Durante un análisis de seguridad rutinario, especialistas de Rapid7 detectaron cinco vulnerabilidades en los dispositivos SonicWall Secure Mobile Access (SMA) Series 100, incluyendo las iteraciones SMA 200, 210, 400, 410 y 500v. Según el reporte, la explotación de la más severa de estas fallas podría llevar a una condición de ejecución remota de código en los dispositivos afectados.

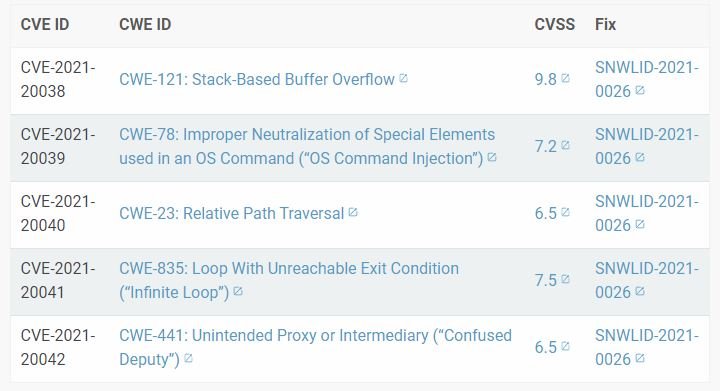

Las fallas fueron notificadas al fabricante, que ya ha emitido un parche para abordar los errores en dispositivos afectados. A continuación se presentan breves descripciones de las fallas reportadas:

CVE-2021-20038: El servidor web en tcp/443 (/usr/src/EasyAccess/bin/httpd) es una versión ligeramente modificada del servidor Apache httpd. Una de las modificaciones notables está en el módulo mod_cgi (/lib/mod_cgi.so), además de que existe una versión personalizada de la función cgi_build_command que agrega todas las variables de entorno en un solo búfer basado en pila usando strcat. Si un actor de amenazas genera una QUERY_STRING demasiado larga, puede desbordar el búfer basado en la pila.

CVE-2021-20039: La interfaz web utiliza una función para escanear cadenas en busca de metacaracteres shell y evitar ataques de inyección de comandos. Esta función buscan los caracteres normales (&|$><;’, etc), pero no buscan el carácter de nueva línea (‘\n’), lo que se considera un problema ya que cuando se usa en una cadena pasada al sistema, actuará como un terminador. Los hackers podrían abusar de esta conducta para evadir los controles de seguridad y atacar al sistema objetivo.

CVE-2021-20040: La serie SMA 100 permite a los usuarios interactuar con recursos compartidos SMB remotos a través del servidor HTTPS. Esta funcionalidad reside en el endpoint https://address/fileshare/sonicfiles/sonicfiles. La mayor parte de la funcionalidad fluye a través del dispositivo de la serie SMA y en realidad no deja nada en el dispositivo en sí, con la excepción de RacNumber=43, que se supone que debe escribir un archivo en el directorio /tmp, pero es vulnerable a un ataque de ruta transversal.

CVE-2021-20041: Los hackers remotos pueden consumir todos los recursos en el CPU del dispositivo debido a solicitudes HTTP diseñadas enviadas a hxxps://address/fileshare/sonicfiles/sonicfiles, lo que genera un bucle infinito en el proceso del explorador de archivos.

CVE-2021-20042: Los hackers maliciosos no autenticados pueden usar dispositivos Series SMA 100 como un proxy o intermediario no deseado. En otras palabras, los actores de amenazas pueden usar estos equipos para acceder a sistemas accesibles a través de la interfaz de red interna del dispositivo.

Las actualizaciones ya están disponibles, por lo que se recomienda a los usuarios actualizar a la brevedad. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad