En ciberseguridad, la esteganografía es una técnica que permite ocultar fragmentos de código en un archivo de apariencia legítima, principalmente imágenes en diversos formatos e incluso algunos documentos. Esta práctica es cada vez más popular entre los investigadores de ciberseguridad, ya que se ha comprobado que múltiples grupos de hacking la han empleado en diferentes ataques de forma exitosa, por lo que es mejor estar saber cómo funciona un ataque y cómo podemos prevenirlo.

En esta ocasión, los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) nos mostrarán algunas de las más populares herramientas de esteganografía, empleadas tanto como por expertos en ciberseguridad y hackers de todo el mundo.

Antes de continuar, le recordamos que este material fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción; IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

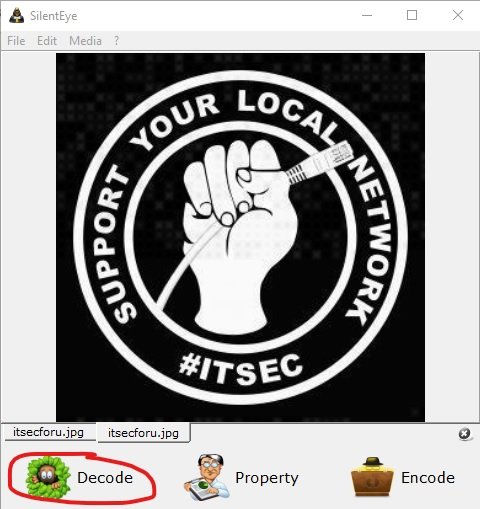

SilentEye

SilentEye es una herramienta de código abierto utilizada para la esteganografía, principalmente para ocultar mensajes en imágenes o sonidos. Según los expertos en ciberseguridad, la herramienta proporciona una interfaz fácil de usar y un proceso de integración simple para el nuevo algoritmo de esteganografía y los procesos de criptografía a través de un sistema de plugins.

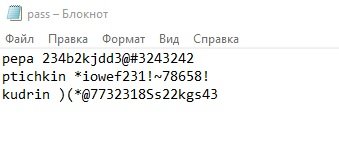

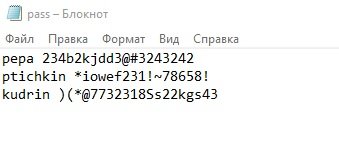

En este ejemplo, tenemos un archivo pass.txt que contiene credenciales para acceder a los sistemas de información. Usando SilentEye, se oculta este archivo en una imagen.

La herramienta se puede descargar desde https://silenteye.v1kings.io/download.html?i2. Al descargar, haga clic en el archivo EXE descargado y siga las instrucciones de instalación. Además de Windows, los archivos de instalación para Linux y MAC están disponibles para descargar.

El proceso de esteganografía puede ser dividido en estas etapas:

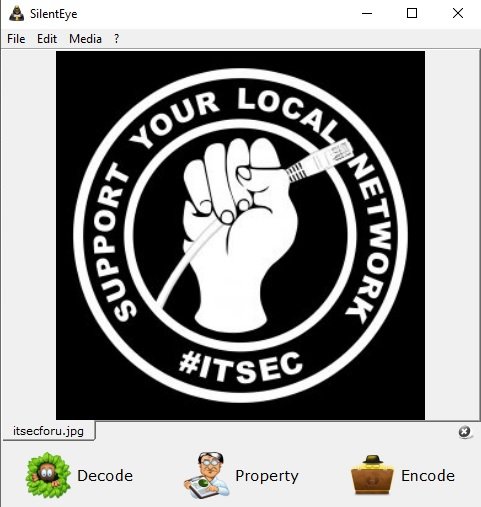

- Arrastre la imagen a la ventana de inicio del programa

- Después de agregar la imagen, haga clic en la opción de codificación

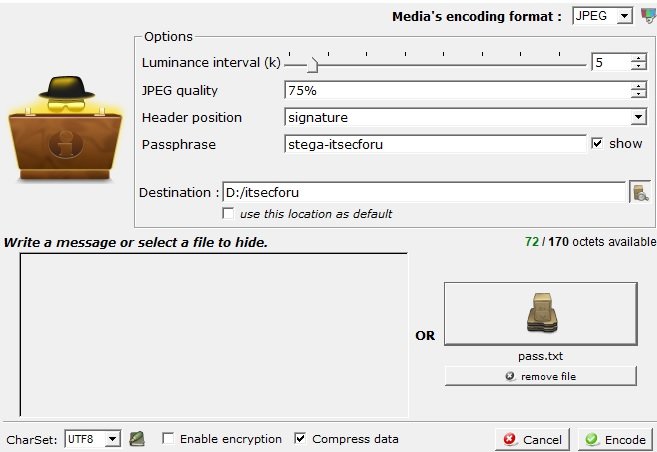

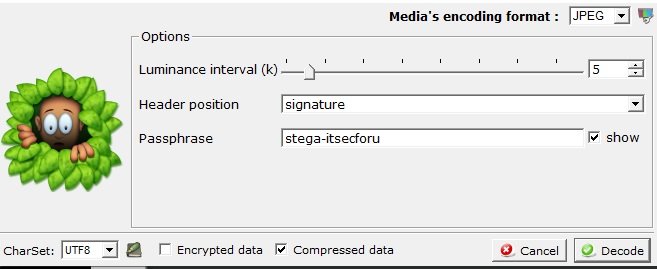

- Seleccione la posición del encabezado como “firma”, e ingrese una de contraseña para acceder al archivo

- Seleccione el archivo que desea ocultar en la imagen y haga clic en Codificar

- La imagen se guardará en la carpeta de destino especificada en el paso anterior. Podemos ver que la imagen codificada se ve exactamente igual y el archivo oculto es imposible de detectar a simpe vista

- Para decodificar esta imagen, haga clic en la opción Decodificar

- Seleccione la posición del título como “firma” e ingrese la contraseña que se usó para codificar esta imagen, luego seleccione la opción Decodificar

- El archivo decodificado se muestra a continuación

iSTEG

Esta es una herramienta de esteganografía de código abierto que se utiliza para ocultar archivos dentro de una imagen jpeg. Si bien está disponible solo para dispositivos Mac y es un programa relativamente antiguo, seguro resultará una gran fuente de aprendizaje para los entusiastas de la ciberseguridad.

OpenStego

OpenStego es también una herramienta de esteganografía de código abierto que permite ocultar datos en imágenes o aplicar marcas de agua y detectar copias no autorizadas de archivos en específico. La marca de agua también puede ser útil cuando se envía el mismo documento a diferentes organizaciones con etiquetas para cada una de ellas, permitiendo detectar la fuente de posibles filtraciones.

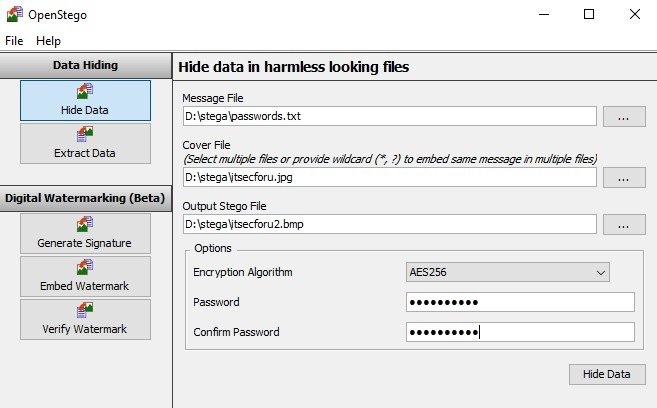

Para ocultar datos en el campo Message File, seleccione el archivo con las contraseñas que desea ocultar en el campo Cover File y seleccione la imagen de origen que será el contenedor del archivo de texto. En el campo Output Stego File, especifique el nombre de la imagen final con el secreto. Después, seleccione el algoritmo de cifrado (AES256 en este caso) y establezca la contraseña. Después haga clic en Hide Date para obtener el resultado.

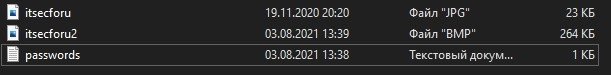

A continuación podemos notar que la imagen con el archivo adjunto es mucho más grande que la original:

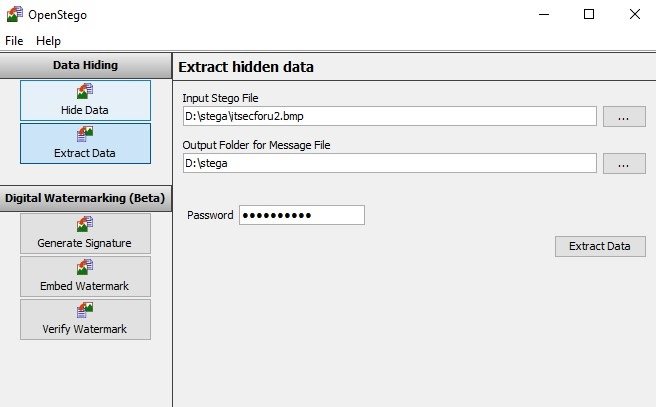

Para las acciones inversas, respectivamente, en la pestaña Extract Data, debe seleccionar un archivo con datos ocultos, seleccionar una ruta para guardar el archivo en la salida, ingresar una contraseña y hacer clic en Extract Data y obtener el archivo passwords.txt.

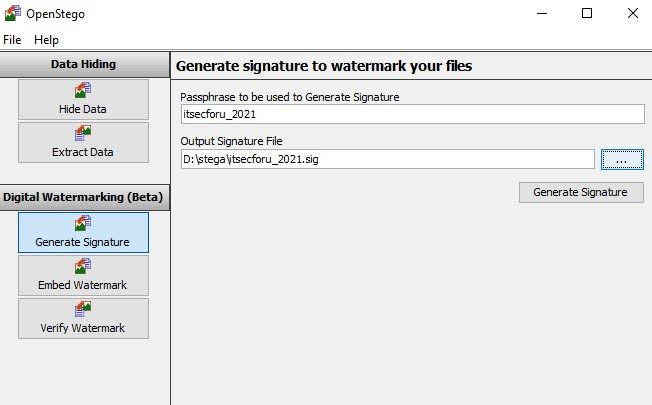

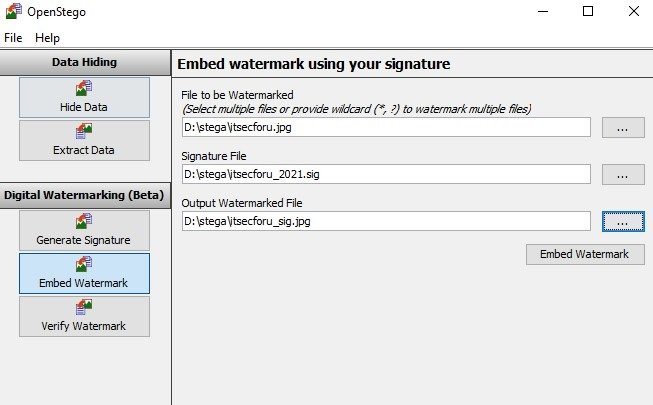

Como se menciona anteriormente, la funcionalidad del programa también permite poner una marca de agua con una firma específica. Primero debe generar un archivo de firma y luego se puede usar para marcar con agua o validar.

Puede generar una firma electrónica en formato .sig:

El resultado de agregar la marca de agua es un archivo de imagen firmado isecforu_sig.jpg:

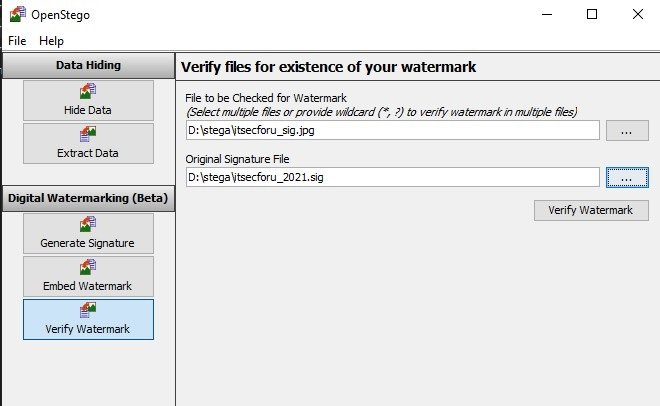

Para verificar la marca de agua en la pestaña Verify Watermark, debe seleccionar el archivo con la marca de agua y el archivo de firma, respectivamente:

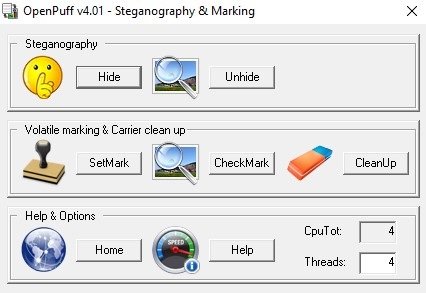

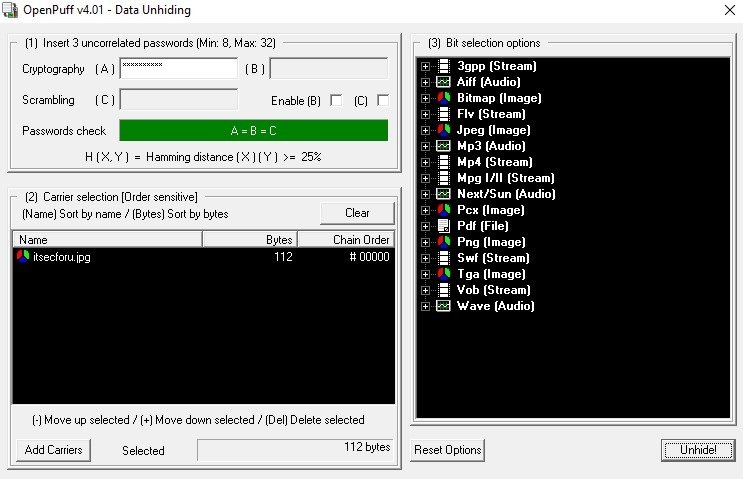

Open Puff

Este es un software de esteganografía gratuito para Microsoft Windows y Linux. Además de imágenes y audio, funciona con archivos de video y PDF e incluye documentación detallada para entender su uso a la perfección.

La herramienta admite formatos de imagen como BMP, JPG, PCX, PNG, TGA, formatos de audio como AIFF, MP#, NEXT/SUN, WAV, y formatos de video como 3GP, FLV, MP4, MPG, SWF y VOB, además del popular formato PDF.

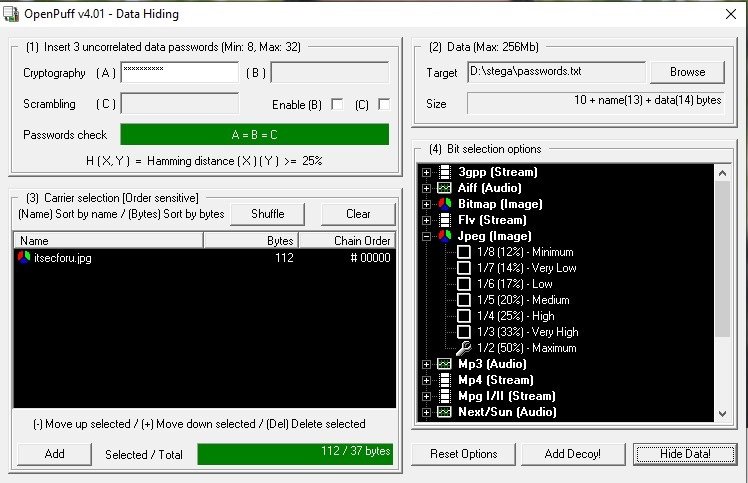

Para ocultar, se propone ingresar 3 contraseñas diferentes (A, B y C). Sin embargo, las contraseñas B y C se pueden deshabilitar desmarcando los parámetros Enable (B) y Enable (C), así que haremos esto e ingresaremos la contraseña en el campo A. Luego, en el bloque Data, seleccione el archivo con contraseñas contraseñas .txt. En el tercer paso, seleccione el archivo de imagen itsecforu.jpg como medio. A continuación, seleccione el formato de archivo de salida y la persistencia, haga clic en Hide Data y seleccione un directorio para guardar el archivo con datos ocultos.

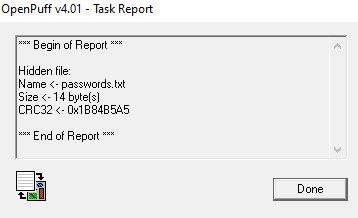

Para extraer el archivo, debe seleccionar Unhide en el menú de inicio, ingresar la contraseña en el bloque A, seleccionar el contenedor itsecforu.jpg y hacer clic en Unhide:

Como puede ver, obtenemos nuestro archivo password.txt

El proceso de etiquetado de archivos también es simple y directo, por lo que no lo consideraremos.

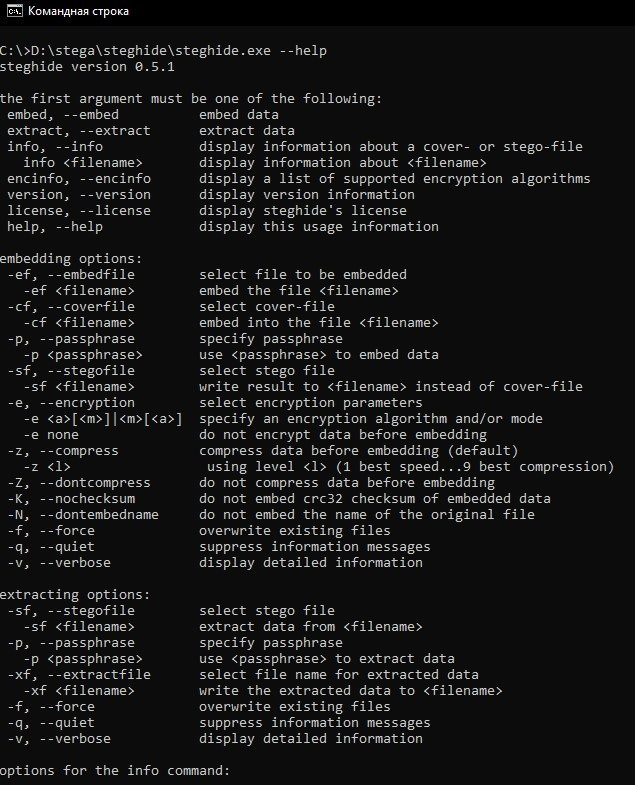

Steghide

Este es un programa para ocultar datos en varios tipos de imágenes y archivos de audio. Escribimos sobre esto en el artículo “Esteganografía en Kali Linux – Ocultar datos en una imagen”. Según los expertos en ciberseguridad, el principio de funcionamiento es similar cuando se trabaja en el sistema operativo Windows.

Ejecute la utilidad desde la línea de comandos y para ver todas las opciones disponibles:

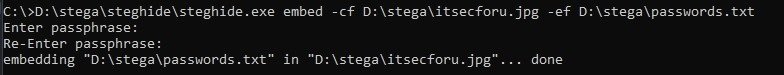

Para ocultar el archivo password.txt en el archivo de imagen itsecforu.jpg, ingrese el siguiente comando:

steghide.exe embed -cf D:\stega\itsecforu.jpg -ef D:\stega\passwords.txt

Ahora se ingresa la contraseña y la confirmación de la contraseña y se obtiene el archivo itsecforu.jpg ya con datos ocultos

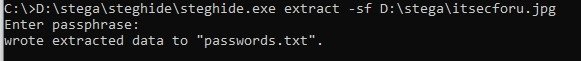

En consecuencia, para extraer datos ocultos, ingrese el siguiente comando:

steghide.exe extract -sf D:\stega\itsecforu.jpg

Ingrese la contraseña para obtener el archivo password.txt:

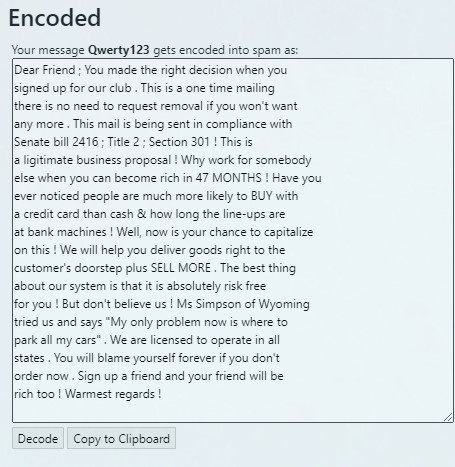

Spammic

Spammimic.com es un sitio web para convertir mensajes en spam. Este sitio le da a los usuarios acceso a un programa que convierte los mensajes cortos en spam en forma de mensaje codificado, señalan los especialistas en ciberseguridad.

La herramienta permitiría a los usuarios enviar información confidencial vía email con la confianza de que los actores de amenazas no identificarán el contenido, compartiéndolo de una forma segura.

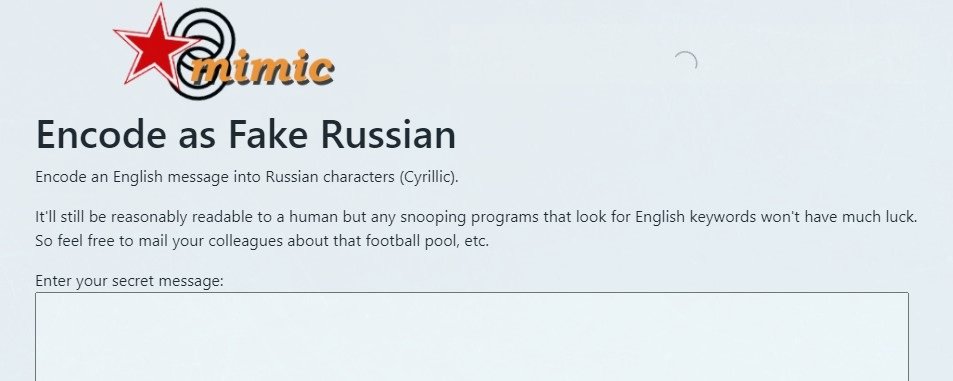

Este sitio web incluye una función conocida como “Encode as Fake Russian”, la cual permite codificar un mensaje en inglés con caracteres cirílicos, lo suficientemente legible para una persona opero imposible de descifrar para los sistemas automatizados.

Los expertos en ciberseguridad recomiendan prestar atención a los recursos indicados.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad