En una nueva amenaza cibernética que explota la concatenación de archivos ZIP, los atacantes utilizan un troyano integrado en archivos ZIP concatenados para atacar a los usuarios de Windows, evadiendo así los métodos de detección estándar. Esta técnica aprovecha la forma en que los distintos lectores de archivos ZIP interpretan las estructuras ZIP concatenadas, lo que permite que el contenido malicioso pase desapercibido en ciertos programas mientras se hace visible en otros.

Comprender la estructura de los archivos ZIP

El formato de archivo ZIP, un método ampliamente utilizado para la compresión de datos, organiza y agrupa varios archivos en un solo archivo, lo que lo hace ideal para transferencias de archivos eficientes. Sin embargo, la estructura de los archivos ZIP presenta vulnerabilidades potenciales que los atacantes pueden aprovechar para fines de evasión. A continuación, se muestra un desglose de los componentes estructurales clave que son críticos tanto para la funcionalidad como para la seguridad:

- Entradas de archivo

- Estos representan los archivos o carpetas comprimidos dentro del archivo ZIP. Cada entrada contiene metadatos esenciales, incluidos el nombre del archivo, el tamaño y la fecha de modificación. Estos metadatos ayudan al lector ZIP a identificar y manejar cada archivo dentro del archivo, lo que permite a los usuarios recuperar archivos individuales.

- Directorio central

- El directorio central actúa como un índice para todo el archivo ZIP. Ubicado al final del archivo ZIP, contiene una lista de todas las entradas del archivo junto con sus desplazamientos (ubicaciones) dentro del archivo. Esta estructura permite a los lectores ZIP localizar y extraer archivos rápidamente sin tener que escanear todo el archivo ZIP de forma secuencial. De este modo, el directorio central mejora tanto la velocidad como la eficiencia del acceso a los archivos, lo que facilita la adición o modificación de entradas sin afectar a la estructura general del ZIP.

- EOCD (Fin del directorio central)

- El EOCD marca el final del directorio central e incluye metadatos esenciales sobre todo el archivo ZIP, como la cantidad total de entradas de archivos y la posición inicial del directorio central. Los lectores ZIP se basan en el registro EOCD para determinar dónde comienza el directorio central, lo que facilita el acceso rápido a la lista de archivos dentro del archivo.

En conjunto, estos componentes son fundamentales para que los archivos ZIP funcionen como archivos compactos y de fácil acceso. Sin embargo, la flexibilidad de esta estructura también presenta vulnerabilidades potenciales, que los actores de amenazas aprovechan mediante técnicas como la concatenación. Al comprender estos componentes, obtenemos información sobre cómo los atacantes usan los archivos ZIP para evadir la detección y ocultar contenido malicioso.

Comprensión de la concatenación ZIP y la técnica de ataque: Los archivos ZIP, ampliamente utilizados para la compresión de datos, constan de elementos estructurales como el Directorio central y el EOCD (Fin del directorio central) para organizar las entradas de archivos de manera eficiente. Sin embargo, los atacantes explotan estos elementos estructurales concatenando múltiples archivos ZIP en un solo archivo, creando múltiples directorios centrales. Esta táctica les permite ocultar archivos maliciosos de las herramientas de detección o programas que solo leen el primer directorio, lo que garantiza que el troyano solo sea visible en herramientas seleccionadas como WinRAR.

Imagina que tienes un archivo ZIP llamado documents.zipque contiene dos archivos de texto:

invoice.txtcontract.txt

Estructura estándar de ZIP

En una estructura de archivo ZIP típica:

- Entradas de archivo : cada archivo (

invoice.txtycontract.txt) se almacena con metadatos como el nombre del archivo, el tamaño y la fecha de modificación. - Directorio central : este directorio se encuentra al final del archivo ZIP e incluye una lista de los archivos junto con sus ubicaciones dentro del ZIP. Al abrirlo

documents.zip, el lector de ZIP consulta el directorio central para localizar y mostrar rápidamente los dos archivos. - EOCD (Fin del directorio central) : este registro se encuentra al final del archivo ZIP e indica dónde comienza el directorio central, lo que permite a los lectores ZIP encontrar y mostrar archivos de manera eficiente sin tener que escanear todo el archivo.

Explotación mediante concatenación

Los atacantes pueden explotar esta estructura mediante la concatenación , agregando un segundo archivo ZIP a documents.zip. A continuación, se explica cómo:

- Crean un nuevo archivo ZIP separado,

malware.zip, que contiene un archivo ejecutable oculto llamadovirus.exe. - Mediante la concatenación, se añaden

malware.zipal final dedocuments.zip, creando un archivo combinado que parece ser un solo archivo pero que en realidad tiene dos directorios centrales (uno paradocuments.zipy otro paramalware.zip).

Ejemplo en línea de comandos :

zip documents.zip invoice.txt contract.txt # Create initial ZIP with harmless files

zip malware.zip virus.exe # Create malicious ZIP with a hidden file

cat documents.zip malware.zip > combined.zip # Concatenate both into a single ZIP

Cómo manejan los distintos lectores ZIP el código ZIP combinado

Ahora, veamos qué sucede cuando se abren diferentes programas combined.zip:

- 7zip : al abrir con 7zip, solo se lee

combined.zipel directorio central del primer ZIP ( ), por lo que 7zip muestra solo y . Puede aparecer una pequeña advertencia, pero no se muestra el archivo oculto.documents.zipinvoice.txtcontract.txtvirus.exe - WinRAR : a diferencia de 7zip, WinRAR reconoce el segundo directorio central (

malware.zip) y lo revelavirus.exejunto con los archivos originales. Esto convierte a WinRAR en una herramienta que podría exponer la amenaza oculta. - Explorador de archivos de Windows : el Explorador de archivos puede tener problemas con

combined.zip. Es posible que solo se muestrevirus.exesi detecta el segundo archivo, pero a veces no logra abrir los archivos ZIP concatenados, lo que lo hace poco confiable en situaciones de seguridad.

Por qué esto es importante

La discrepancia en la forma en que los lectores ZIP interpretan los archivos concatenados permite a los atacantes disfrazar malware en archivos ZIP. Las herramientas de seguridad que dependen de lectores ZIP como 7zip pueden pasar por alto el archivo oculto virus.exe, lo que permite que el malware evite la detección inicial y luego infecte el sistema si se abre en un programa como WinRAR.

Técnicas de evasión explotadas por actores amenazantes

Los cibercriminales suelen utilizar técnicas sofisticadas para eludir los sistemas de seguridad y ocultar sus cargas maliciosas. Una de estas técnicas, la concatenación ZIP, aprovecha la flexibilidad estructural de los archivos ZIP para ocultar el malware de las herramientas de detección. A continuación, se muestra cómo los actores de amenazas aprovechan esta técnica:

1. Concatenación ZIP

- Qué es : La concatenación ZIP implica agregar varios archivos ZIP en un solo archivo, de modo que parezca un solo archivo pero en realidad contenga múltiples directorios centrales y entradas de archivo.

- Cómo funciona : los atacantes crean dos archivos ZIP independientes: uno inocuo y otro malicioso. Concatenan estos archivos, lo que da como resultado un único archivo que muchos lectores ZIP interpretan de forma inconsistente.

- Efecto : al colocar el archivo malicioso en el segundo archivo, los actores de amenazas pueden hacerlo indetectable para muchas herramientas de seguridad que solo leen el primer archivo, ocultando eficazmente malware como troyanos o ransomware dentro del archivo ZIP.

2. Cómo solucionar las discrepancias en los lectores ZIP

- Diferentes interpretaciones : los lectores ZIP como 7zip, WinRAR y el Explorador de archivos de Windows procesan los archivos ZIP concatenados de forma diferente. Esta discrepancia permite a los atacantes aprovechar estas inconsistencias:

- 7zip : a menudo solo lee el primer directorio central, ignorando el segundo archivo que contiene la carga maliciosa.

- WinRAR : muestra todas las entradas de archivos de ambos archivos ZIP concatenados, exponiendo el contenido malicioso oculto.

- Explorador de archivos de Windows : inconsistente, a veces no logra abrir archivos ZIP concatenados o solo muestra el segundo archivo si se le cambia el nombre.

- Impacto : Los atacantes se basan en que los usuarios o sistemas que utilizan lectores ZIP como 7zip pasen por alto el contenido malicioso. Solo cuando el archivo se abre con un lector más completo, como WinRAR, se puede exponer el malware, pero para entonces, es posible que el sistema ya esté comprometido.

3. Ocultar extensiones y nombres de archivos

- Cambio de extensiones : los actores de amenazas a menudo cambian el nombre de los archivos ZIP a extensiones como

.raro.pdfpara que aparezcan como documentos legítimos o archivos comprimidos en los correos electrónicos. - Uso de nombres conocidos : los archivos maliciosos dentro del ZIP suelen tener nombres de archivos de uso común, como “factura.pdf” o “detalles_de_envío.txt”, para reducir las sospechas. Los atacantes pueden agregar un ejecutable oculto, como

malware.exe, para evitar la detección si el archivo se abre en lectores ZIP que no detectan el segundo directorio.

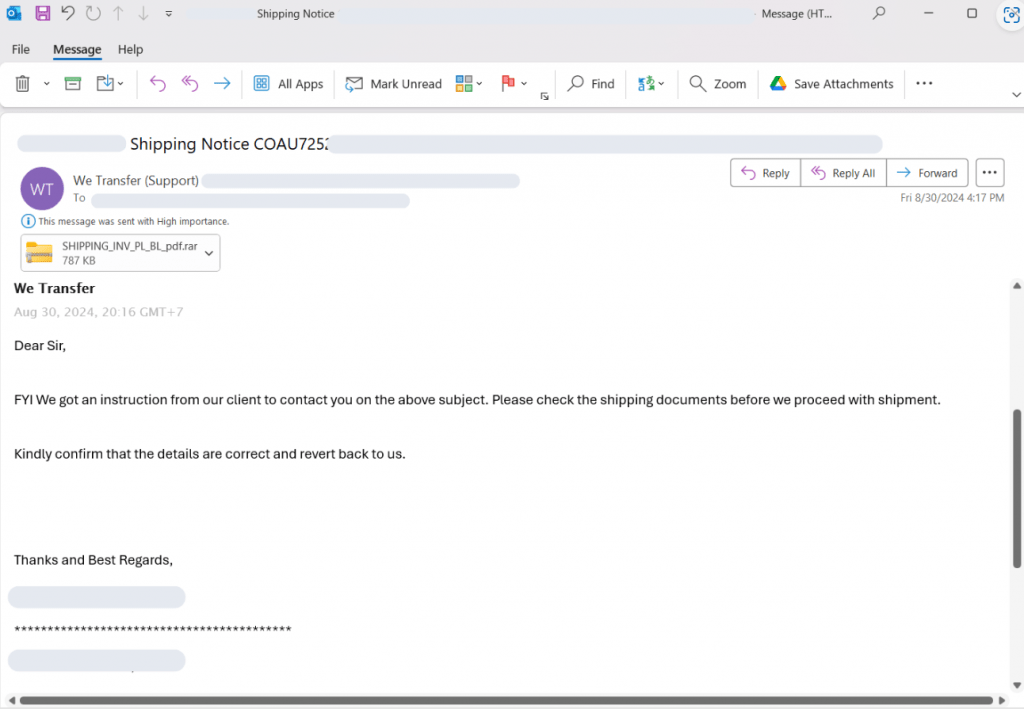

4. Correos electrónicos de phishing de gran importancia

- Tácticas de phishing : estos ataques suelen lanzarse a través de correos electrónicos de phishing marcados como de “alta importancia” para crear urgencia. El contenido del correo electrónico suele instar a los usuarios a abrir archivos adjuntos bajo la apariencia de información empresarial importante, como documentos de envío o facturas.

- Destinatarios objetivo : estos correos electrónicos están diseñados para que parezcan provenir de fuentes conocidas (por ejemplo, “compañía de envío” o “departamento de facturación”) para aumentar la probabilidad de que el destinatario abra el archivo ZIP adjunto sin precaución.

5. Uso de scripts maliciosos (por ejemplo, AutoIt) para lograr una mayor evasión

- Malware con scripts : una vez extraída la carga maliciosa, los atacantes suelen utilizar lenguajes de scripts como AutoIt para automatizar la implementación de otras amenazas. Estos scripts pueden realizar tareas adicionales, como:

- Descarga de malware adicional.

- Robo de datos confidenciales.

- Propagación dentro de redes.

- Beneficio de evasión : dado que los lenguajes de script pueden ejecutar rápidamente tareas complejas, esto agrega otra capa de dificultad para las herramientas de detección que pueden tener dificultades para identificar y aislar actividades maliciosas basadas en scripts integrados en el archivo ZIP.

6. Cómo evitar la detección mediante herramientas de seguridad

- Limitaciones de las herramientas de seguridad : muchas herramientas de seguridad dependen de controladores ZIP populares como 7zip o lectores nativos del sistema operativo para escanear y analizar archivos ZIP. Los actores de amenazas son conscientes de esto y construyen deliberadamente archivos ZIP para explotar los puntos ciegos de estas herramientas.

- Defensas de extracción recursiva : las soluciones de detección tradicionales pueden carecer de capacidades de descompresión recursiva, lo que significa que no analizan cada capa de un archivo ZIP concatenado. Los actores de amenazas aprovechan esta brecha para mantener el contenido malicioso oculto en capas anidadas o concatenadas que el software de seguridad puede pasar por alto.

¿Por qué funciona la evasión de concatenación ZIP?

Este método es particularmente eficaz porque explota inconsistencias fundamentales en la interpretación de archivos ZIP entre diferentes lectores y herramientas. Al colocar estratégicamente cargas útiles maliciosas en partes del archivo a las que algunos lectores ZIP no pueden acceder, los atacantes evitan los métodos de detección estándar y apuntan a usuarios con más probabilidades de pasar por alto la amenaza oculta.

La contramedida: tecnología de desempaquetado recursivo

Para combatir esta técnica, los investigadores de seguridad están desarrollando algoritmos de descompresión recursiva que analizan por completo los archivos ZIP concatenados examinando cada capa de forma independiente. Este enfoque ayuda a detectar amenazas profundamente ocultas, lo que reduce las posibilidades de evasión.

En resumen, la concatenación ZIP es una técnica de evasión eficaz que permite a los actores de amenazas eludir las herramientas de detección estándar y distribuir malware oculto en archivos aparentemente inocuos.

Desempaquetador recursivo: una solución para desenmascarar malware evasivo

A medida que los atacantes utilizan cada vez más técnicas como la concatenación ZIP para evadir la detección, los investigadores de seguridad han desarrollado una tecnología de descompresión recursiva para analizar en profundidad archivos complejos de varias capas. La descompresión recursiva disecciona sistemáticamente archivos concatenados o profundamente anidados para revelar cargas útiles maliciosas ocultas que las herramientas de detección tradicionales pueden pasar por alto. A continuación, se explica cómo funciona la descompresión recursiva y por qué es una defensa poderosa contra amenazas evasivas.

1. ¿Qué es un desempaquetador recursivo?

- Propósito : Un descompresor recursivo es una herramienta de seguridad diseñada para descomponer estructuras de archivos complejas, incluidos archivos ZIP concatenados y archivos profundamente anidados, para exponer cada capa de contenido, ya sea benigno o malicioso.

- Función : va más allá de la extracción de una sola capa al descomprimir de forma recursiva (repetida) cada capa de un archivo hasta llegar a los archivos finales. Cada capa se examina individualmente para garantizar que no quede contenido oculto sin verificar.

2. Cómo funciona

- Extracción capa por capa : el descompresor recursivo abre un archivo y extrae su contenido. Para cada archivo extraído, si detecta capas comprimidas adicionales (como un ZIP o RAR dentro de otro ZIP), repite el proceso de descompresión para cada capa interna.

- Detección de archivos malformados o concatenados : identifica archivos ZIP concatenados, donde varios directorios centrales pueden contener cargas ocultas. Al detectar y descomprimir cada directorio central por separado, la herramienta garantiza que ningún segmento del archivo quede sin inspeccionar.

- Integración de análisis dinámico : después de extraer todo el contenido, el descompresor recursivo puede integrarse con sistemas de análisis dinámico que observan cómo se comportan los archivos cuando se ejecutan. Esto permite la detección de comportamientos avanzados de malware que podrían no ser evidentes mediante un análisis estático únicamente.

3. Ejemplo de desempaquetado recursivo en acción

Imagine que un atacante ha enviado un archivo ZIP con la siguiente estructura:

- Capa 1 :

invoice.zipcontiene:document.pdf(benigno)hidden.zip(un archivo ZIP anidado)

- Capa 2 :

hidden.zipcontiene:malware.exe(un ejecutable malicioso)data.txt(archivo de texto benigno)

Cuando un descompresor recursivo analiza invoice.zip, primero extrae document.pdfy hidden.zip. Al detectar que hidden.zipes en sí mismo un archivo, descomprime también esta capa anidada, revelando malware.exey data.txt. Sin el descomprimido recursivo, las herramientas de seguridad podrían haber pasado por alto malware.exe, que podría contener la carga útil real.

4. Ventajas del desempaquetado recursivo

- Visibilidad total : los descompresores recursivos garantizan que cada capa de un archivo quede expuesta, sin dejar ningún archivo oculto sin detectar, independientemente de cuán profundamente anidados estén.

- Manejo de técnicas evasivas : al descomprimir archivos concatenados y anidados, los descompresores recursivos contrarrestan eficazmente la evasión de la concatenación ZIP, donde las cargas útiles ocultas se colocan deliberadamente en capas pasadas por alto.

- Integración con detección avanzada de malware : después de la extracción, los archivos se pueden enviar para un análisis de comportamiento para detectar malware sofisticado que puede intentar ejecutar o descargar cargas útiles adicionales solo en determinadas condiciones.

5. Casos de uso en ciberseguridad

- Detección de cargas útiles de phishing : los descompresores recursivos son particularmente valiosos para identificar cargas útiles maliciosas ocultas en archivos adjuntos de correo electrónico, como archivos ZIP troyanizados disfrazados de facturas o documentos de envío.

- Protección de la seguridad de los puntos finales : en las redes corporativas, los descompresores recursivos integrados en el software de seguridad pueden evitar que los empleados ejecuten inadvertidamente malware oculto incrustado en archivos ZIP.

- Investigación y análisis forense de malware : los analistas de seguridad pueden utilizar descompresores recursivos para analizar exhaustivamente archivos sospechosos de ser maliciosos, lo que garantiza información completa sobre la estructura y los métodos de un ataque.

6. Limitaciones y desafíos

Falsos positivos : debido a su minuciosidad, los descompresores recursivos pueden marcar archivos anidados benignos como sospechosos, lo que requiere un análisis más profundo para validar los hallazgos.

Intensidad de recursos : el desempaquetado recursivo puede consumir muchos recursos, ya que requiere procesar cada capa de archivos grandes, lo que puede llevar mucho tiempo.

Para conocer todos los detalles y un desglose técnico del ataque, lea la investigación original aquí .

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad