Cuando una víctima visita un sitio web que termina en .ZIP, se puede usar un método de phishing desarrollado recientemente conocido como “archivador de archivos en el navegador” para “emular” el software de archivo de archivos en el navegador web del objetivo.

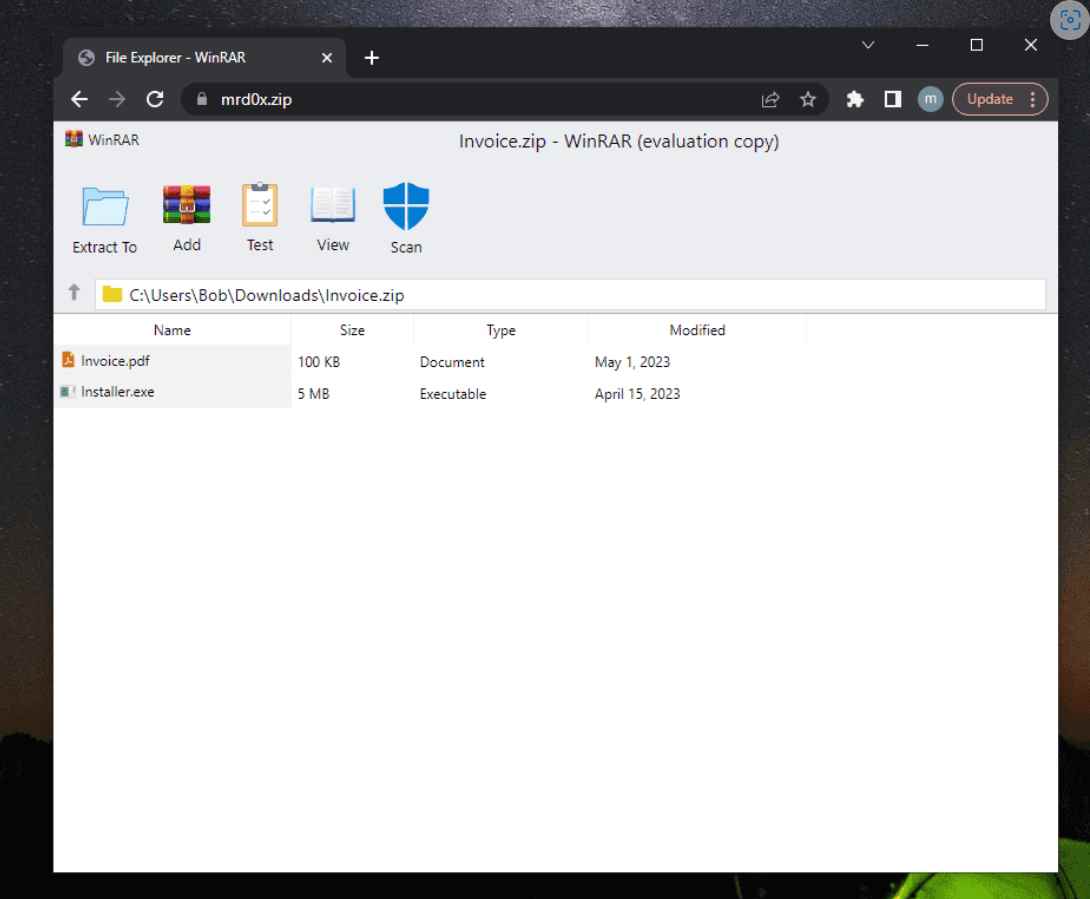

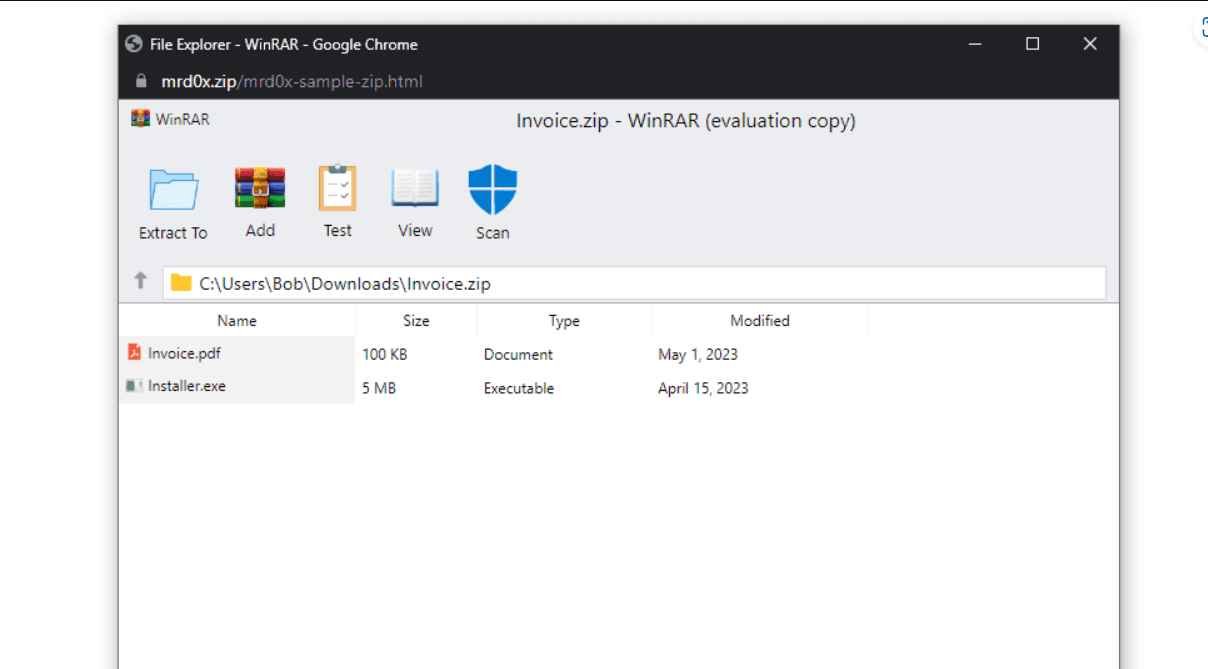

Según la información publicada por un investigador de seguridad llamado mr.d0x la semana pasada, “con este ataque de phishing, simula un software de archivado de archivos (por ejemplo, WinRAR) en el navegador y usa un dominio .zip para que parezca más legítimo”.

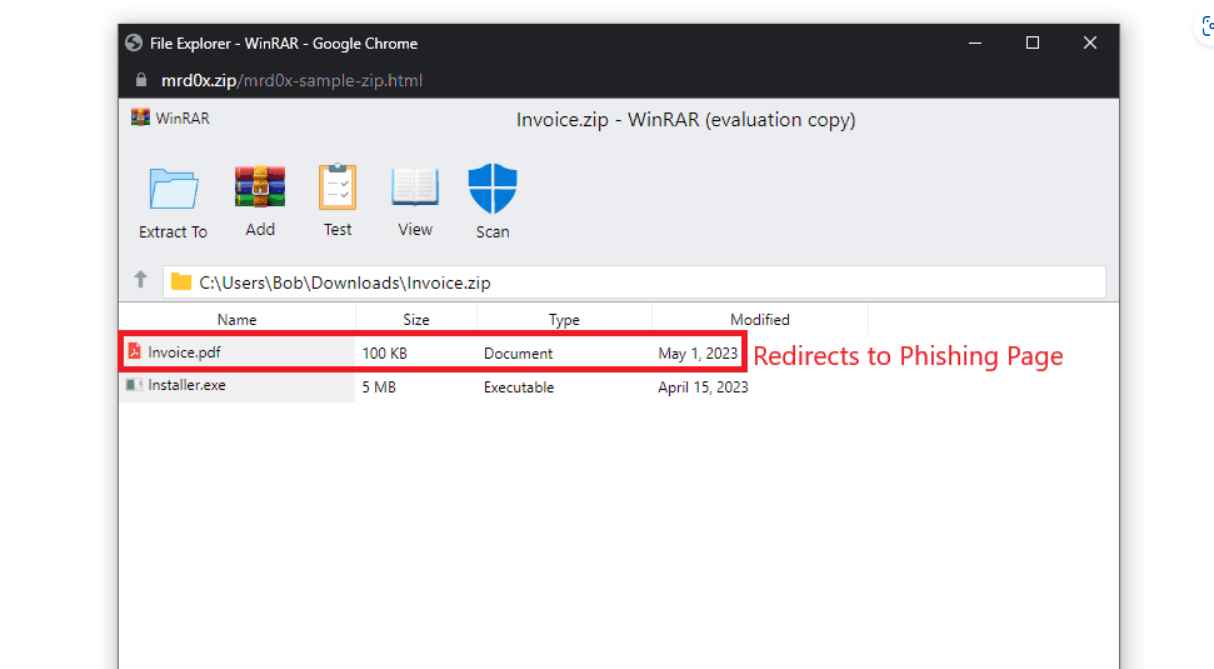

En pocas palabras, los actores de amenazas podrían desarrollar una página de inicio de phishing de aspecto realista utilizando HTML y CSS que replique el software de archivo de archivos genuino. Luego podrían alojar el sitio web en un dominio .zip, lo que elevaría las tácticas de ingeniería social a un nivel superior.

Cuando un usuario hace clic en un archivo que está “contenido” dentro del paquete ZIP falso, un actor malicioso podría explotar este engaño para redirigirlo a un sitio web que recopila credenciales y usar esas credenciales para obtener acceso a la cuenta del usuario.

Además de esto, el cuadro de búsqueda en el Explorador de archivos de Windows tiene el potencial de convertirse en un portal engañoso a través del cual los usuarios pueden buscar un archivo que no existe. Si el nombre del archivo corresponde a un dominio.zip válido, entonces abrirlo en un El navegador web activará automáticamente la apertura del archivo.

Esta nueva información llega al mismo tiempo que Google presentó ocho nuevos dominios de nivel superior (TLD), algunos de los cuales incluyen “.zip” y “.mov”. Este movimiento ha causado que algunas personas expresen su preocupación de que pueda fomentar el phishing y otras formas de fraude en línea.

Esto se debe al hecho de que .ZIP y .MOV son nombres de extensión de archivo válidos, lo que tiene la capacidad de engañar a los usuarios desprevenidos para que visiten un sitio web malicioso en lugar de abrir un archivo, lo que lleva al usuario a instalar malware sin darse cuenta.

Las organizaciones y los usuarios individuales pueden defenderse de los ataques que abusan de los dominios de nivel superior (TLD) al estar atentos y tener cuidado al recibir URL con dominios de nivel superior (TLD) desconocidos y evitar hacer clic en ellos a menos que estén convencidos de que son auténticos. Esto los protege del riesgo de ser víctimas de un ataque basado en TLD. Cuando el cursor del mouse se mueve sobre un enlace, se puede obtener una vista previa de las URL reales a las que se supone que deben ir los enlaces. Además, las empresas y los desarrolladores de software deben asegurarse de que sus herramientas, secuencias de comandos y aplicaciones no dependan de las extensiones de nombre de archivo, sino que verifiquen el tipo de archivo en función de los encabezados de los archivos. Si esto no se hace, una URL puede causar un comportamiento no deseado o quizás peligroso de las herramientas y secuencias de comandos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad