INTRODUCCIÓN

Encontrar vulnerabilidades de scripts entre sitios (XSS) usando diferentes tipos de cargas útiles es fácil con la herramienta XSS-LOADER. Al realizar proyectos de recompensas de errores de XSS, los usuarios tienden a buscar herramientas en línea para codificar las cargas útiles de XSS. Esta herramienta se ha incorporado funcionalmente para codificar cargas útiles XSS para evitar los firewalls de aplicaciones web (WAF). Esta herramienta también tiene una función para escanear URL de destino para XSS, según los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS).

Hoy veremos los pasos de instalación de esta herramienta y su configuración.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto.

- git clone https://github.com/capture0x/XSS-LOADER

root@kali:/home/iicybersecurity# git clone https://github.com/capture0x/XSS-LOADER

Cloning into 'XSS-LOADER'...

remote: Enumerating objects: 56, done.

remote: Counting objects: 100% (56/56), done.

remote: Compressing objects: 100% (56/56), done.

remote: Total 56 (delta 20), reused 0 (delta 0), pack-reused 0

Receiving objects: 100% (56/56), 43.78 KiB | 249.00 KiB/s, done.

Resolving deltas: 100% (20/20), done.

- Use el comando cd para ingresar al directorio XSS – Loader

root@kali:/home/iicybersecurity# cd XSS-LOADER/

root@kali:/home/iicybersecurity/XSS-LOADER#

- Use este comando para instalar los requisitos

- pip3 install -r requirements.txt

root@kali:/home/iicybersecurity/XSS-LOADER# pip3 install -r requirements.txt

Collecting beautifulsoup4==4.8.2 (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/cb/a1/c698cf319e9cfed6b17376281bd0efc6bfc8465698f54170ef60a485ab5d/beautifulsoup4-4.8.2-py3-none-any.whl (106kB)

100% |████████████████████████████████| 112kB 710kB/s

Collecting bs4==0.0.1 (from -r requirements.txt (line 2))

Using cached https://files.pythonhosted.org/packages/10/ed/7e8b97591f6f456174139ec089c769f89a94a1a4025fe967691de971f314/bs4-0.0.1.tar.gz

Collecting certifi==2019.11.28 (from -r requirements.txt (line 3))

Cache entry deserialization failed, entry ignored

Downloading https://files.pythonhosted.org/packages/b9/63/df50cac98ea0d5b006c55a399c3bf1db9da7b5a24de7890bc9cfd5dd9e99/certifi-2019.11.28-py2.py3-none-any.whl (156kB)

100% |████████████████████████████████| 163kB 2.2MB/s

Requirement already satisfied: chardet==3.0.4 in /usr/lib/python3/dist-packages (from -r requirements.txt (line 4)) (3.0.4)

Collecting idna==2.9 (from -r requirements.txt (line 5))

Cache entry deserialization failed, entry ignored

Downloading https://files.pythonhosted.org/packages/89/e3/afebe61c546d18fb1709a61bee788254b40e736cff7271c7de5de2dc4128/idna-2.9-py2.py3-none-any.whl (58kB)

100% |████████████████████████████████| 61kB 4.0MB/s

Requirement already satisfied: lxml==4.5.0 in /usr/lib/python3/dist-packages (from -r requirements.txt (line 6)) (4.5.0)

Collecting requests==2.23.0 (from -r requirements.txt (line 7))

Cache entry deserialization failed, entry ignored

Downloading https://files.pythonhosted.org/packages/1a/70/1935c770cb3be6e3a8b78ced23d7e0f3b187f5cbfab4749523ed65d7c9b1/requests-2.23.0-py2.py3-none-any.whl (58kB)

100% |████████████████████████████████| 61kB 1.9MB/s

Collecting soupsieve==2.0 (from -r requirements.txt (line 8))

Downloading https://files.pythonhosted.org/packages/05/cf/ea245e52f55823f19992447b008bcbb7f78efc5960d77f6c34b5b45b36dd/soupsieve-2.0-py2.py3-none-any.whl

Collecting urllib3==1.25.8 (from -r requirements.txt (line 9))

Cache entry deserialization failed, entry ignored

Downloading https://files.pythonhosted.org/packages/e8/74/6e4f91745020f967d09332bb2b8b9b10090957334692eb88ea4afe91b77f/urllib3-1.25.8-py2.py3-none-any.whl (125kB)

100% |████████████████████████████████| 133kB 2.9MB/s

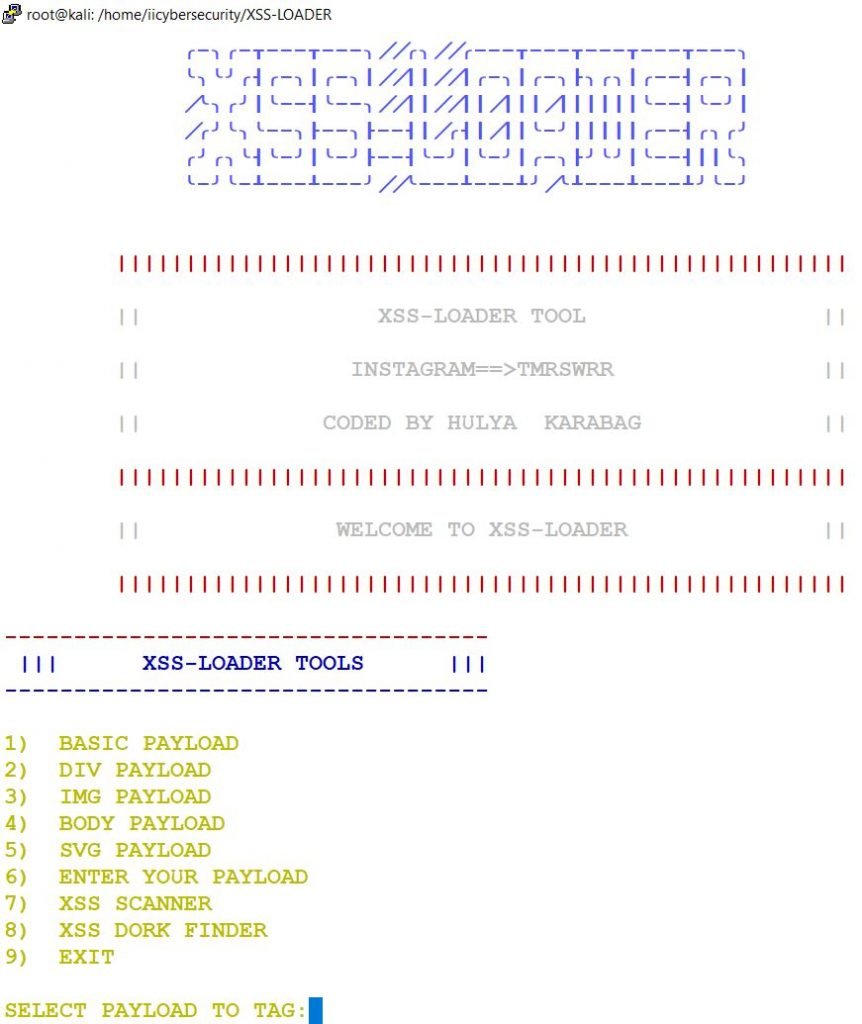

- Ahora, use el comando python3 payloader.py para iniciar la herramienta

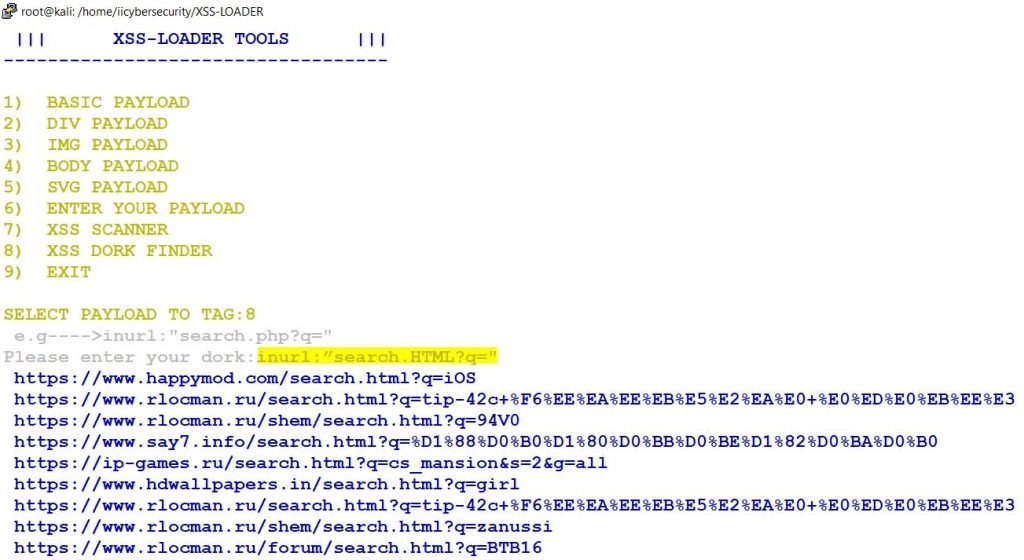

- En la imagen de arriba, vemos diferentes tipos de cargas útiles para descubrir la vulnerabilidad y dos escáneres diferentes

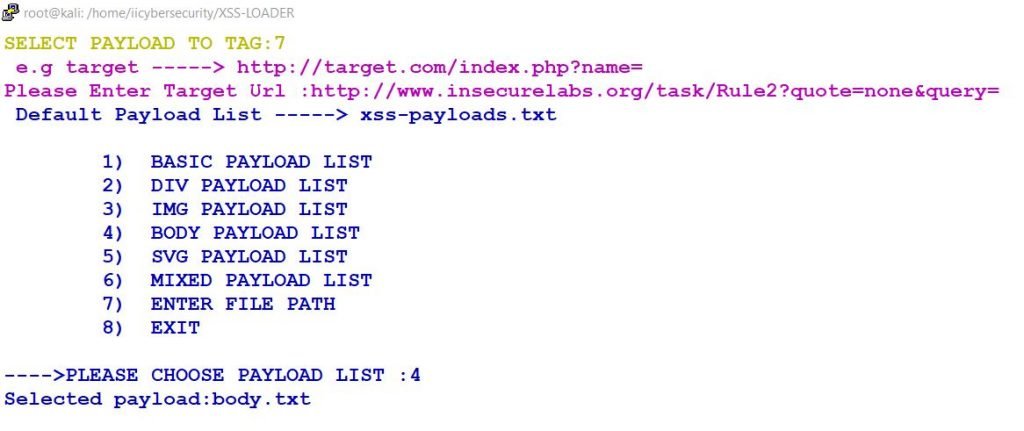

- Seleccionaremos la opción 7 XSS Scanner

- Le pedirá que seleccione diferentes tipos de cargas útiles, que son:

- Carga útil básica: en la carga útil básica contiene etiquetas de script

- Carga útil de DIV: DIV también se llama divisiones. Esta división divide los documentos HTML en sesiones. La etiqueta DIV es como un contenedor que contiene todos los datos relacionados con la página web. Ahora, en la herramienta XSS -Loader también tenemos la opción de carga útil DIV

- Carga de imagen: si queremos insertar una imagen en la página HTML, usamos “IMG tag”

- Carga útil del cuerpo: lo que vemos en el contenido de la página web se incluye en la etiqueta del cuerpo

- Carga útil de SVG: SVG es un gráfico vectorial escalable. Usamos esto para definir gráficos basados en vectores 2D en la página web

- Carga útil mixta: utilizamos esta opción para inyectar la carga útil de todas las etiquetas

- Ingrese la ruta del archivo: utilizamos esta opción especificando la ruta de la carga útil en un archivo, como /home/iicybersecurity/XSS-LOADER/img.txt

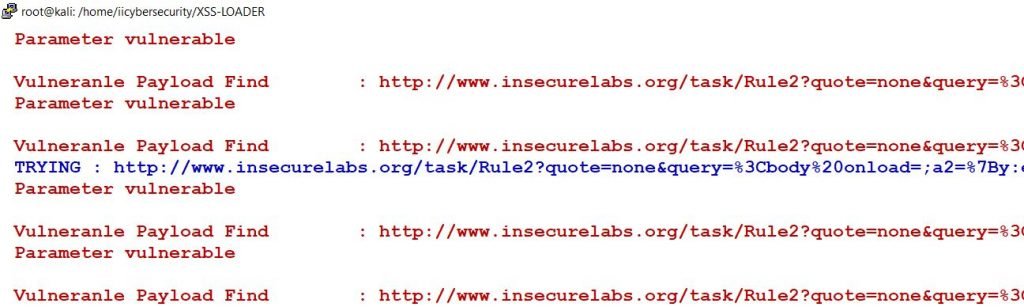

- Después de elegir la opción Body Payload, ejecutamos la herramienta para encontrar vulnerabilidades en la URL que especificamos en la opción Target URL, en la captura de pantalla anterior

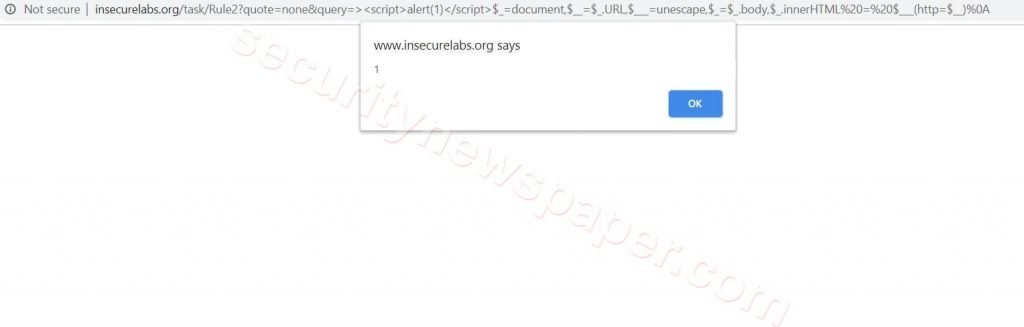

- Aquí, encontramos una vulnerabilidad XSS en la URL de destino después del escaneo. Ahora revisemos la URL abriéndola en el navegador, mencionan los expertos en hacking ético

XSS DOCK FINDER

- Usamos este buscador para enumerar las páginas vulnerables en Internet usando un cargador XSS

- En la imagen de arriba, hemos seleccionado una opción 8 (XSS Dork Finder)

- Ahora, tenemos que ingresar la consulta como (inurl:”search.HTML?Q=”) esta consulta enumerará todas las URL de Internet que podrían ser vulnerables

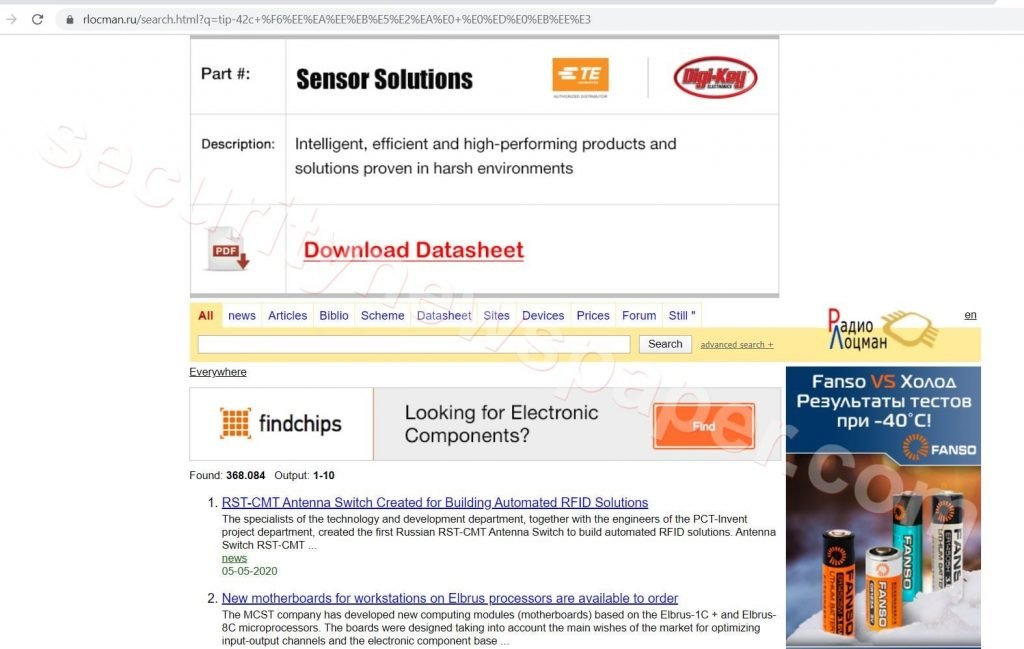

- Busquemos seleccionando una URL particular

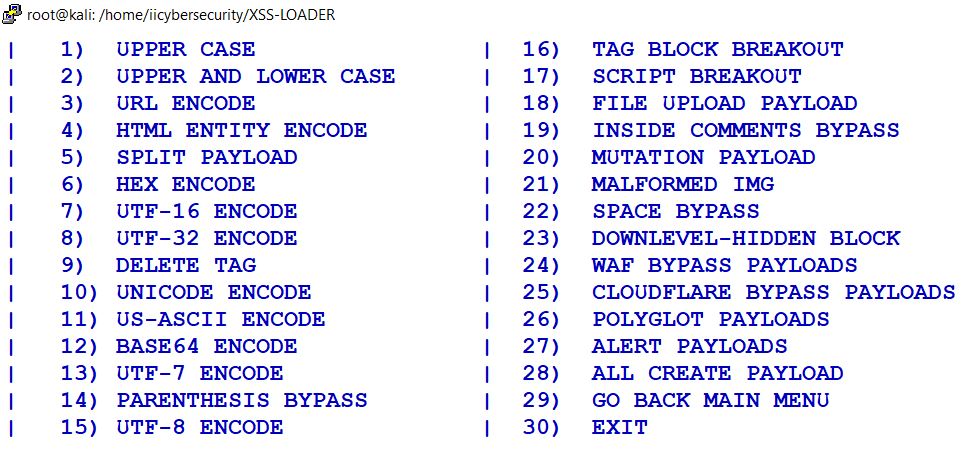

CODIFICADOR DE CARGA

- En esta herramienta tenemos diferentes tipos de códigos, que se utilizan para codificar las cargas útiles según su selección. Estos codificadores se pueden usar para evitar el firewall WAF

CONCLUSIÓN

Hemos visto cómo descubrir las URL vulnerables y las vulnerabilidades en una página web inyectando las cargas útiles de XSS. Los expertos en hacking ético de IICS recomiendan emplear esta herramienta con responsabilidad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad