Una de las principales características del ransomware es su capacidad para evolucionar y mejorar sus capacidades para infectar los sistemas atacados. Especialistas de un curso de ciberseguridad reportaron la detección de un nuevo método de ataque de cifrado que lleva la evasión de la defensa a un nivel nunca antes visto, desplegando una implementación de máquina virtual para evitar ser detectado.

El ransomware en cuestión es conocido como Ragnar Locker, que fue detectado en un reciente ataque. Acorde al reporte, el malware de cifrado se implementó en una máquina virtual Oracle VirtualBox con sistema operativo Windows XP. La carga de ataque era un instalador de 122 MG y una imagen virtual de 280MB, todo con el objetivo de ocultar un ejecutable de apenas 49kb.

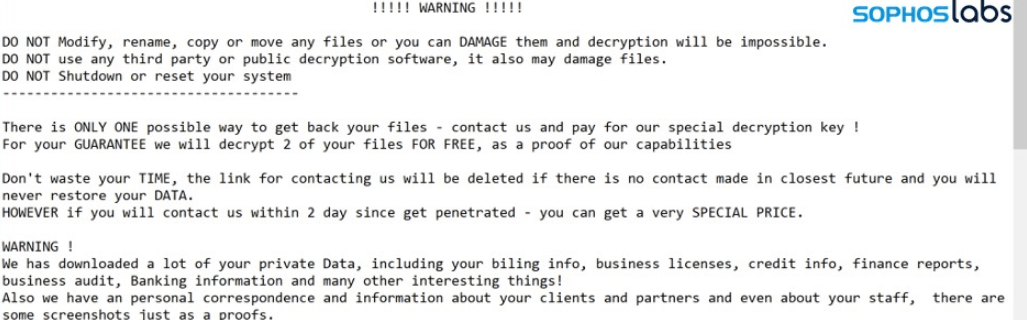

Los especialistas del curso de ciberseguridad sugieren que los operadores de Ragnar Locker extraen y publican datos confidenciales de las redes objetivo antes de lanzar el ataque de ransomware como forma de presión para las víctimas. Hace algunas semanas se detectó una infección de Ragnar Locker en las redes de Energias de Portugal (EDP), la compañía energética más importante de ese país. Además de infectar los sistemas, los hackers robaron cerca de 10 TB de información confidencial, exigiendo un pago de mil 500 Bitcoin (más de 10 millones de dólares acorde al tipo de cambio actual). Al parecer, la compañía energética decidió no pagar el rescate y restablecer sus sistemas por su cuenta.

Los operadores de este ransomware también han sido vinculados a ataques que emplean exploits contra conexiones de escritorio remoto (como el protocolo RDP, de Windows) para ganar persistencia en redes específicas. Una vez que obtienen acceso a nivel administrador, los hackers emplean herramientas de administración nativas en el sistema Windows para desplazarse a través de la red y llegar a otros clientes y servidores.

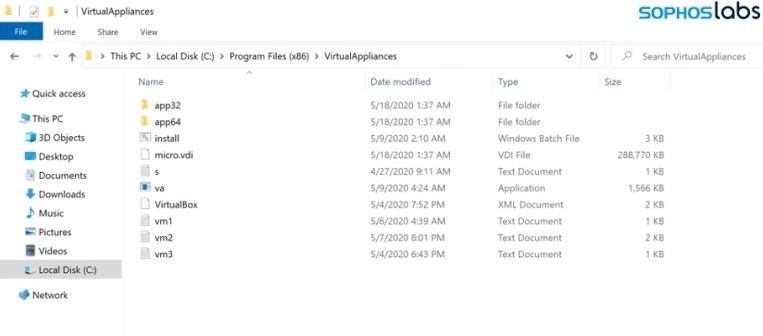

En el ataque analizado por los especialistas del curso de seguridad de Sophos, los operadores de Ragnar Locker usaron una tarea de GPO para ejecutar Microsoft Installer (msiexec.exe), pasando parámetros para descargar e instalar silenciosamente un paquete MSI especialmente diseñado y sin firmar de 122 MB desde un servidor web remoto. Los contenidos principales del paquete MSI fueron:

- Una instalación funcional de un antiguo hipervisor Oracle VirtualBox; en realidad, Sun xVM VirtualBox versión 3.0.4

- Un archivo de imagen de disco virtual (VDI) llamado micro.vdi, una imagen de una versión simplificada del sistema operativo Windows XP SP3, llamada MicroXP v0.82. Esta imagen incluye el ejecutable del ransomware de 49 kB

En su reporte, los expertos mencionan que sus características hacen de esta variante de ransomware un riesgo considerable para las redes de las más importantes organizaciones en todo el mundo. Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad