OSINT (Open Source Intelligence) es una forma de recopilar datos de fuentes públicas. Hay muchas herramientas y técnicas que son capaces de recopilar información de fuentes públicas que forman parte del curso de ethical hacking del Instituto Internacional de Seguridad Cibernética (IICS); acorde a los especialistas, antes de atacar, es necesario recopilar información sobre el objetivo, como reunir dominios, subdominios, puertos abiertos, servicios, etc. Acorde a especialistas del curso de ethical hacking del IICS, se han utilizado distintos motores de búsqueda, como Shodan, Censys, etc.

OSINT search Description es un pequeño script de Python que se utiliza para extraer datos utilizando diferentes motores de búsqueda y diferentes claves API de desarrolladores. Un script de Python que está diseñado para buscar direcciones de correo electrónico públicas, dominios, números de teléfono.

Opciones funcionales de OSINT SEARCH EXTINTION

- Encuentre información personal como: nombre, sexo, ubicación de GPS, edad, idiomas, perfiles de redes sociales, etc

- Encuentre información relacionada con brechas de datos

- Encuentra a qué país pertenece un número de teléfono

- Encuentra los resultados de las técnicas de hacking de Google

- Encuentra resultados relacionados con dominios o direcciones IP

- Encuentra certificados digitales para un determinado dominio

- Encuentra CMS para un determinado sitio web

- Busque registros DNS y la información de transferencias de zona para un determinado dominio

- Encuentra la ID de Facebook y una página de Facebook llena de fotos después de obtener una URL de perfil de Facebook

- Encuentra las URL presentes en alguna página web

- Encuentre la URL para saber qué torrents se están descargando desde alguna IP

INSTALACIÓN DE LA BÚSQUEDA DE OSINT DESCRIPCIÓN

- Para la prueba se utiliza Kali Linux 2019.1 amd64. La herramienta se probó en el arranque en vivo de Kali Linux 2019.1 amd64

- Antes de la instalación de la búsqueda OSINT. Asegúrate de que python3 esté instalado. Para instalar python, escriba sudo apt-get update y sudo apt-get install python3 ya que la herramienta se ejecuta en python3

- Si se instala python3, escriba sudo apt-get install python3-dev

root@kali:~/Downloads# apt-get update

Get:1 https://ftp.yzu.edu.tw/Linux/kali kali-rolling InRelease [30.5 kB]

Get:2 https://ftp.yzu.edu.tw/Linux/kali kali-rolling/main Sources [12.8 MB]

e amd64 Packages [187 kB]

Fetched 30.4 MB in 14s (2,120 kB/s)

Reading package lists… Done

root@kali:~/Downloads# apt-get install python3

Reading package lists… Done

Building dependency tree

Reading state information… Done

The following packages were automatically installed and are no longer required:

libpython3.6 libpython3.6-dev python3.6-dev

Use 'apt autoremove' to remove them.

The following additional packages will be installed:

libpython3-dev libpython3-stdlib libpython3.7 libpython3.7-dev libpython3.7-minimal libpython3.7-stdlib python3-dev

python3-distutils python3-minimal python3.7 python3.7-dev python3.7-minimal

Suggested packages:

python3-doc python3-tk python3-venv python3.7-venv python3.7-doc

The following NEW packages will be installed:

libpython3.7-dev python3.7-dev

- Así que instale la versión pip3. Para ese escriba sudo apt-get install python3-pip, mencionan los expertos en ethical hacking

- Escriba git clone https://github.com/am0nt31r0/OSINT-Search.git

root@kali:~/Downloads# git clone https://github.com/am0nt31r0/OSINT-Search.git

Cloning into 'OSINT-Search'…

remote: Enumerating objects: 30, done.

remote: Counting objects: 100% (30/30), done.

remote: Compressing objects: 100% (30/30), done.

remote: Total 171 (delta 8), reused 0 (delta 0), pack-reused 141

Receiving objects: 100% (171/171), 61.15 KiB | 279.00 KiB/s, done.

Resolving deltas: 100% (55/55), done.

- Escriba cd OSINT-Search y escriba chmod u+x Requirements.txt y escriba chmod u+x osintS34rCh.py

- Escriba ls– ltr para verificar permisos

root@kali:~/Downloads# cd OSINT-Search/

root@kali:~/Downloads/OSINT-Search# chmod u+x requirements.txt

root@kali:~/Downloads/OSINT-Search# chmod u+x osintS34rCh.py

root@kali:~/Downloads/OSINT-Search# ls -ltr

total 52

-rwxr--r-- 1 root root 145 May 1 05:05 requirements.txt

-rw-r--r-- 1 root root 4317 May 1 05:05 README.md

-rwxr--r-- 1 root root 40432 May 1 05:05 osintS34rCh.py

- Escriba pip3 install -r requirements.txt

root@kali:~/Downloads/OSINT-Search# pip3 install -r requirements.txt

Collecting git+https://github.com/abenassi/Google-Search-API (from -r requirements.txt (line 3))

Cloning https://github.com/abenassi/Google-Search-API to /tmp/pip-req-build-f4j93eyc

Collecting validate_email (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/84/a0/cb53fb64b52123513d04f9b913b905f3eb6fda7264e639b4573cc715c29f/validate_email-1.3.tar.gz

Collecting opencnam (from -r requirements.txt (line 2))

Downloading https://files.pythonhosted.org/packages/25/cc/b3bdfedabcf0d0b9b2438dd00d1f65ca8d2d691ba24030cc544a6a0114e8/opencnam-0.6-py3-none-any.whl

Collecting pyfiglet (from -r requirements.txt (line 4))

Downloading https://files.pythonhosted.org/packages/33/07/fcfdd7a2872f5b348953de35acce1544dab0c1e8368dca54279b1cde5c15/pyfiglet-0.8.post1-py2.py3-none-any.whl (865kB)

100% |████████████████████████████████| 870kB 908kB/s

- Escriba pip3 instala git + https: //github.com/abenassi/Google-Search-API –upgrade

root@kali:~/Downloads/OSINT-Search# pip3 install git+https://github.com/abenassi/Google-Search-API --upgrade

Collecting git+https://github.com/abenassi/Google-Search-API

Cloning https://github.com/abenassi/Google-Search-API to /tmp/pip-req-build-b5sd1rin

Requirement already satisfied, skipping upgrade: beautifulsoup4 in /usr/lib/python3/dist-packages (from Google-Search-API==1.1.14) (4.6.3)

Requirement already satisfied, skipping upgrade: fake-useragent in /usr/local/lib/python3.7/dist-packages (from Google-Search-API==1.1.14) (0.1.11)

Requirement already satisfied, skipping upgrade: future in /usr/lib/python3/dist-packages (from Google-Search-API==1.1.14) (0.15.2)

Requirement already satisfied, skipping upgrade: requests in /usr/lib/python3/dist-packages (from Google-Search-API==1.1.14) (2.20.0)

Requirement already satisfied, skipping upgrade: selenium<3.0.0,>=2.44.0 in /usr/local/lib/python3.7/dist-packages (from Google-Search-API==1.1.14) (2.53.6)

- Tecla pip3installhttps://github.com/PaulSec/APIdnsdumpster.com/archive/master.zip –user

root@kali:~/Downloads/OSINT-Search# pip3 install https://github.com/PaulSec/API-dnsdumpster.com/archive/master.zip --user

Collecting https://github.com/PaulSec/API-dnsdumpster.com/archive/master.zip

Downloading https://github.com/PaulSec/API-dnsdumpster.com/archive/master.zip

\ 266kB 21.3MB/s

Collecting bs4 (from dnsdumpster==0.5)

Downloading https://files.pythonhosted.org/packages/10/ed/7e8b97591f6f456174139ec089c769f89a94a1a4025fe967691de971f314/bs4-0.0.1.tar.gz

Requirement already satisfied: requests in /usr/lib/python3/dist-packages (from dnsdumpster==0.5) (2.20.0)

- Escriba python3 osintS34rCh.py

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/[-] The following procedure is necessary in order to save your API keys…

[-] Hit enter if you don't have the keys.

[-] The data will be written into a file called [/osintSearch.config.ini] that can be edited by you after.

[?] What is your PIPL API key?

- Ahora, desde aquí, ingrese las claves de API que se requieren de las siguientes URL, mencionan los expertos en ethical hacking

- Cree una cuenta en cada una de las siguientes URL y copie sus API en el campo requerido de osintS34rCh.py

https://pipl.com/api

https://www.opencnam.com

https://www.shodan.io

https://whatcms.org/API

https://censys.io/register

https://dashboard.fullcontact.com/consents

- Después de copiar, escriba python3 osintS34rCh.py

[?] What is your PIPL API key?

gm#####################yj9

[?] What is your FullContact API key?

Uh############H9rPOez###########sz

[?] What is your CNAM SID?

AC1##############88d73e0##########

[?] What is your CNAM AUTH_TOKEN?

A###############c403d9############fe5

[?] What is your Shodan API key?

a###############wlcjD###################rM

[?] What is your WhatCMS API key?

2##########################ac5376ef9f2d##################ce2c40#######d2

[?] What is your Censys API id?

6#######8-####-4723-####-#########bc4e

[?] What is your Censys API secret?

###############2HyMxEOYrY##############

[?] What is your TowerData API key?

c6###################3b09a0############aa8a

- Teclee python3 osintS34rCh.py –h

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -h

osintS34rCh v1.0

USAGES

Email

./osintS34rCh -e # All Searches: Pipl, FullContact, Haveibeenpwnded Data Breaches and Credentials Pastes, TowerData - validate e-mail

./osintS34rCh -e --pipl # Pipl

Domain

./osintS34rCh.py -t # All Searches: Shodan Recon, crt.sh, DNSDumpster, All Google Hacking Dorks, HackerTarget - DNS Zonetransfer

./osintS34rCh.py -t --shodan # Shodan Recon

IP

./osintS34rCh.py -t # All Searchs: Shodan and Censys Recon

./osintS34rCh.py -t --shodan # Shodan Recon

URL

./osintS34rCh.py -u # WhatCMS Check, HackerTarget - Extract URLs

./osintS34rCh.py -u --cms # WhatCMS Check

URL

./osintS34rCh.py -u # WhatCMS Check, HackerTarget - Extract URLs

./osintS34rCh.py -u --cms # WhatCMS CheckEncontrar identificaciones email

- Escriba python3 osintS34rCh.py -e abh#########a6##@gmail.com –pwned

- -e se utiliza para buscar información sobre correos electrónicos.

- abh#########a6##@gmail.com es el ID de correo electrónico de destino. Por seguridad, hemos ocultado el ID de correo electrónico y, como este ID de correo electrónico se ha creado específicamente para las clases de cómputo forense del Instituto Internacional de Seguridad Cibernética

- –pwned es consulta para buscar si hay alguna brecha de datos

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -e abh##########a6##@gmail.com --pwned

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Data Breaches Results

[@] Target: abh###########a6##@gmail.com

[] Data breach: Digimon [] Title: Digimon

[] Domain: digimon.co.in [] Date of the breach: 2016-09-05

[] Number of accounts breached: 7687679 [] Description: In September 2016, over 16GB of logs from a service indicated to be digimon.co.in were obtained, most likely from an unprotected Mongo DB instance. The service ceased running shortly afterwards and no information remains about the precise nature of it. Based on enquiries made via Twitter, it appears to have been a mail service possibly based on PowerMTA and used for delivering spam. The logs contained information including 7.7M unique email recipients (names and addresses), mail server IP addresses, email subjects and tracking information including mail opens and clicks.

[] Logo image from Digimon: https://haveibeenpwned.com/Content/Images/PwnedLogos/Email.png [] Data breached: Email addresses

[] Data breached: Email messages [] Data breached: IP addresses

[*] Data breached: Names

[] Data breach: Dubsmash [] Title: Dubsmash

[] Domain: dubsmash.com [] Date of the breach: 2018-12-01

[] Number of accounts breached: 161749950 [] Description: In December 2018, the video messaging service Dubsmash suffered a data breach. The incident exposed 162 million unique email addresses alongside usernames and PBKDF2 password hashes. In 2019, the data appeared listed for sale on a dark web marketplace (along with several other large breaches) and subsequently began circulating more broadly. The data was provided to HIBP by a source who requested it to be attributed to "BenjaminBlue@exploit.im".

[] Logo image from Dubsmash: https://haveibeenpwned.com/Content/Images/PwnedLogos/Dubsmash.png [] Data breached: Email addresses

[] Data breached: Geographic locations [] Data breached: Names

[] Data breached: Passwords [] Data breached: Phone numbers

[] Data breached: Spoken languages [] Data breached: Usernames

[] Data breach: MySpace [] Title: MySpace

[] Domain: myspace.com [] Date of the breach: 2008-07-01

[] Number of accounts breached: 359420698 [] Description: In approximately 2008, MySpace suffered a data breach that exposed almost 360 million accounts. In May 2016 the data was offered up for sale on the "Real Deal" dark market website and included email addresses, usernames and SHA1 hashes of the first 10 characters of the password converted to lowercase and stored without a salt. The exact breach date is unknown, but analysis of the data suggests it was 8 years before being made public.

[] Logo image from MySpace: https://haveibeenpwned.com/Content/Images/PwnedLogos/MySpace.png [] Data breached: Email addresses

[] Data breached: Passwords [] Data breached: Usernames

[] Data breach: Tumblr [] Title: tumblr

[] Domain: tumblr.com [] Date of the breach: 2013-02-28

[] Number of accounts breached: 65469298 [] Description: In early 2013, tumblr suffered a data breach which resulted in the exposure of over 65 million accounts. The data was later put up for sale on a dark market website and included email addresses and passwords stored as salted SHA1 hashes.

[] Logo image from Tumblr: https://haveibeenpwned.com/Content/Images/PwnedLogos/Tumblr.png [] Data breached: Email addresses

[*] Data breached:Passwords

- La salida anterior muestra que hay 3 datos violados con la identificación del correo electrónico anterior. El primero es la aplicación de mensajería DUBMASH.

- Una aplicación de mensajería de video experimentó una violación de datos en diciembre de 2018 con más de 162 millones de correos electrónicos. Más tarde, los datos que contienen nombres de usuario y hashes de contraseña se vendieron en la web oscura.

- La segunda es una forma de violación de datos antigua pero efectiva en Myspace. Myspace es un popular sitio de redes sociales que ofrece fotos, música, videos y presentaciones de amigos de la red. Según la brecha de datos anterior, estos datos del sitio también se encontraron a la venta en el sitio web de REAL DARK. Incluyendo nombres de usuario, contraseñas, hashes, direcciones

- La tercera es la brecha de datos de Tumblr, donde se vieron afectados de alrededor de 65 millones de usuarios, cuyos datos estaban a la venta en dark web

Encontrar claves públicas y hosts del objetivo

- Escriba python3 osintS34rCh.py -t certifiedhacker.com

- -t se utiliza para buscar información relacionada con el dominio

- certifiedhacker.com es el sitio objetivo recomendado por los expertos en ethical hacking

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -t certifiedhacker.com

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Shodan Results

-> Shodan Results

[@] Target: certifiedhacker.com

[!] Shodan: information about certifiedhacker.com was not found.

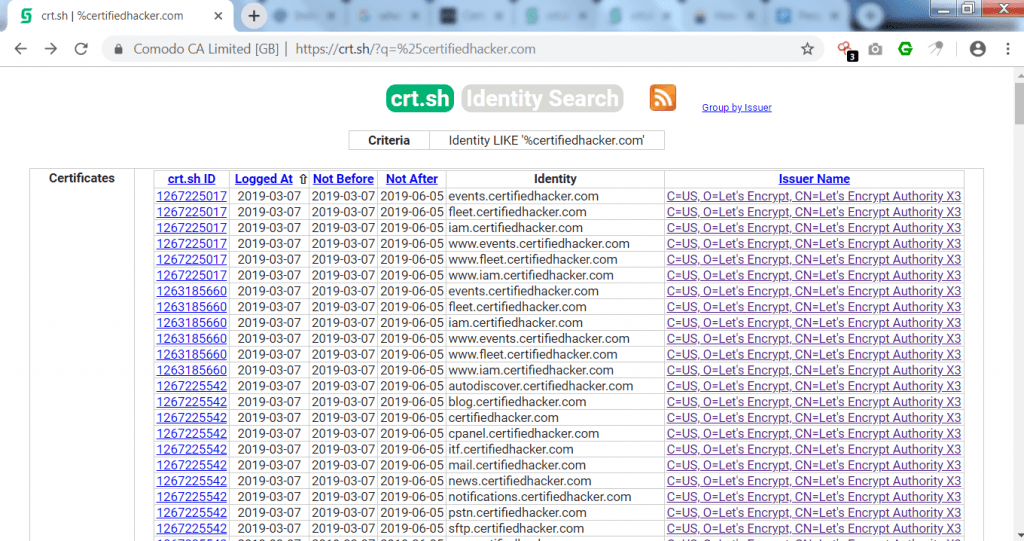

-> CRT.sh Results

[@] Target: certifiedhacker.com

[-] URL: https://crt.sh/?q=%25certifiedhacker.com

[] Issuer CA ID: 16418 [] Issuer Name: C=US, O=Let's Encrypt, CN=Let's Encrypt Authority X3

[] Name: events.certifiedhacker.com [] Logged At: 2019-03-07T17:07:30.61

[] Not before: 2019-03-07T16:07:29 [] Not after: 2019-06-05T16:07:29

[] Issuer CA ID: 16418 [] Issuer Name: C=US, O=Let's Encrypt, CN=Let's Encrypt Authority X3

[] Name: fleet.certifiedhacker.com [] Logged At: 2019-03-07T17:07:30.61

[] Not before: 2019-03-07T16:07:29 [] Not after: 2019-06-05T16:07:29

[] Issuer CA ID: 16418 [] Issuer Name: C=US, O=Let's Encrypt, CN=Let's Encrypt Authority X3

[] Name: iam.certifiedhacker.com [] Logged At: 2019-03-07T17:07:30.61

[] Not before: 2019-03-07T16:07:29 [] Not after: 2019-06-05T16:07:29

-> DNSdumpster Results

[@] Target: certifiedhacker.com

[*] DNS Servers

Domain: ns2.bluehost.com.

IP: 162.159.25.175

Reverse DNS: ns2.bluehost.com

AS: AS13335

ISP: Cloudflare Inc

Country: United States

Header:

Domain: ns1.bluehost.com.

IP: 162.159.24.80

Reverse DNS: ns1.bluehost.com

AS: AS13335

ISP: Cloudflare Inc

Country: United States

Header:

[*] MX Records

Domain: 0 mail.certifiedhacker.com.

IP: 162.241.216.11

Reverse DNS: box5331.bluehost.com

AS: AS20013

ISP: CyrusOne LLC

Country: United States

Header: mail.certifiedhacker.com.

[*] TXT Records

"v=spf1 a mx ptr include:bluehost.com ?all"

[*] Host Records

Domain: soc.certifiedhacker.com

IP: 162.241.216.11

Reverse DNS: box5331.bluehost.com

AS: AS20013

ISP: CyrusOne LLC

Country: United States

Header: nginx/1.12.2HTTPS: nginx/1.12.2FTP: 220---------- Welcome to Pure-FTPd [privsep] [TLS] ----------//220-You are user number 1 of 150 allowed.//220-Local time is now 23:54. Server port: 21.//220-IPv6 connections are also welcome on this server.//220 You will be disconnected after 15 minutes of inactivity.//SSH: SSH-2.0-OpenSSH_5.3TCP8080: nginx/1.12.2

Domain: www.soc.certifiedhacker.com

IP: 162.241.216.11

Reverse DNS: box5331.bluehost.com

AS: AS20013

ISP: CyrusOne LLC

Country: United States

Header: nginx/1.12.2HTTPS: nginx/1.12.2FTP: 220---------- Welcome to Pure-FTPd [privsep] [TLS] ----------//220-You are user number 1 of 150 allowed.//220-Local time is now 23:54. Server port: 21.//220-IPv6 connections are also welcome on this server.//220 You will be disconnected after 15 minutes of inactivity.//SSH: SSH-2.0-OpenSSH_5.3TCP8080: nginx/1.12.2

Domain: itf.certifiedhacker.com

IP: 162.241.216.11

Reverse DNS: box5331.bluehost.com

AS: AS20013

ISP: CyrusOne LLC

Country: United States

Header: nginx/1.12.2HTTPS: nginx/1.12.2FTP: 220---------- Welcome to Pure-FTPd [privsep] [TLS] ----------//220-You are user number 1 of 150 allowed.//220-Local time is now 23:54. Server port: 21.//220-IPv6 connections are also welcome on this server.//220 You will be disconnected after 15 minutes of inactivity.//SSH: SSH-2.0-OpenSSH_5.3TCP8080: nginx/1.12.2

-> Zone Transfer Results

; <<>> DiG 9.11.3-1ubuntu1.7-Ubuntu <<>> axfr @ns2.bluehost.com certifiedhacker.com

; (1 server found)

;; global options: +cmd

; Transfer failed.

; <<>> DiG 9.11.3-1ubuntu1.7-Ubuntu <<>> axfr @ns1.bluehost.com certifiedhacker.com

; (1 server found)

;; global options: +cmd

; Transfer failed.

- La salida anterior muestra que Shodan no pudo encontrar todo sobre el sitio objetivo. Entonces Crt.sh encuentra las URL igual que el sitio objetivo. Crt.sh muestra los dominios y subdominios del sitio web de destino. Crt.sh (Certificado de transparencia) está desarrollado para aumentar la seguridad de la clave pública

- Cuando abrimos el primer enlace desde crt.sh. Muestra los enlaces asociados igual que el sitio de destino (hacker.com certificado)

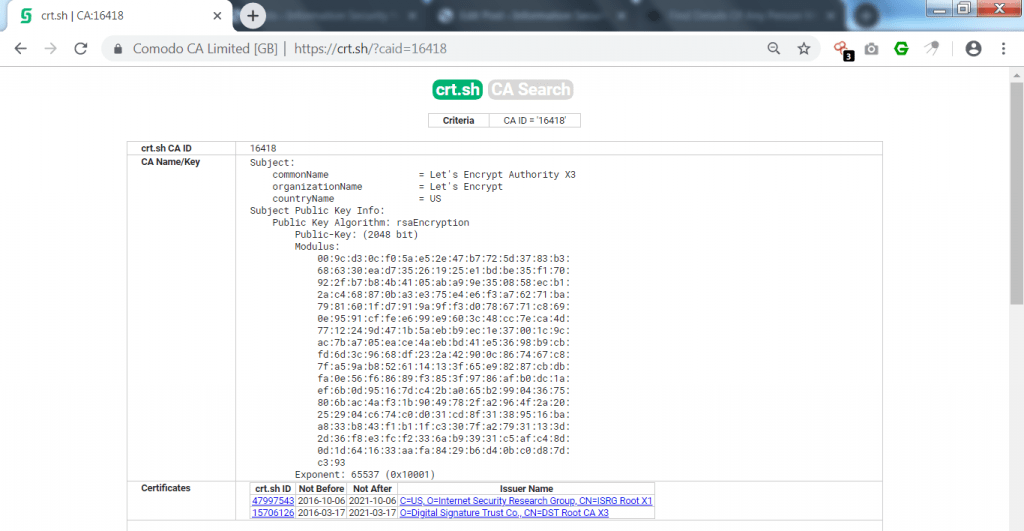

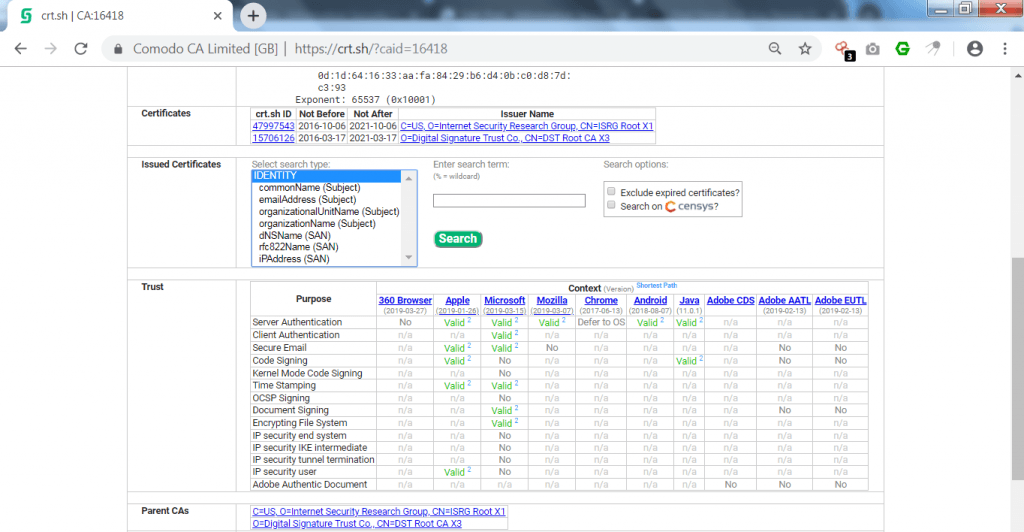

- El enlace anterior muestra el mismo enlace como certifiedhacker.com. Al abrir el primer enlace, se muestra la clave pública de la URL con el nombre común de la autoridad de cifrado de Let

- Además, muestra los certificados emitidos en la URL. Luego se muestra la autenticación de la URL. Válido muestra que el navegador ha pasado la autenticación en todos los propósitos.

- La mayoría de las URL en crt.sh muestran las mismas autenticaciones

- DNSdumpster está diseñado para buscar hosts descubiertos relacionados con dominios. DNSdumpster encuentra todos los hosts visibles para los atacantes

- En la salida anterior, Dnsdumpster ha reunido 5 registros de host y otros dominios del sitio de destino. Hay numerosas formas de reunir hosts de cualquier dominio. Hemos mostrado cómo se utiliza NSLOOKUP para reunir diferentes hosts

- Luego muestra los diferentes dominios del sitio de destino que contienen dns inversos, país, dirección IP, ISP y encabezado de dns

- La salida anterior de la búsqueda OSINT ha reunido diferentes registros que pueden usarse en métodos de exploración adicionales

- Luego muestra el nombre del servidor en la transferencia de zona, pero no pudo transferir ninguna parte del archivo

Encontrar puertos abiertos

- Escriba python3 osintS34rCh.py -t 162.241.216.11

- –t se utiliza para introducir la dirección IP

- 162.241.216.11 es la dirección IP de destino

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -t 162.241.216.11

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Shodan Results

[@] Target: 162.241.216.11

[] City: Provo [] Country: United States

[] Postal Code: 84606 [] Longitude: -111.6133

[] Latitude: 40.21809999999999 [] Operation System: None

[] Organization: CyrusOne LLC [] ISP: Unified Layer

[] Port: 465 [] Port: 443

[] Port: 2096 [] Port: 8080

[] Port: 995 [] Port: 993

[] Port: 22 [] Port: 587

[] Port: 53 [] Port: 25

[] Port: 80 [] Port: 2222

[] Port: 2087 [] Port: 5432

[] Port: 2082 [] Port: 2083

[] Port: 26 [] Hostname: box5331.bluehost.com

-> Censys Results

[] IP: 162.241.216.11 [] Protocol: 80/http

[] Protocol: 3306/mysql [] Protocol: 8080/http

[] Protocol: 993/imaps [] Protocol: 465/smtp

[] Protocol: 995/pop3s [] Protocol: 110/pop3

[] Protocol: 21/ftp [] Protocol: 143/imap

[] Protocol: 53/dns [] Protocol: 587/smtp

[] Protocol: 443/https [] Protocol: 22/ssh

[] Protocol: 5432/postgres [] Country: United States

[] Registered Country: United States [] Longitude: -111.6442

[] Latitude: 40.2342 [] Continent: North America

[] Timezone: America/Denver [] AS Name: UNIFIEDLAYER-AS-1 - Unified Layer

[] AS Country Code: US [] AS Description: UNIFIEDLAYER-AS-1 - Unified Layer

[] Service: https/443 [] Certificate DNS Names: ['.bluehost.com', 'bluehost.com'] [] Issued By: {'common_name': ['COMODO RSA Domain Validation Secure Server CA'], 'country': ['GB'], 'locality': ['Salford'], 'province': ['Greater Manchester'], 'organization': ['COMODO CA Limited']}

[] Service: dns/53 [] Open Resolver: True

[*] Lookup Answers: {'type': 'A', 'name': 'c.afekv.com', 'response': '162.241.216.11'}

[*] Updated at: 2019-05-01T08:18:45+00:00

- La salida anterior muestra puertos abiertos desde Shodan que contienen el país registrado con longitud y latitud

- Shodan ha encontrado puertos abiertos del sitio de destino. Algunos puertos que se encuentran con una vulnerabilidad común se pueden usar en otros métodos de footprinting

- Censys también ha encontrado puertos comunes que se utilizan en los métodos de recopilación de información

- Todas estas técnicas son el plan de estudios del curso de ethical hacking del Instituto Internacional de Seguridad Cibernética (IICS)

Extraer URL

- Escriba python3 osintS34rCh.py -u certifiedhacker.com

- -u se utiliza para introducir el nombre de dominio

- certifiedhacker.com es el nombre de dominio de destino

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -u certifiedhacker.com

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Extract URLs Results

Visible links

https://certifiedhacker.com/

https://certifiedhacker.com/images/icons/lock-and-key-110.png

https://certifiedhacker.com/

https://certifiedhacker.com/sample-login.html

https://certifiedhacker.com/P-folio/index.html

https://certifiedhacker.com/images/slideshow/slide-1.png

https://certifiedhacker.com/Online Booking/index.htm

https://certifiedhacker.com/images/slideshow/slide-2.png

https://certifiedhacker.com/corporate-learning-website/01-homepage.html

https://certifiedhacker.com/images/slideshow/slide-3.png

https://certifiedhacker.com/Real Estates/index.html

https://certifiedhacker.com/images/slideshow/slide-4.png

https://certifiedhacker.com/Recipes/index.html

https://certifiedhacker.com/images/slideshow/slide-5.png

https://certifiedhacker.com/Social Media/index.html

https://certifiedhacker.com/images/slideshow/slide-6.png

https://certifiedhacker.com/Turbo Max/index.htm

https://certifiedhacker.com/images/slideshow/slide-7.png

https://certifiedhacker.com/Under Construction/index.html

https://certifiedhacker.com/images/slideshow/slide-8.png

https://certifiedhacker.com/Under the trees/index.html

https://certifiedhacker.com/images/slideshow/slide-9.png

https://certifiedhacker.com/

- Después de escanear con la consulta de URL, OSINT-search ha reunido todos los enlaces del sitio de destino. El enlace anterior se puede utilizar en otros métodos de footprinting

Encontrar detalles de números de teléfono

- Escriba python3 osintS34rCh.py -p +919 #### 677 ## –callerID

- -p se usa para ingresar el número de teléfono, –callerID es la consulta.

- +919 #### 677 ## es el número móvil objetivo. Por seguridad, el número de móvil está oculto. El análisis forense de números móviles es el tema esencial de las clases de cómputo forense del IICS

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -p +918071992699 --callerID

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Caller ID Results

[] Number: +919####677## [] Country: DELHI IN

- La salida anterior muestra la ubicación actual del número de móvil. La salida se puede utilizar en la fase inicial del método footprinting

- Escriba python3 osintS34rCh.py -p +919 #### 254 ## –callerID

- -p se usa para ingresar el número de teléfono, –callerID es la consulta

- +919 #### 254 ## es el número móvil objetivo. Por seguridad, el número de móvil está oculto

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -p +919####254## --callerID

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Caller ID Results

[] Number: +919####254## [] Country: DELHI IN

- La salida anterior muestra la ubicación actual del número de móvil. La salida se puede utilizar en la fase inicial del método footprinting

- Escriba python3 osintS34rCh.py -p +52 ######### 78 –callerID

- -p se utiliza para introducir el número de teléfono. –CallerID es la consulta

- +52 ######### 78 es el número móvil objetivo. Por seguridad, el número de móvil está oculto

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -p+52#########78 --callerID

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Caller ID Results

[] Number: +52#########78 [] Country: VARRERA

- La salida anterior muestra la ubicación actual del número de móvil. La salida se puede utilizar en la fase inicial del método footrpinting

- Escriba python3 osintS34rCh.py -p +52 ######## 02 –callerID

- -p se utiliza para introducir el número de teléfono. –CallerID es la consulta

- +52 ######## 02 es el número móvil objetivo. Por seguridad, el número de móvil está oculto

root@kali:~/Downloads/OSINT-Search# python3 osintS34rCh.py -p +52########02 --callerID

_ __ __________ __ __ ________

____ _____(_)___ / /_/ ___/__ // // / _____/ ____/ /_

/ __ \/ ___/ / __ \/ __/\__ \ /_ </ // /_/ ___/ / / __ \

/ /_/ (__ ) / / / / /_ ___/ /__/ /__ __/ / / /___/ / / /

\____/____/_/_/ /_/\__//____/____/ /_/ /_/ \____/_/ /_/-> Caller ID Results

[] Number: +52########02 [] Country: MIGUEL HIDAL MX

- La salida anterior muestra la ubicación actual del número de móvil. La salida se puede utilizar en la fase inicial del método footprinting

- Cualquier número insospechado puede verificarse desde qué país pertenece

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad