Existen numerosas formas para infectar aplicaciones web. El shell backdoor es una forma de script de malware que se usa para crear accesos ocultos en servidores web. Gracias a este backdoor, es posible acceder de forma remota a los archivos del servidor objetivo. Acorde a investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), hasta la más mínima vulnerabilidad en el código de una aplicación web puede ayudar a un actor de amenazas a inyectar un backdoor, lo que permitiría una amplia variedad de actividades maliciosas.

A continuación, le mostraremos algunos backdoors empleados para la infección de sitios web; esta información puede ser útil para los administradores de sistemas durante los escaneos de servidores web en busca de vulnerabilidades de seguridad. Este es el proceso por el que los hackers cargan backdoors en servidores vulnerables:

- Para las pruebas, emplearemos DVWA (Dam Vulnerability Web Application)

- Descargue la ISO de DVWA desde http://www.dvwa.co.uk/DVWA-1.0.7.iso

- Para ejecutar DVWA ISO, puede usar Oracle Virtualbox. Descargue Virtualbox e instale el ejecutable

- Después de la instalación de Virtualbox, importe el ISO de DVWA. Inicie la ISO

- Se abrirá una terminal, escriba ifconfig. En nuestro caso, la dirección IP de la máquina DVWA en la que se ejecuta el servidor web es 192.168.1.105

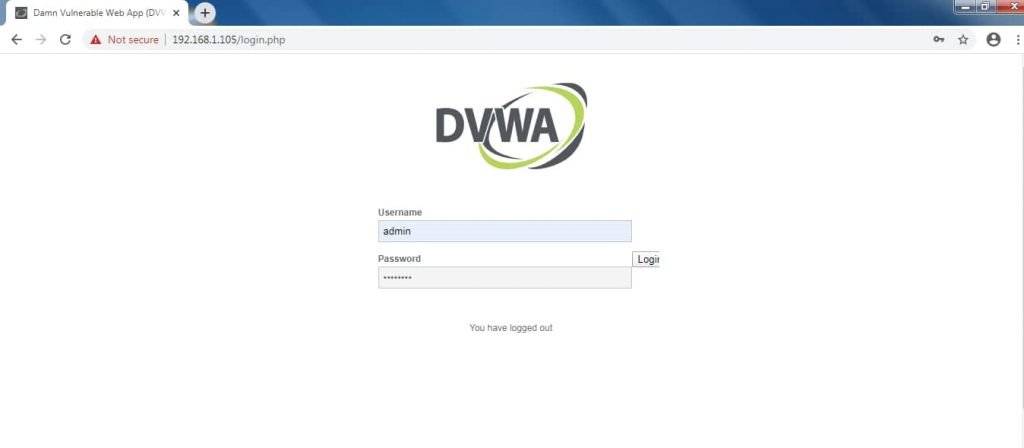

- En la máquina del atacante, abra el navegador y escriba http://192.168.1.105

- Obtendrá la página de inicio de sesión de DVWA

- Credenciales de acceso predeterminadas

- Usuario: admin

- Contraseña: password

- Ahora, en la máquina hacker, descargue el backdoor de prueba

- Descargar desde: https://github.com/backdoorhub/shell-backdoor-list

- Si está utilizando Google Chrome, el navegador podría mostrar una advertencia o bloquear el backdoor antes de descargarlo

- En ese caso, emplearemos Mozilla Firefox

- Mozilla Firefox ofrece la opción de descargar este tipo de archivos. Después de descargar el archivo zip, descomprima el shell backdoor

- Regrese al inicio de sesión de DVWA. Ingrese las credenciales de acceso

- Usuario: admin

- Contraseña: password

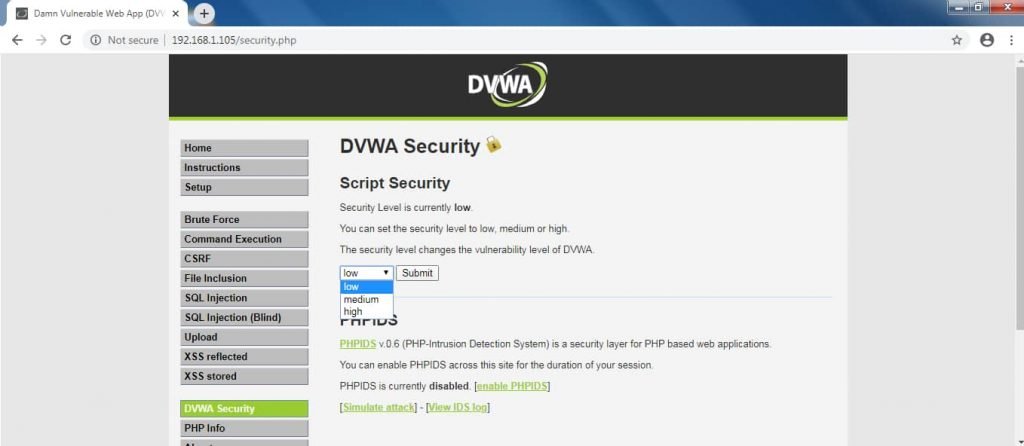

- Para comenzar las pruebas en DVWA, debemos bajar la seguridad tal como se muestra a continuación. Para eso vaya a DVWA Security

- Haga clic en Low (reducir) y luego haga clic en Submit (enviar), mencionan los expertos en hacking ético

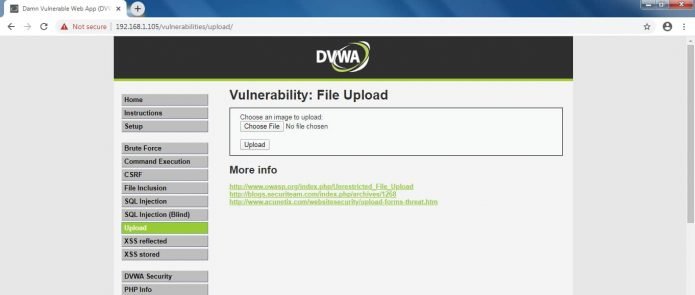

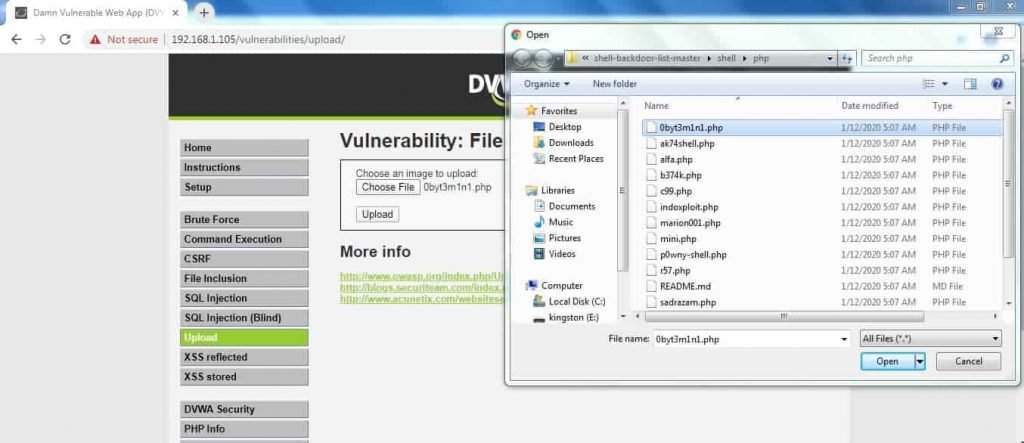

- Todo el shell backdoor se cargará explotando una vulnerabilidad de carga de archivos. Haga clic en Choose backdoor file y luego haga clic en Upload (cargar). Mostraremos cómo funciona en los siguientes pasos

- Se cargará el backdoor, descargado anteriormente

- Comenzando con el primero: 0byt3m1n1_Backdoor

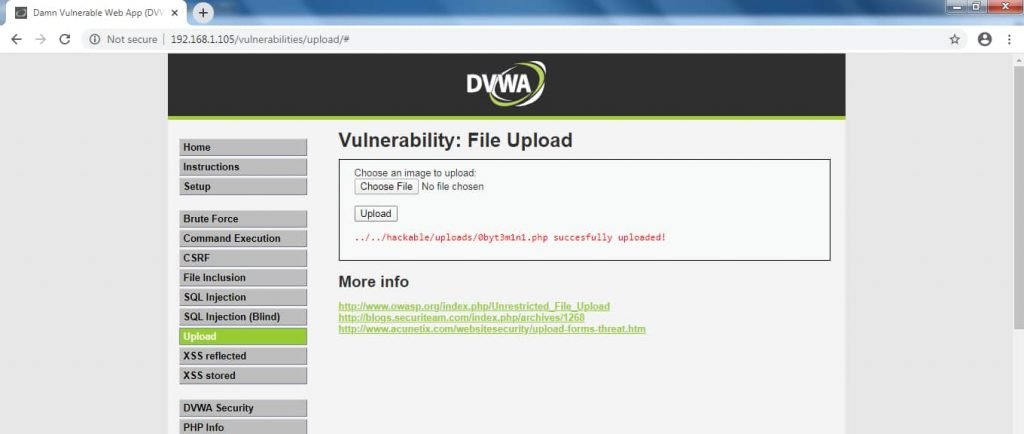

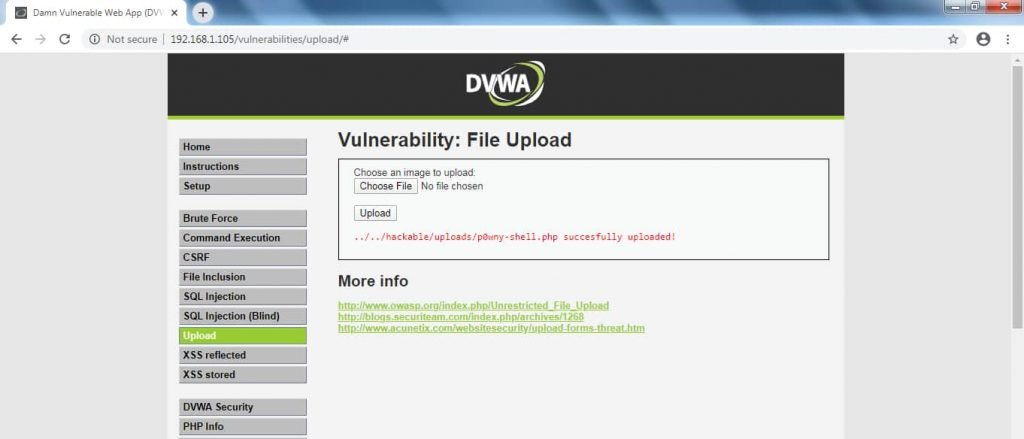

- Vaya a: http://192.168.1.105/vulnerabilities/upload

0BYT3M1N1_BACKDOOR

- Seleccione 0byt3m1n1_Backdoor

- Haga clic en Upload (cargar); a continuación se mostrará el mensaje “Succsesfully Uploaded” (cargado correctamente)

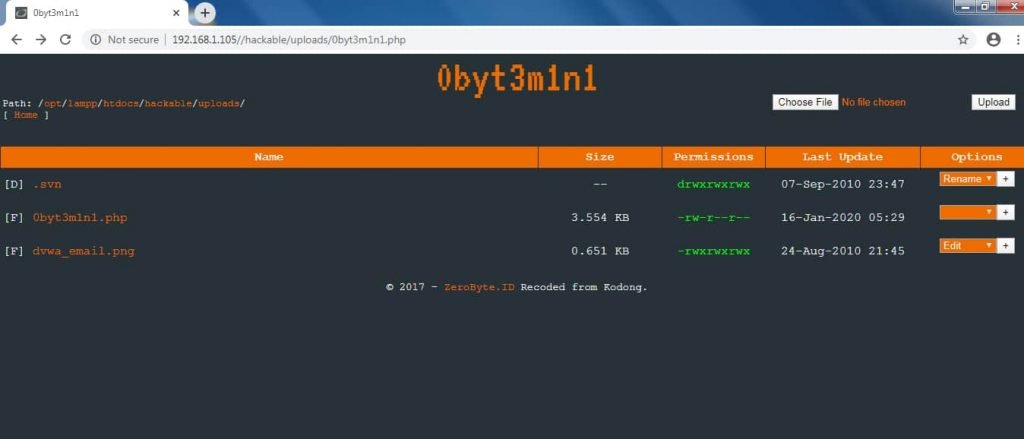

- Después de cargar el backdoor, el atacante podrá acceder a los archivos del servidor web. Dependiendo de la funcionalidad del backdoor, el atacante incluso podría hacer cambios o copiar archivos a otra ubicación

- Para acceder al backdoor, abra el navegador y escriba http://192.168.1.105/hackable/uploads/0byt3m1n1.php

- Arriba se muestra que el backdoor 0byt3m1n1 tiene acceso a todos los archivos en el servidor web

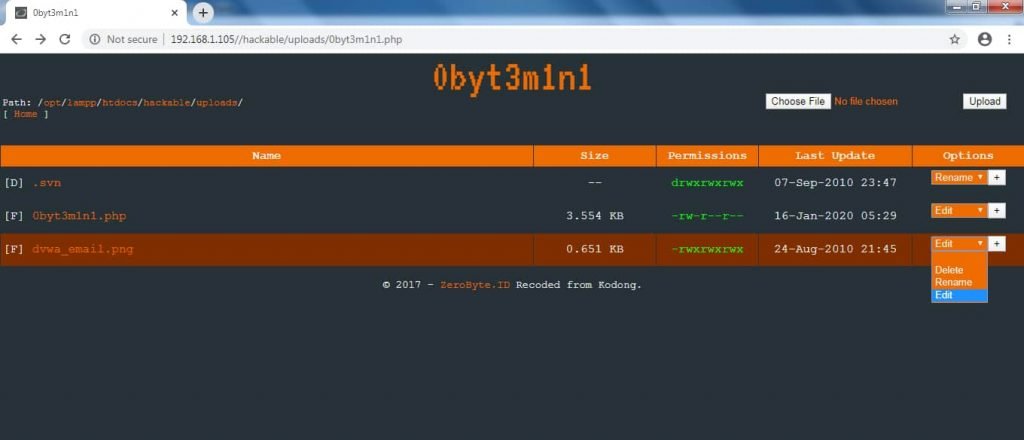

- 0byt3m1n1 proporciona una funcionalidad básica para editar, renombrar o eliminar los archivos comprometidos

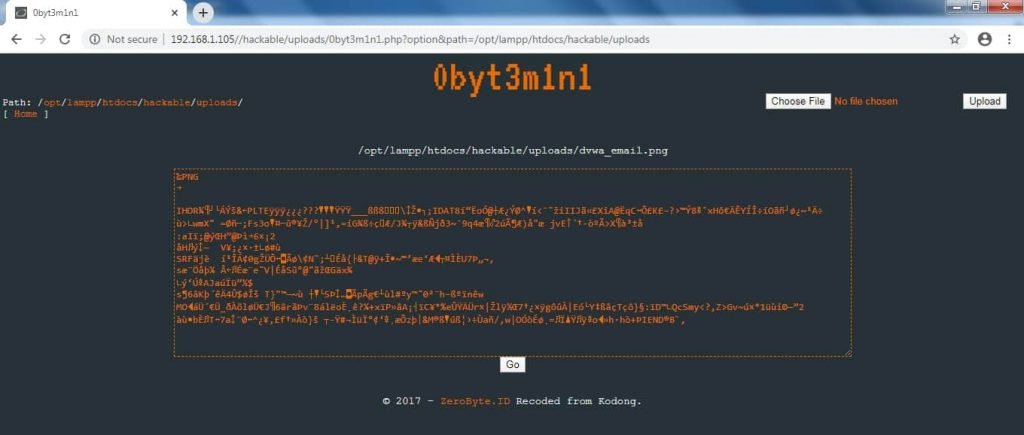

- El atacante puede editar los archivos que se encuentran en el servidor

- Los investigadores de hacking ético de IICS mencionan que, en caso de que la seguridad en el servidor sea alta, el hacker podría emplear métodos avanzados para cargar el backdoor, lo que implica incrustar el código malicioso en un archivo de imagen

AK74SHELL BACKDOOR

- Para probar otras variantes, vaya a http://192.168.1.105/vulnerabilities/upload

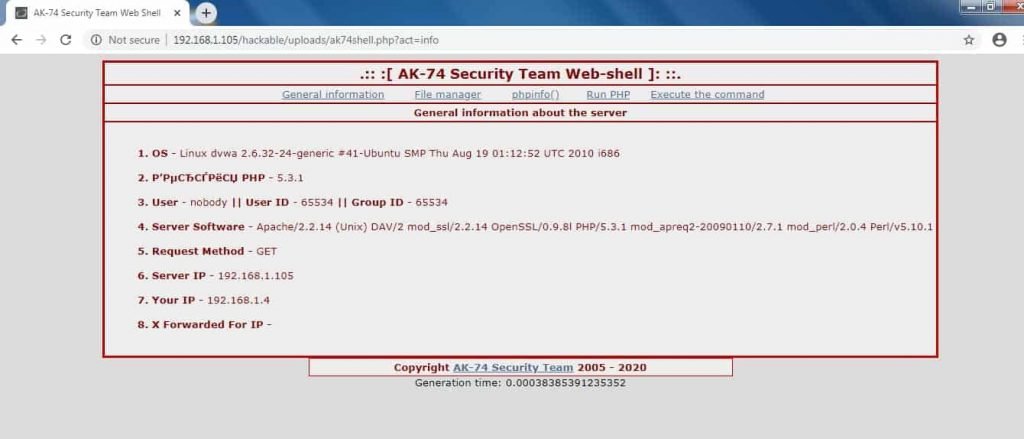

- Después de cargar el backdoor, vaya al navegador y escriba http://192.168.1.105/hackable/uploads/ak74shell.php

- El backdoor ak47shell tiene muchas opciones para explorar el servidor objetivo

- La opción General Information muestra de forma clara el sistema operativo en el que se ejecuta el sitio web y otros detalles como el software del servidor, la dirección IP de origen y la dirección IP del atacante

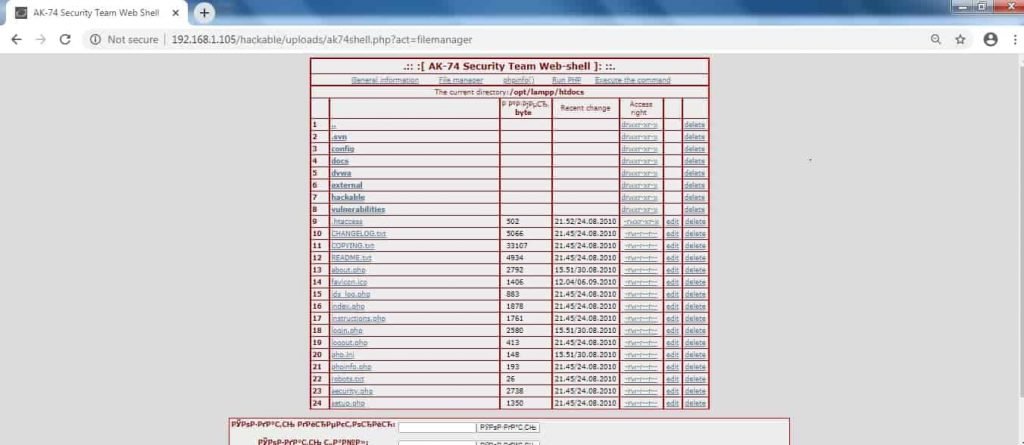

- Pasando a otras opciones, File Manager muestra todos los archivos que están disponibles en el servidor web

- Arriba muestra los directorios, archivos con fechas de cambio recientes, permiso de acceso y da la opción de editar y eliminar

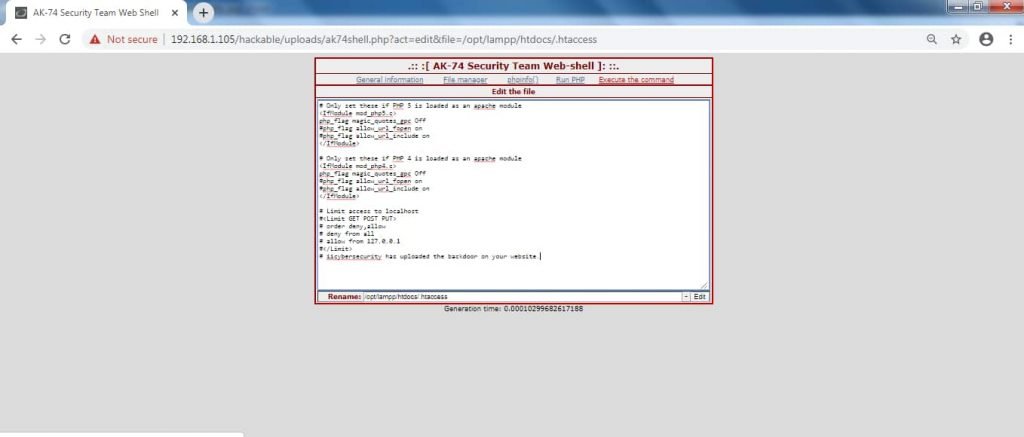

- ak74shell cambia los parámetros del archivo para ejecutar el código deseado

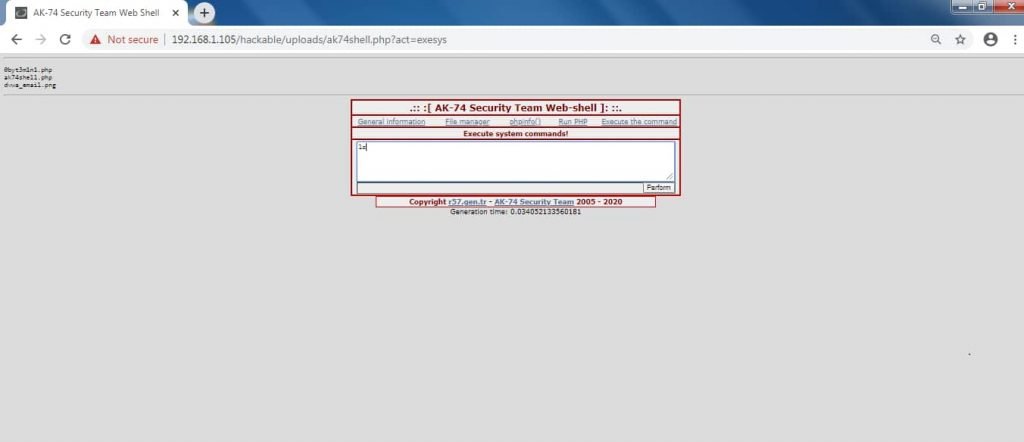

- Este backdoor php también ofrece una opción para ejecutar el comando del shell de Linux

- Haga clic en Execute the Command y escriba cualquier comando de Linux; ls mostrará los archivos en el directorio actual

- Arriba se muestra el Shell de comandos de ak74shell, que se puede usar para cambiar o eliminar cualquier archivo importante del servidor

P0WNY BACKDOOR

- Probemos otro backdoor; abra el navegador y escriba http://192.168.1.105/vulerabilites/upload

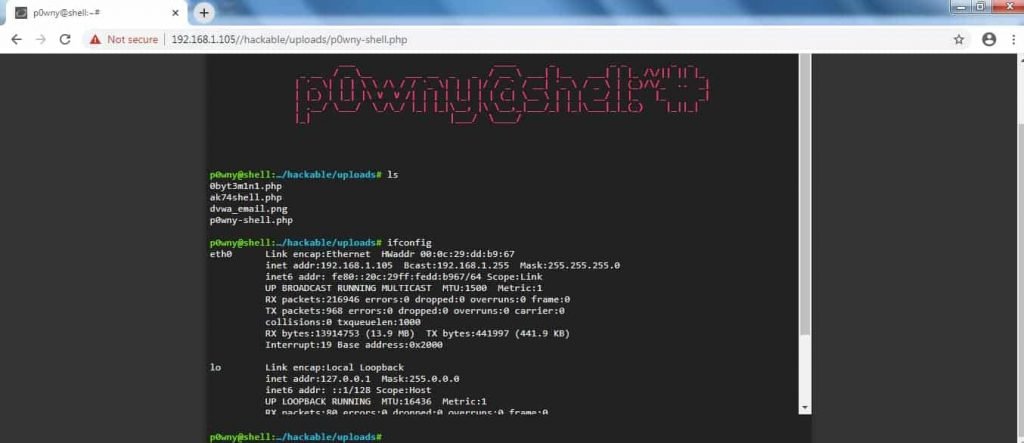

- Después de cargar el backdoor, abra el navegador y escriba http://192.168.1.105/hackable/uploads/p0wny.php

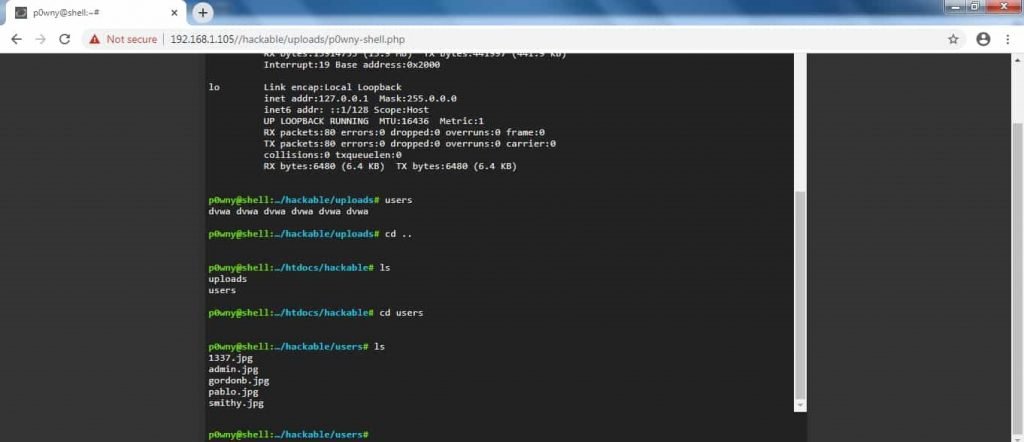

- Este backdoor brinda acceso directo a los archivos en el servidor web

- p0wny abrirá el shell de comandos de Linux

- El atacante puede ejecutar diferentes comandos de Linux para acceder a directorios y archivos

- Arriba se muestra el shell de Linux p0wny, que es la vulnerabilidad más peligrosa para cualquier servidor web

- De manera similar, puede probar otros backdoors que están disponibles en GitHub. Esto puede ayudar en el análisis de vulnerabilidades en aplicaciones web

PHP Shell :

B374K Shell

C99 Shell

R57 Shell

Wso Shell

0byt3m1n1 Shell

Alfa Shell

AK-47 Shell

Indoxploit Shell

Marion001 Shell

Mini Shell

p0wny-shell

Sadrazam Shell

Webadmin Shell

WordPress Shell

ASP Shell :

Pouya Shell

Kacak Asp Shell

Asp Cmd (Old ISS)

Asp Cmd (New ISS)

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad