Dado que 2021 estableció un récord para la cantidad de vulnerabilidades reveladas y que los actores de amenazas mejoraron su capacidad para convertir las vulnerabilidades en armas, la priorización rápida e inteligente y la reparación de vulnerabilidades deberían ser una prioridad para todas las empresas.

A pesar de que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) publica con frecuencia listas de las vulnerabilidades más explotadas y mantiene un catálogo de Vulnerabilidades Explotadas Conocidas que se actualiza con frecuencia y que cualquiera puede usar, las organizaciones con frecuencia tienen problemas para decidir qué vulnerabilidades de seguridad deben corregirse primero.

CATEGORIZACIÓN DE VULNERABILIDADES ESPECÍFICAS DE LAS PARTES INTERESADAS

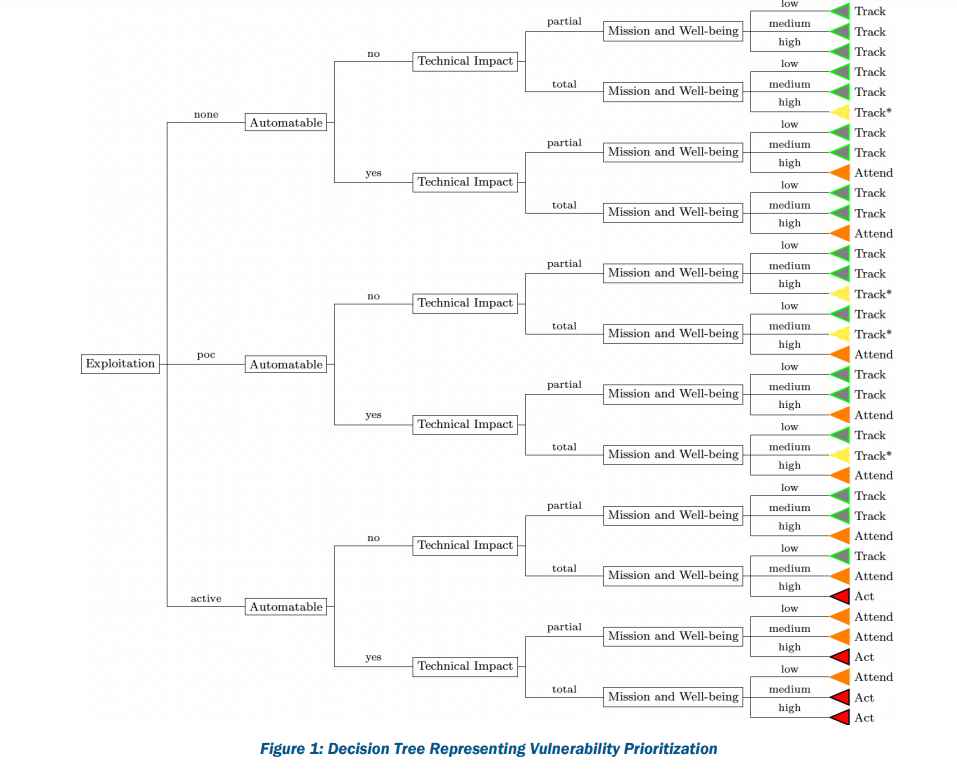

El propósito de SSVC (Stakeholder-Specific Vulnerability Categorization) es ayudar a priorizar la corrección de una vulnerabilidad según el efecto que la explotación tendría en la(s) organización(es) específica(s). Los cuatro factores de puntaje de SSVC que se analizan en este artículo brindan una descripción general de cómo CISA indica la prioridad de aplicación de parches. SSVC puede ser utilizado por cualquier persona u organización para mejorar sus propios procedimientos de gestión de vulnerabilidades.

LA DECISIÓN DE PUNTUACIÓN PARA LA VULNERABILIDAD

TRACK: En este momento, no hay que hacer nada sobre la vulnerabilidad. La compañía controlaría la vulnerabilidad y la reevaluaría si saliera a la luz nueva información.

TRACK* :Las características específicas de la vulnerabilidad exigen un posible control más estricto de las modificaciones.

ATENCIÓN: Los miembros internos de nivel de supervisión de la empresa deben prestar atención a la vulnerabilidad. Solicitar ayuda o información sobre la vulnerabilidad y publicar una notificación, interna o externamente, sobre la vulnerabilidad son ejemplos de actividades necesarias.

ACTUAR: Los niveles internos de supervisión y de liderazgo de la empresa deben estar atentos a la vulnerabilidad. Solicitar ayuda o detalles sobre la vulnerabilidad así como difundir una notificación a nivel interno y/o internacional, son pasos necesarios. Los grupos internos a menudo se reunían para decidir sobre la reacción general antes de llevar a cabo las decisiones tomadas.

PUNTOS DE DECISIÓN CONSIDERADORES

Los siguientes puntos de decisión y valores relacionados se emplean para determinar cómo decidir la decisión de puntuación para las vulnerabilidades.

EVIDENCIA DE EXPLOTACIÓN ACTIVA DE VULNERABILIDAD

Esta métrica establece cómo se está explotando la vulnerabilidad actualmente. Reconoce la información que se conoce en el momento del análisis en lugar de hacer predicciones sobre la explotación futura o medir la probabilidad o la simplicidad de que un adversario desarrolle código de explotación futura. Las respuestas deben tener una marca de tiempo porque la situación actual de la explotación cambia con frecuencia con el tiempo.

NINGUNO: No hay confirmación de que la vulnerabilidad haya sido explotada activamente, y tampoco hay una prueba de concepto (PoC) disponible públicamente.

PoC PÚBLICA: Al menos uno de los siguientes es correcto: Puede suceder una de dos cosas: la vulnerabilidad tiene una técnica de explotación ampliamente utilizada o hay una PoC pública típica en lugares como Metasploit o sitios web como ExploitDB.

ACTIVO: Prueba ampliamente disponible, visible y confiable de que los actores de amenazas cibernéticas realmente han explotado el exploit en la naturaleza; el informe público proviene de una fuente confiable.

IMPACTO TÉCNICO DE LA VULNERABILIDAD

El impacto técnico es comparable al término de “gravedad” utilizado en la puntuación base del Sistema de puntuación de vulnerabilidad común (CVSS). La especificación del alcance es particularmente crucial al evaluar el efecto técnico. El punto de decisión “Total” se refiere al componente que se ve afectado por la vulnerabilidad. Si se revela una credencial de autenticación o autorización al sistema como resultado de una vulnerabilidad, esta exposición de información también debe calificarse como “Total” si le da al adversario acceso completo sobre el componente.

PARCIAL : uno de los siguientes es correcto: el exploit brinda al autor de la amenaza una posibilidad de baja probabilidad de control total o control restringido sobre el comportamiento del programa que incluye la vulnerabilidad, así como la divulgación de información al respecto. Bajo aquí se refiere a la capacidad del atacante para intentar legítimamente superar las barreras físicas o de seguridad y obtener el control total. Un tipo restringido de control sobre el comportamiento del componente susceptible es un ataque de denegación de servicio.

TOTAL : el exploit ofrece al atacante acceso total a la funcionalidad del software o exposición total de todos los datos en la máquina que es vulnerable.

AUTOMATIZABLE

Automatizable encapsula la rapidez y facilidad con la que un actor de amenazas cibernéticas puede desencadenar eventos de explotación.

¿Puede un atacante automatizar de manera confiable, produciendo eventos de explotación para esta vulnerabilidad? es la pregunta que responde Automatizable. Que un actor pueda generar rápidamente varios eventos de explotación depende de varias cosas. Estos incluyen la dificultad del ataque, el código particular que un actor potencial tendría que crear o configurar, y la implementación de red típica del sistema susceptible. Identificar los obstáculos que impiden que los gusanos exploten la vulnerabilidad es otra técnica a considerar si una vulnerabilidad es automatizable.

Se puede proporcionar una respuesta No con una sola barrera eficiente. Por ejemplo, exigir la autenticación del usuario y el inicio de sesión generalmente protege una vulnerabilidad de ser explotada por gusanos. Sin embargo, la barrera de autenticación se vuelve inútil si el sistema susceptible también tiene otra vulnerabilidad sin parches que permite la inyección de código o le otorga acceso remoto y fácil a un atacante a una cuenta de invitado. Este es el resultado del “encadenamiento” de vulnerabilidades para permitir la explotación automatizada.

NO: No es posible automatizar con éxito los pasos 1 a 4 de reconocimiento, armamento, entrega y explotación de la cadena de destrucción para esta vulnerabilidad. 1 Los siguientes son algunos ejemplos de razones por las que cada paso puede no ser confiablemente automatizable: (1) el componente vulnerable no se puede buscar ni enumerar en la red; (2) el uso de armas puede requerir la dirección humana para cada objetivo; (3) la entrega puede requerir canales que están bloqueados por configuraciones de seguridad de red ampliamente utilizadas; y (4) la explotación puede verse frustrada mediante técnicas adecuadas de prevención de explotación habilitadas de forma predeterminada.

SÍ: Los primeros cuatro pasos de la cadena de destrucción se pueden automatizar con éxito. La respuesta probablemente sea afirmativa si la vulnerabilidad permite la ejecución remota de código (RCE) no autenticado o la inyección de comandos.

IMPACTO EN LAS FUNCIONES ESENCIALES DE LA MISIÓN DE LAS ENTIDADES RELEVANTES

Una función que es “directamente relevante para ejecutar la misión de la organización según lo establecido en su carta estatutaria o ejecutiva” se denomina función importante de la misión (MEF). La planificación de la continuidad del negocio durante una crisis incluye la identificación de los MEF. Una organización “debe realizar un [MEF] durante una interrupción de las operaciones regulares”, en contraste con las tareas no esenciales. La misión es la razón por la que existe una empresa, y los MEF son los medios por los cuales se logra. En lugar de apoyar directamente la misión, las funciones no esenciales aseguran la entrega sin problemas o el éxito de los MEF. La prevalencia de la misión implica más que solo contar el número de tecnologías o bienes presentes. Esta criticidad es crucial si solo unos pocos dispositivos se ven afectados pero realizan directamente tareas cruciales.

MÍNIMO : No se aplican los términos esenciales ni de soporte. Aunque las entidades pueden utilizar el componente susceptible, no es un componente de misión crítica y no ayuda significativamente a las operaciones de misión crítica.

SOPORTE : solo los MEF para dos o más entidades son compatibles con el componente susceptible.

IMPORTANTE : al menos una capacidad MEF es proporcionada directamente por el componente susceptible. La vulnerabilidad de un componente para al menos una entidad podría, pero no necesariamente dar como resultado una vulnerabilidad general en la misión.

IMPACTOS DEL COMPROMISO DEL SISTEMA AFECTADO EN LOS SERES HUMANOS

Las violaciones de la seguridad son aquellas que son perjudiciales para el bienestar. La amplia definición de bienestar de los CDC, que incluye salud física, social, emocional y psicológica, es una que apoya SVCC.

MÍNIMO: Para todos los factores cubiertos en el material, el impacto está por debajo del umbral.

MATERIAL: Puede causar daño Físico, Ambiental, Económico y Psicológico.

IRREVERSIBLE: Puede causar daños físicos, ambientales, financieros pero no psicológicos irreversibles.

ESTADO DE LAS MITIGACIONES, SOLUCIONES PROVISIONALES O CORRECCIONES DISPONIBLES DE LA VULNERABILIDAD

El nivel de dificultad para mitigar rápidamente la vulnerabilidad se mide por el estado de mitigación. Hay que tener en cuenta tres cosas: tipo, dificultad y disponibilidad.

Tiene sentido que no disponible sea peor que disponible y que alto sea peor que bajo para la disponibilidad y las dificultades de cambio del sistema. Las mitigaciones de soluciones suelen ser más difíciles o requieren tareas específicas del propietario del sistema, pero un remedio (parche) con frecuencia tiene un procedimiento de aplicación establecido y generalmente simple. Esto hace que las mitigaciones alternativas sean peores que las soluciones para el tipo de mitigación. A menos que se satisfaga uno de los factores mencionados como alto, la complejidad de la modificación del sistema debe ser mínima.

MÍNIMO: Puede tener dos valores Disponible o No disponible. La mitigación es accesible al público o no.

DIFICULTAD DE CAMBIO DE SISTEMA: Puede tener dos valores Baja o Alta y se decide si alguno de los siguientes es correcto:

• No existe un procedimiento integrado de actualización del sistema.

• Se necesitará un tiempo de inactividad significativo para implementar la mitigación.

• Después de la mitigación, el rendimiento del sistema estará por debajo de lo que normalmente es aceptable.

• El entorno regulatorio podría imposibilitar el uso de la mitigación.

TIPO: Puede tener dos valores Arreglar (un parche oficial que corrige la vulnerabilidad) o solución alternativa (algún método para frustrar la explotación que no soluciona la vulnerabilidad subyacente; esto con frecuencia toma la forma de reconfigurar el componente del punto vulnerable o su entorno).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad