El Buró Federal de Investigaciones de E.U. (FBI) reveló un informe especial sobre la variante de ransomware Mamba para advertir la presencia de una debilidad en el proceso de cifrado de este malware, lo que permitiría a las víctimas recuperar su información comprometida sin tener que pagar dinero a los cibercriminales.

Mamba (también conocido como HDDCryptor) es una variante de malware de cifrado recientemente detectada que apunta principalmente contra organizaciones públicas, incluyendo gobiernos locales y oficinas de servicios de transporte, además de infectar organizaciones privadas en sectores tecnológicos, industriales y de manufactura.

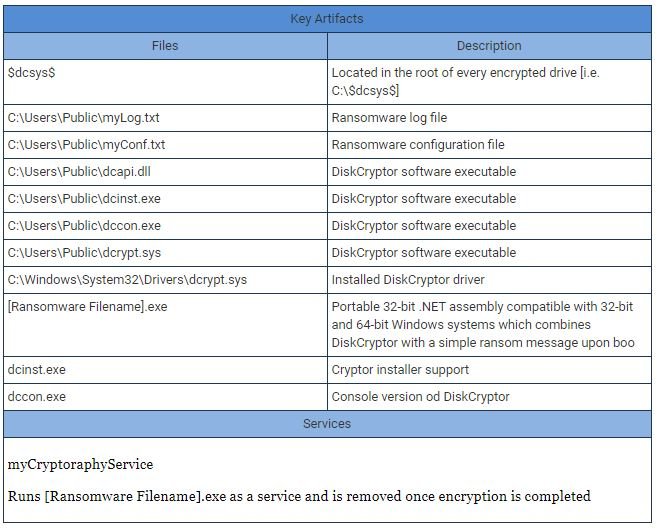

Este software malicioso basa su funcionamiento en una solución de código abierto conocida como DiskCryptor, que cifra los sistemas infectados en segundo plano con una clave definida por los actores de amenazas.

El reporte del FBI menciona que esta clave de cifrado, además de una cuenta regresiva de reinicio, se almacenan en las configuraciones de DiskCryptor, específicamente en un archivo de texto sin formato llamado “myConf.txt”.

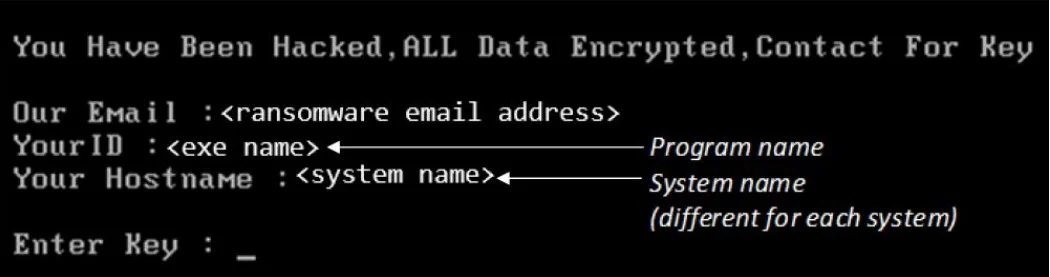

Este ransomware forzará un segundo reinicio del sistema cerca de dos horas después de que se complete el proceso de cifrado, finalizando con la aparición de la nota de rescate. La debilidad en el proceso consiste en que no hay protección alguna para esta clave de cifrado, por lo que los usuarios infectados podrían usar las dos horas que demora el proceso de cifrado para recuperar la clave y remover el cifrado después.

“Al detectar alguno de los archivos DiskCryptor, los usuarios afectados deben tratar de determinar si aún es posible acceder a myConf.txt; de ser así, es posible recuperar las claves de descifrado sin tener que pagar el rescate. Es importante mencionar que esta oportunidad se perderá si el sistema llega al segundo reinicio fijado por Mamba”, señalan los investigadores.

Las autoridades mencionan que los operadores de Mamba comenzaron su más grande periodo de actividad a finales de 2019, comprometiendo a miles de víctimas a pesar de no contar con una red de socios como las plataformas ransomware como servicio (RaaS). Las firmas de seguridad incluso consideran a Mamba dentro de las 3 operaciones de ransomware más grandes de la actualidad, junto con otras plataformas como REvil y Ryuk.

Un rasgo notable de esta variante de ransomware es que sobrescribe el Master Boot Record (MBR) de los sistemas afectados, por lo que restringe el acceso a los archivos comprometidos en el almacenamiento local, volviendo los ataques muy difíciles de rastrear. Esto ha provocado que hasta el momento no se cuente con muestras de este malware analizables automáticamente en plataformas como ID-Ransomware.

La Agencia concluye su mensaje emitiendo una lista de indicadores que podrían ayudar a prevenir los ataques de este grupo de hacking:

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad