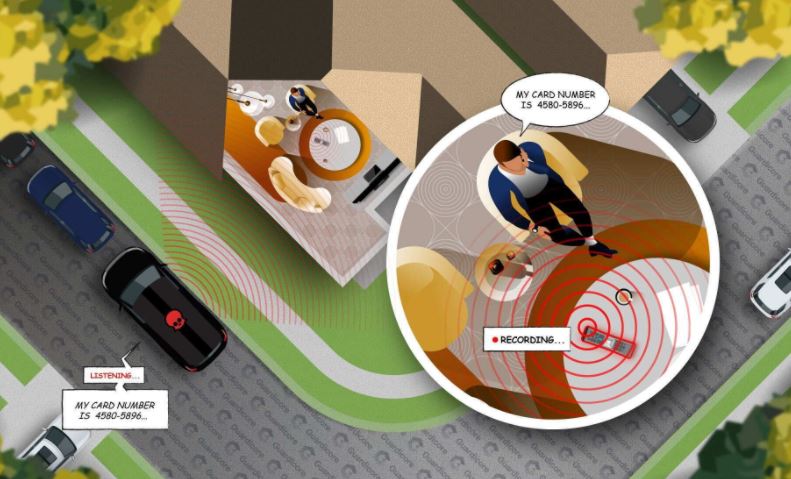

Un grupo de expertos en ciberseguridad ha encontrado una forma de convertir un control remoto de Comcast en un dispositivo capaz de captar audio sin necesidad de acceso físico o interacción del usuario objetivo. El ataque, bautizado como “WarezThe Remote”, permite a los actores de amenazas tomar control del dispositivo para espiar las conversaciones de las víctimas en un radio de alrededor de 20 metros.

El dispositivo explotado para el ataque es un control remoto XR11 de Comcast, que a diferencia de otros dispositivos similares se basa en la radiofrecuencia para la comunicación con el decodificador de cable, además de que cuenta con un micrófono incorporado para captar comandos de voz. Los expertos de Guardicore examinaron el firmware del dispositivo y descubrieron cómo se presenta la comunicación entre el control remoto y el decodificador.

Durante la investigación los expertos encontraron una falla en la implementación del protocolo de radiofrecuencia para electrónica de consumo (RF4CE), que se encarga del cifrado de la información transmitida: “La seguridad RF4CE se establece paquete por paquete; al enviar la información, si no se establece correctamente un bit de estos paquetes, el paquete se envía en texto sin formato”, menciona el reporte.

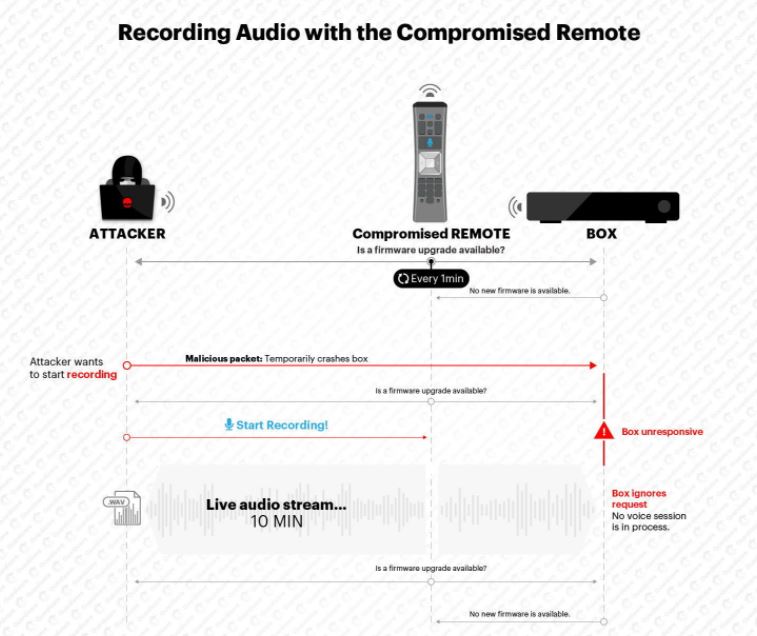

El firmware XR11 aceptaba respuestas de texto sin formato a solicitudes encriptadas desde el control remoto, lo que permite a los actores de amenazas adivinar el contenido de una solicitud al crear una respuesta maliciosa que se hacía pasar por un decodificador.

Además, los expertos aplicaron ingeniaría inversa al firmware del control remoto con el fin de activar el micrófono, alterando el software para que las solicitudes de grabación se activaran cada minuto de forma automática. Los investigadores lograron grabar hasta 10 minutos de audio.

El despliegue de este ataque es complejo, además se requieren avanzadas habilidades de hacking para aplicar correctamente ingeniería inversa al firmware, crear los parches requeridos y actualizar el control remoto XR11, lo que complicaría un ataque en escenarios reales, sin mencionar que el éxito del ataque también dependería de otras variables como la capacidad y el costo de los dispositivos requeridos.

Comcast recibió el informe y ya ha solucionado los problemas reportados por los investigadores. El pasado 24 de septiembre la compañía comunicó que sus dispositivos XR11 se encontraban completamente protegidos contra el ataque descrito por Guardicore.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad