Uno de los principales problemas para cualquier software o aplicación es la presencia de vulnerabilidades de seguridad, y si una vulnerabilidad alcanza a un dispositivo móvil, es posible para los hackers extraer la información ahí almacenada, como contactos, contraseñas e incluso invocar la cámara del dispositivo, mencionan especialistas en hacking ético.

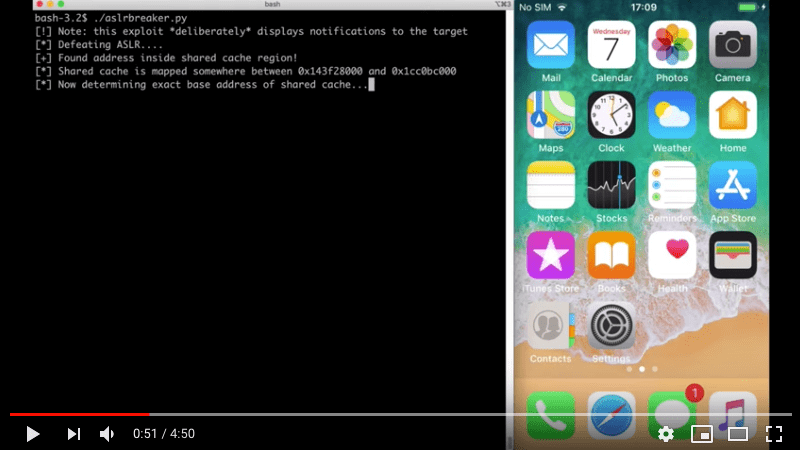

Gracias a un proyecto de investigación de Samuel Groß y Natalie Silvanovich, del equipo de Project Zero de Google, se reveló una vulnerabilidad presente en el iPhone, la cual fue notificada a Apple en julio de 2019. La vulnerabilidad fue corregida en iOS 12.4.1, lanzado en octubre del año pasado. VIDEO DISPONIBLE AQUÍ

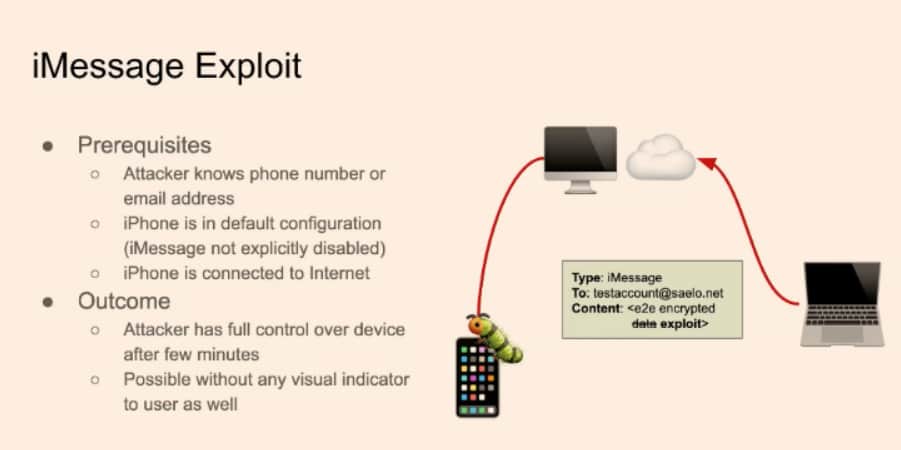

La vulnerabilidad fue bautizada como “iPhone 0-click”, pues su explotación no requería la interacción del usuario objetivo. Acorde a los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), muchos investigadores trabajan para encontrar vulnerabilidades de esta clase, incluso Apple ofrece una recompensa de hasta un millón de dólares por esta clase de errores.

Los investigadores de seguridad recurren al uso de imágenes virtuales del sistema iOS para realizar pruebas de errores en entornos completamente seguros pero igual de funcionales que el verdadero sistema operativo de Apple.

En el blog de Google Project Zero, Samuel Groß describe en qué consiste la explotación de iMessage usando la vulnerabilidad de corrupción de memoria. Puede consultar todas las especificaciones técnicas de la vulnerabilidad en el siguiente enlace.

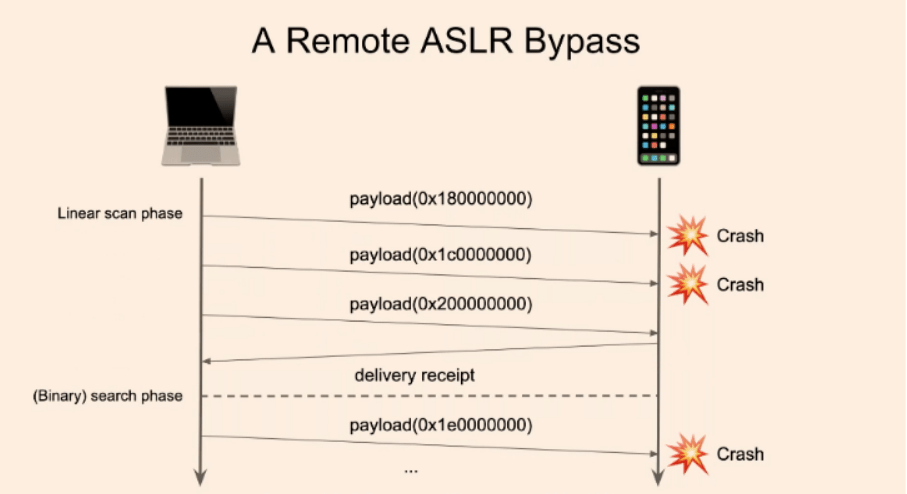

En una segunda versión del artículo, se muestra cómo se omite de forma remota la aleatorización del diseño de espacio de direcciones (ASLR); para más detalles de esta nueva versión, busque en el siguiente enlace.

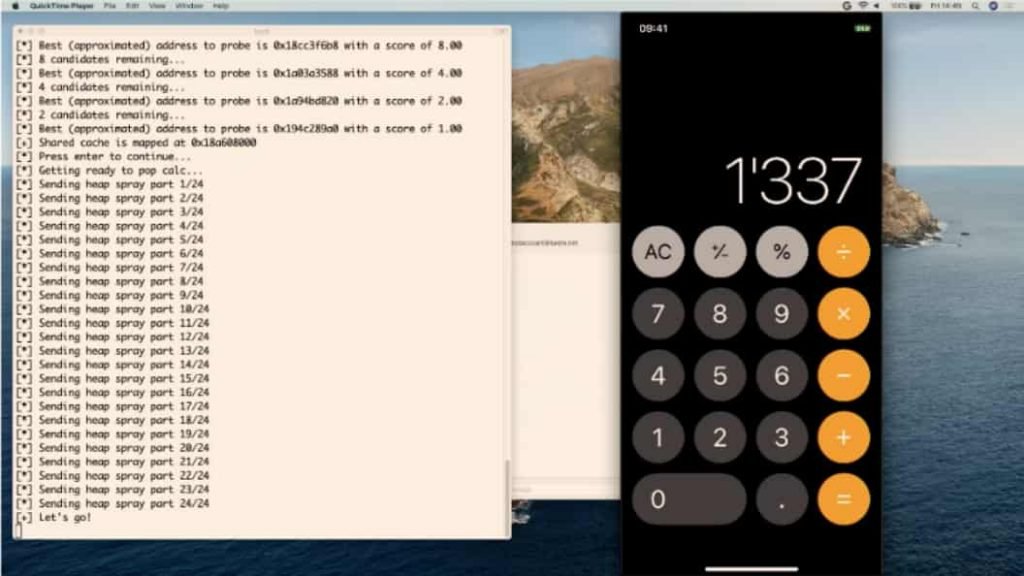

La tercera versión del artículo (disponible aquí) muestra cómo un usuario remoto hace aparecer de repente la aplicación de calculadora del iPhone usando esta vulnerabilidad. En esta prueba los expertos en hacking ético también lograron eludir el entorno de sandbox.

Para más información sobre exploits de iOS y otros sistemas operativos populares, consulte las plataformas del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad