A través de un comunicado, Europol anunció el desmantelamiento de la operación de malware para dispositivos Android conocida como FluBot. Esta investigación involucró la participación las agencias policiales de Australia, Bélgica, España, Estados Unidos, Finlandia, Hungría, Irlanda, Países Bajos, Suecia y Suiza, todos puntos de actividad relevante de FluBot.

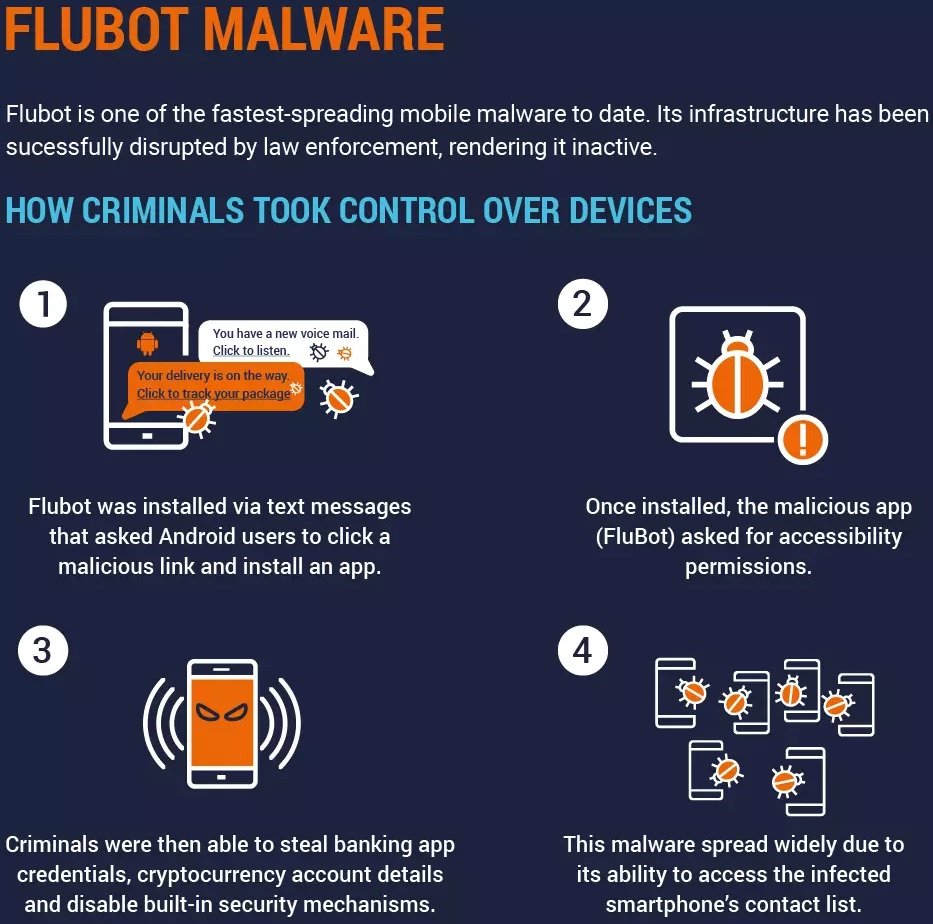

Este malware se caracterizaba por su rápida propagación usando mensajes SMS enviados de forma masiva. Una vez instalado en los dispositivos comprometidos, FluBot comenzaba a robar contraseñas, credenciales bancarias, direcciones de criptomoneda y más detalles confidenciales.

En marzo de 2021, la policía de España arrestó a cuatro sospechosos que entonces se consideraban miembros clave de la operación FluBot, ya que el malware había infectado principalmente a usuarios en territorio español. Sin embargo, después de una interrupción momentánea el malware se recuperó a niveles sin precedentes y se expandió a una parte considerable de Europa.

No fue sino hasta finales de mayo que las autoridades neerlandesas derribaron su infraestructura principal, con lo que al menos 10,000 dispositivos infectados con FluBot dejarán de formar parte de esta botnet, además de evitar que unas 6.5 millones de víctimas se vean expuestas en el futuro.

Al momento se desconoce cuántas personas fueron arrestadas durante esta operación, aunque Europol asegura que no hay forma que FluBot pueda volver a operar, pues su infraestructura fue completamente confiscada por las autoridades.

Además de su función para el robo de credenciales, FluBot permitía a los actores de amenazas acceder a la bandeja de entrada SMS de las víctimas en busca de claves de autenticación multifactor y códigos OTP, lo que permitía otras variantes de hacking. Los agentes mencionan que el malware se expandió tan rápidamente gracias a que podía acceder a las listas de contactos en los sistemas afectados y enviar un SMS malicioso a decenas de usuarios a la vez.

Otros elementos de la infraestructura de FluBot incluían aplicaciones disponibles en Google Play Store, mensajes de entrega de falsos paquetes, y actualizaciones de Flash Player, entre otros.

A los usuarios que crean que FluBot podría haber infectado sus dispositivos, se les recomienda realizar un restablecimiento de fábrica, lo que debería eliminar todos los datos en las particiones que puedan albergar una carga maliciosa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad