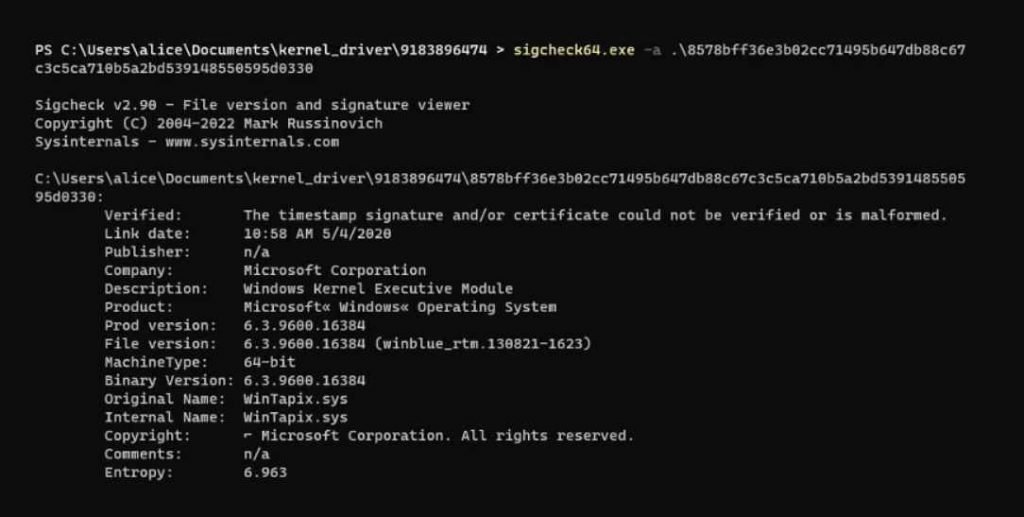

WinTapix es un controlador desarrollado por Microsoft para Windows. Donut es un código shell independiente de la posición que utiliza este controlador carga ensamblados .NET, archivos PE y otras cargas útiles de Windows desde la memoria y luego los ejecuta con argumentos. Según los resultados del análisis realizado por los especialistas de Fortinet sobre la muestra, el componente en cuestión es un Windows Kernel Driver. Las características que tiene se muestran a continuación.

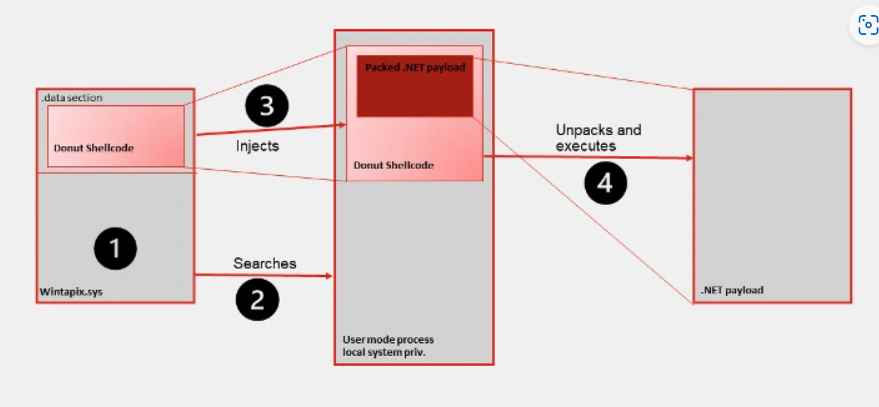

Debido al hecho de que su firma digital es incorrecta, es posible que el autor de la amenaza primero necesite cargar un controlador vulnerable (pero legal) antes de poder atacar ese controlador y cargar el archivo Wintapix.sys. Sin embargo, una vez cargado el controlador, tendrá lugar la siguiente cadena de ejecución:

- Wintapix.sys se carga en el kernel del sistema operativo.

- Wintapix.sys es capaz de inyectar shellcode en un proceso que tiene el nivel adecuado de privilegios del sistema local.

- Una carga útil de .NET que ha sido encriptada es cargada y ejecutada por el shellcode inyectado.

En su forma más básica, Wintapix.sys es un cargador. Como resultado, su principal objetivo es crear y llevar a cabo la siguiente etapa del ataque. Esto se logra con la ayuda de un shellcode.

Para que el controlador pueda inyectar el shellcode, primero debe ubicar un proceso de destino apropiado. Los siguientes son algunos de los requisitos previos para el proceso previsto:

- Se está utilizando una cuenta del sistema local para llevar a cabo la tarea.

- El proceso es del tipo de 32 bits.

- El nombre del proceso no está incluido en la lista de ejecutables que deben bloquearse, que incluye “wininit.exe, csrss.exe, smss.exe, services.exe, winlogon.exe y lsass.exe”.

Establecer la persistencia es otro papel esencial que juega Wintapix.sys en el sistema. El primer paso para hacer esto es crear claves de registro. Es interesante notar que el controlador se cargará incluso en Safe Boot. Safe Boot es un modo de inicio de diagnóstico en Windows que inicia el sistema con la cantidad mínima de controladores y servicios. Modo seguro es otro nombre para Safe Boot. Su objetivo es ayudar a los usuarios a diagnosticar y solucionar problemas con el software o los controladores del sistema, que de otro modo podrían impedir que el sistema se inicie correctamente. El controlador también se puede cargar en Safe Boot, lo que proporciona una capa adicional de persistencia a toda la mezcla.

El software malicioso genera una lista de sitios web alojados por el servidor IIS y luego abre un detector HTTP en las URL de esos sitios web. Lo hace para buscar solicitudes que incluyan instrucciones que luego puede llevar a cabo. Si se le dan las instrucciones apropiadas, también puede cargar o descargar archivos.

Parece que Wintapix ha estado operativo desde al menos mediados del año 2020. Lo más probable es que haya sido diseñado por un actor de amenazas iraní y desplegado en operaciones principalmente contra empresas en Arabia Saudita, pero también contra objetivos en Jordania, Qatar y los Estados Unidos. Emiratos Árabes.

Según Fortinet , lo más probable es que el controlador se haya utilizado en algunas campañas importantes en los meses de agosto y septiembre de 2022, así como en los meses de febrero y marzo de 2023, a pesar de que ha permanecido oculto hasta el día de hoy. Las fechas de compilación de las muestras vistas son entre mayo de 2020 y junio de 2021, sin embargo, las muestras se encontraron en la naturaleza mucho más tarde.

Teniendo en cuenta que se sabe que los actores de amenazas iraníes comprometen los servidores de Exchange para propagar más malware, existe una clara posibilidad de que este controlador se haya utilizado junto con ataques dirigidos a Exchange. Hasta ese momento, el período de compilación de los controladores también se asocia con momentos en que los actores de amenazas iraníes atacaban las vulnerabilidades en los servidores de Exchange, según Fortinet.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad