Talal Haj Bakry y Tommy Mysk, investigadores de ciberseguridad, han publicado informe sobre algunos riesgos de seguridad que podrían presentarse en las vistas previas de los enlaces enviados a través de toda clase de plataformas en línea.

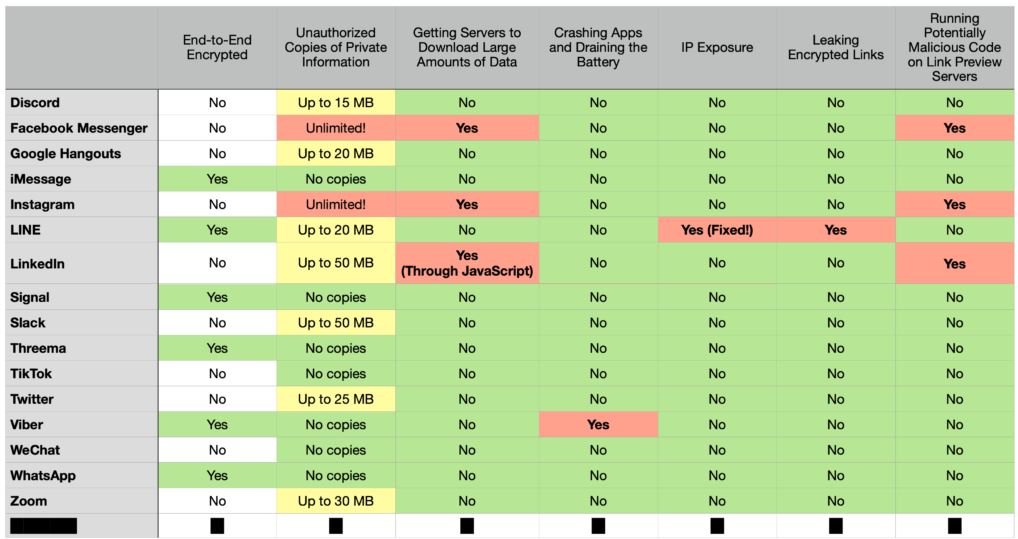

Según los expertos, estas fallas podrían afectar a los usuarios de Facebook, Instagram, WhatsApp, Discord, Twitter, LinkedIn, Slack y Zoom, generando filtración de direcciones IP, exposición de enlaces enviados en chats con cifrado de extremo a extremo, descarga innecesaria de datos en segundo plano, entre otras conductas inusuales.

Estas aplicaciones usan un enfoque muy específico para manejar estos datos, lo que implica enviar el enlace en cuestión a un servidor externo en el que se genera la vista previa. Este servidor envía la vista previa al remitente y al receptor, por lo que requiere de hacer una copia de la información contenida en el enlace para generar la vista previa.

Los investigadores sostienen que este enfoque podría resultar perjudicial para la privacidad de los usuarios, pues la información contenida en el enlace podría contener datos confidenciales solo par el destinatario del mensaje, ya sean facturas, historiales médicos, entre otros datos.

Algunas aplicaciones tienen limitaciones en la cantidad de datos recopilados y almacenados. No obstante, aplicaciones más populares como Instagram y Facebook Messenger no cuentan con limitación alguna, por lo que es posible descargar enlaces de hasta 2 GB en varios servidores de Facebook.

Algunas plataformas como Slack ya han tomado medidas, estableciendo un límite de descarga de 50 MB, mientras que LinkedIn lo ha limitado a 30 MB. Aún así, los investigadores señalan que los actores de amenazas podrían obtener información de estos enlaces si consiguen comprometer las plataformas.

Un enfoque que podría prevenir esta conducta requiere que se descargue un resumen y una imagen desde el sitio web al que el enlace redirige. Cuando la aplicación en el extremo receptor recibe el mensaje, mostrará la vista previa tal como lo envió el remitente sin tener que abrir el enlace en absoluto. De esta manera, el receptor estaría protegido contra riesgos si el enlace es malicioso. Este enfoque asume que quien envía el enlace debe confiar en él, ya que será la aplicación del remitente la que tendrá que abrir el enlace.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad