Acorde a un reporte de Trend Micro, el grupo de hacking identificado como TeamTNT ha estado atacando servidores Docker con API REST expuesta como parte de una ambiciosa campaña de explotación, recurriendo a la ejecución de scripts maliciosos para la inyección de una herramienta para el minado de la criptomoneda Monero.

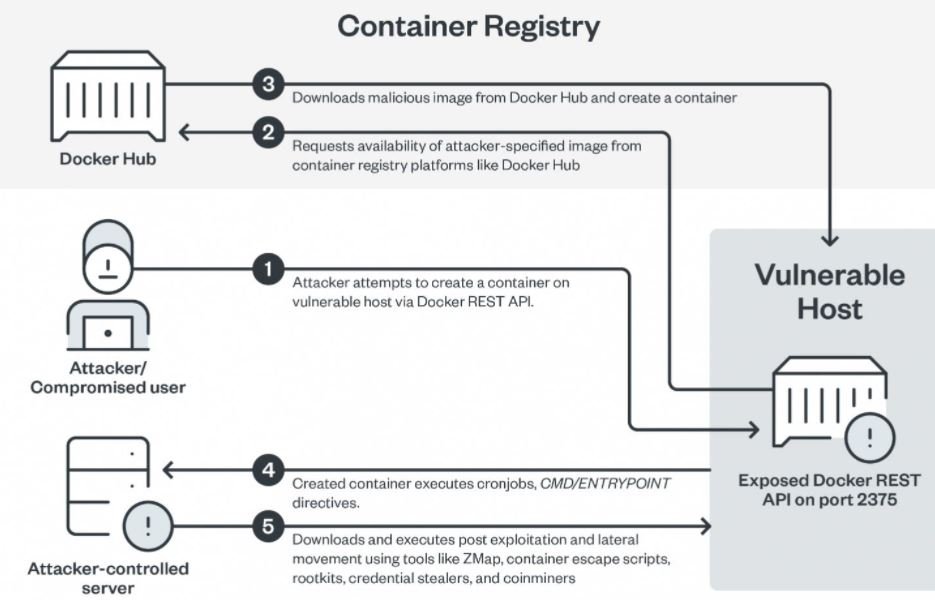

Al parecer, este ataque comienza con la creación de un docker en el host vulnerable usando una API REST de Docker expuesta; posteriormente, se descarga una imagen maliciosa de las cuentas de Docker Hub bajo control de los actores de amenazas.

Los scripts ejecutados y las herramientas utilizadas por los hackers fueron indicio suficiente para atribuir esta campaña al mencionado grupo de hacking. Los investigadores afirman haber detectado una de las principales cuentas de Docker Hub, usadas por TeamTNT de forma activa y con más de 150,000 extracciones de imagen maliciosas.

Una vez que se ha creado el contenedor, ejecuta cronjobs y recupera varias herramientas de post-explotación y herramientas de movimiento lateral, scripts de escape de contenedores, rootkits, ladrones de credenciales y mineros. Los cibercriminales también escanean la web en busca de los puertos 2375, 2376, 2377, 4243 y 4244 con el fin de recopilar detalles del servidor objetivo, incluyendo el tipo de sistema operativo, registros del contenedor, arquitectura y la cantidad de núcleos de CPU.

Sobre TeamTNT, los expertos señalan que esta es una operación de cryptojacking activa desde inicios de 2020 y que tiene como objetivo las instalaciones de Docker. Trend Micro ha estado siguiendo de cerca las actividades de este grupo de hacking, descubriendo que esta infraestructura cibercriminal también puede atacar instalaciones Kubernetes vulnerables.

Los ataques descritos en este artículo parecen formar parte de la misma campaña de hacking, identificada como Chimaera. Esta campaña está dirigida a los administradores de sistemas Windows, distribuciones Linux y otras implementaciones como Amazon Web Services (AWS), Docker y Kubernetes; aunque sus objetivos pueden variar, los hackers usualmente usan estos ataques como parte de una campaña de cryptojacking.

Chimaera alcanzó su punto de actividad más alto en agosto de 2021, cuando fueron detectadas múltiples muestras de malware que en ese momento tenían una tasa de detección antivirus cercana al 0%. En otras palabras, los hackers evolucionan constantemente las herramientas maliciosas utilizadas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad