A medida que más organizaciones declaran violaciones de datos causadas por fallas del programa, el desarrollador de la popular herramienta de transferencia de archivos MOVEit ha revelado que su software tiene una segunda falla que lo hace susceptible a vulnerabilidades.

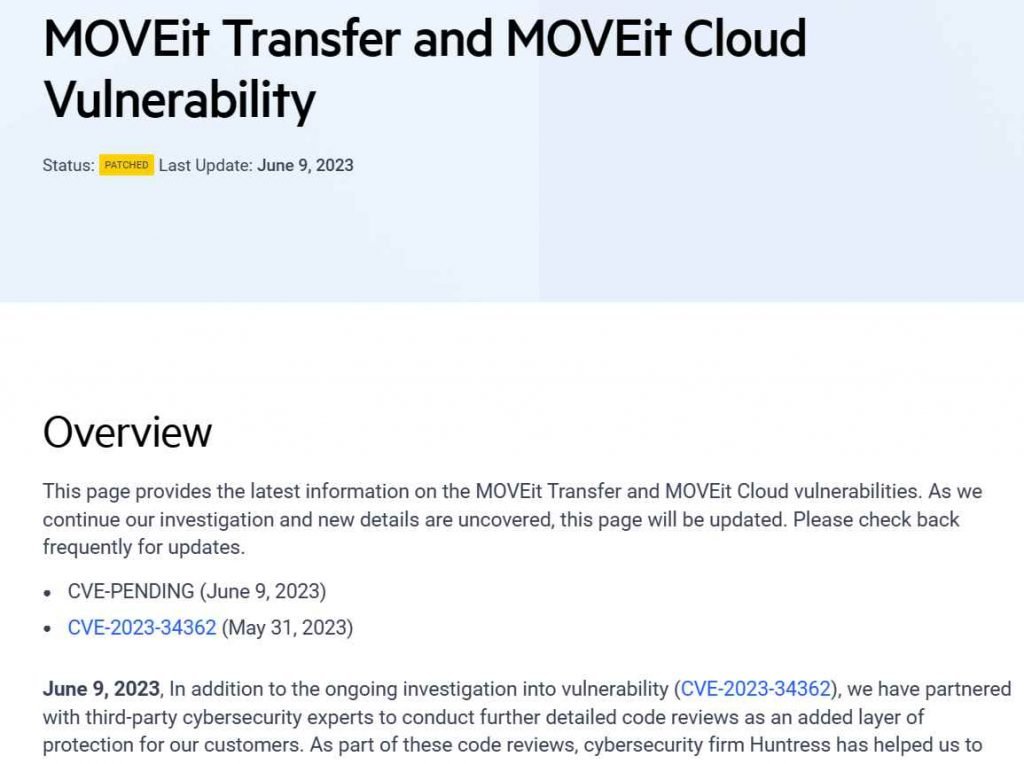

La empresa de software Progress dijo el viernes que después del descubrimiento de la vulnerabilidad inicial, CVE-2023-34362, la firma de ciberseguridad Huntress ha estado realizando evaluaciones de código del producto MOVEit y ha encontrado un nuevo problema como resultado de sus esfuerzos. El viernes, la empresa anunció la disponibilidad de una solución para la falla e instó a los clientes de MOVEit Transfer a implementar la actualización. La alerta indicó que la vulnerabilidad recién descubierta podría hacer posible que un atacante obtenga acceso no autorizado a la base de datos de MOVEit Transfer, lo que “podría resultar en la modificación y divulgación del contenido de la base de datos de MOVEit”.

Esta vulnerabilidad, que aún no tiene una designación CVE, afecta a todas las versiones del producto y podría provocar una brecha de seguridad. Como consecuencia de la vulnerabilidad de MOVEit, varias empresas y organizaciones que se vieron afectadas recientemente revelaron filtraciones de datos. Existe una conexión entre las violaciones de datos que ocurrieron en la BBC, Boots y Aer Lingus, y un evento cibernético que afectó a su proveedor de nómina Zellis.

Mientras tanto, las víctimas identificadas en América del Norte fueron el gobierno de Nueva Escocia y la Universidad de Rochester. Microsoft alertó a Clop el domingo de que era el grupo responsable de los esfuerzos para explotar MOVEit. El miércoles por la mañana, Clop emitió un mensaje de extorsión diciendo que “cientos” de empresas se vieron afectadas y advirtiendo que estas víctimas debían contactar a la pandilla o serían incluidas en el sitio de extorsión de la organización. Microsoft advirtió que Clop estaba detrás de los intentos de explotar MOVEit.

Después de la primera fecha límite del 12 de junio, que se indicó en la publicación de la pandilla, los delincuentes amenazaron con que “publicaremos su nombre en esta página”, sin embargo, el plazo finalmente se trasladó al 14 de junio. Aunque no se proporcionó la explicación de la demora. , Joe Tidy de la BBC señaló que el 12 de junio es feriado en la Federación Rusa, por lo que esa puede haber sido la causa.

Un adversario podría potencialmente comprometer la base de datos de MOVEit al enviar una carga especialmente construida a un punto final de la aplicación de transferencia de MOVEit, lo que luego resultaría en la modificación o divulgación del contenido de la base de datos de MOVEit. Se requiere que los clientes de MOVEit Transfer descarguen e instalen el parche más reciente, que estuvo disponible el 9 de junio de 2023. La investigación aún está en curso, sin embargo, en este momento no hay señales que sugieran que alguna de estas vulnerabilidades encontradas recientemente haya sido explotado. Según la empresa, todos los clústeres de MOVEit Cloud ya han sido parcheados contra estas vulnerabilidades recién descubiertas para protegerlos de cualquier posible ataque que pueda lanzarse contra ellos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad