Un investigador académico demostró cómo las cerraduras inteligentes de IoT podrían convertirse en herramientas para que los atacantes roben de forma encubierta huellas dactilares y, potencialmente, accedan a datos personales más confidenciales.

Las cerraduras inteligentes de los consumidores podrían verse fácilmente comprometidas para permitir que los atacantes roben los patrones de huellas dactilares de los usuarios objetivo, según una nueva investigación.

Un artículo publicado esta semana por la Universidad James Cook de Singapur describió cómo un atacante podría usar hardware listo para usar y un poco de conocimiento de hacking para recolectar huellas dactilares de manera encubierta a través de una técnica de hackeo de bloqueo inteligente llamada droplock .

La debilidad, según el autor y profesor principal de ciberseguridad Steven Kerrison, radica en las limitaciones del hardware utilizado por las cerraduras inteligentes de IoT. A diferencia de los teléfonos inteligentes o las tabletas, que almacenan detalles de huellas dactilares y otros datos biométricos dentro de enclaves de hardware cifrados, los dispositivos IoT de gama baja, como las cerraduras inteligentes comerciales, carecen de almacenamiento seguro dedicado.

“Estos dispositivos generalmente cuentan con procesadores menos potentes, sensores más baratos y no brindan el mismo nivel de seguridad que un teléfono inteligente”, escribió Kerrison en el documento . “Esto generalmente se considera aceptable según el valor del producto en sí, o lo que el sensor debe proteger”.

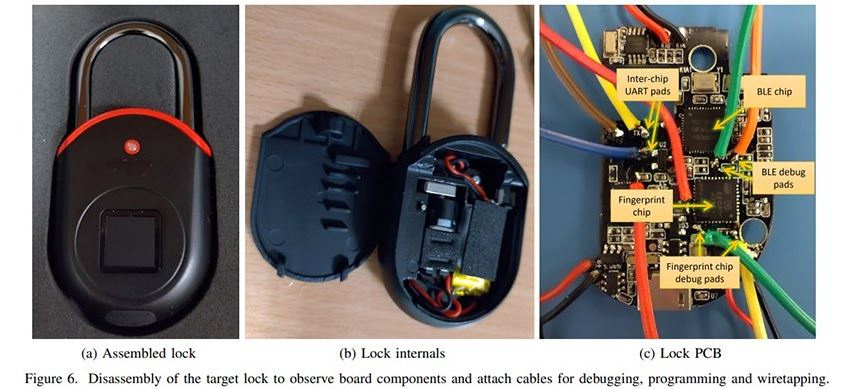

Para demostrar la debilidad, Kerrison construyó un dispositivo de prueba de concepto que podría conectarse con un candado inteligente a través de Wi-Fi y, utilizando un exploit o una interfaz de depuración expuesta, modificar el firmware del candado con instrucciones para recopilar y cargar huellas dactilares. datos. Alternativamente, la cerradura podría desmontarse y conectarse directamente al controlador a través de las almohadillas de depuración integradas.

De cualquier manera, el resultado es un bloqueo que, cuando se activa dentro del alcance del controlador del atacante, podría brindar datos sobre la huella digital del objetivo que luego podrían usarse contra otro hardware biométrico.

Al discutir los hallazgos con TechTarget Editorial, Kerrison señaló que cualquier tipo de ataque en el mundo real probablemente se llevaría a cabo contra un objetivo predeterminado durante un período de tiempo determinado, en lugar de una recolección masiva dispersa de credenciales.

En ese caso, el atacante tendría que estar cerca de la cerradura, como el alcance estándar de Bluetooth, para poder recopilar las huellas dactilares cuando la cerradura está activada. Una vez que se recopilan los datos de impresión, podrían usarse con el tiempo para acceder a otros dispositivos que utilizan medidas de seguridad más sólidas.

“El atacante debe tener un dispositivo receptor bastante cerca de la cerradura, a solo unos metros, durante el ataque para que la huella digital se transfiera de manera confiable, lo que significa que el ataque debe ser más específico que, por ejemplo, dejar memorias USB. tirados y esperando que la gente los conecte para enviar malware a una red”, explicó Kerrison. “Eso significa que es más probable que un ataque viable sea contra una víctima específica o un grupo de víctimas, en lugar de ser aleatorio, y los activos accesibles con la biometría tendrían que valer la pena para esa cantidad de esfuerzo”.

Si bien los ataques descritos en el documento se limitaron a candados habilitados para IoT, Kerrison cree que las debilidades subyacentes en el almacenamiento biométrico se extenderán a otros dispositivos que protegen elementos y datos aún más valiosos.

“Empecé con los candados inteligentes debido a su portabilidad y cómo se prestan a la idea de los candados”, dijo Kerrison. “Sin embargo, estoy muy seguro de que otros dispositivos, como las cerraduras de puertas inteligentes, serán vulnerables. La pregunta entonces es si vale la pena realizar el ataque con tales dispositivos”.

Fuente: https://www.techtarget.com/searchsecurity/news/252524501/Researcher-unveils-smart-lock-hack-for-fingerprint-theft

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad