Los operadores de ransomware de BlackCat han introducido recientemente una nueva herramienta llamada “Munchkin”, que permite la propagación de cargas útiles de BlackCat a máquinas remotas y recursos compartidos dentro de la red de la víctima. Esta nueva táctica implica el uso de una máquina virtual (VM) Alpine personalizada para implementar el malware, una tendencia que está ganando terreno entre los actores del ransomware para eludir las soluciones de seguridad durante las implementaciones de malware.

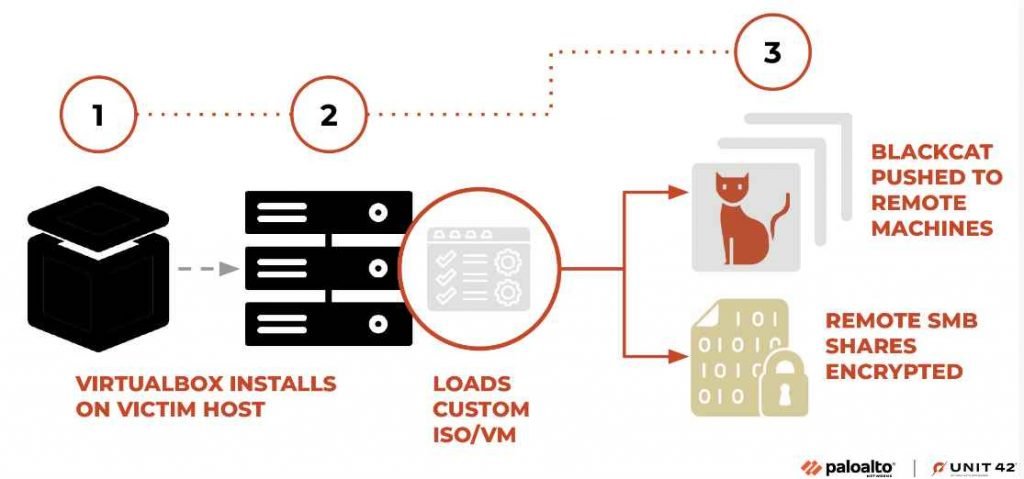

Aquí hay un desglose detallado de la nueva táctica VM Ransomware adoptada por BlackCat, basada en los descubrimientos realizados por la Unidad 42:

- Introducción a la utilidad Munchkin :

- Los operadores de BlackCat anunciaron actualizaciones de su conjunto de herramientas, incluida una utilidad llamada Munchkin.

- Munchkin facilita la propagación de cargas útiles de BlackCat a máquinas remotas y recursos compartidos dentro de la red de una organización víctima.

- El uso de Munchkin marca una evolución significativa en el modelo de negocio de ransomware como servicio (RaaS) de BlackCat, haciéndolo más potente y esquivo para las medidas de seguridad.

- Uso personalizado de Alpine VM :

- Munchkin es único en su implementación, ya que aprovecha una máquina virtual Alpine personalizada.

- Esta táctica de VM permite a los actores de ransomware eludir las soluciones de seguridad, ya que la mayoría de los controles de seguridad en el sistema operativo host no tienen introspección dentro del sistema operativo virtualizado integrado.

- Una vez que el malware se implementa mediante la máquina virtual, puede ejecutarse sin ser interrumpido por las soluciones de seguridad en la máquina host.

- Ejecución Técnica :

- La utilidad Munchkin se entrega como un archivo ISO, cargado en una instancia recién instalada del producto de virtualización VirtualBox que representa una implementación personalizada del sistema operativo Alpine.

- Al ejecutar el sistema operativo, se ejecutan comandos específicos para cambiar la contraseña raíz de la VM a una elegida por los actores de amenazas, generando una nueva sesión de terminal a través de la utilidad tmux incorporada para ejecutar el controlador binario de malware llamado. Después de la ejecución, apaga la VM.

- Dentro del sistema operativo VM, se alojan archivos importantes que desempeñan funciones cruciales en el funcionamiento del malware, como la utilidad de malware Munchkin, el archivo de configuración serializado utilizado por Munchkin y una plantilla de muestra de malware BlackCat personalizada por Munchkin en tiempo de ejecución.

- Amenaza creciente :

- El uso de máquinas virtuales para la implementación de malware es una tendencia creciente en la comunidad de ransomware.

- También se ha informado que otras organizaciones de ransomware aprovechan esta nueva táctica, lo que indica un cambio de paradigma en la forma en que se implementa y administra el ransomware en las redes.

- Sindicato de cibercrimen ALPHV/BlackCat :

- El sindicato de cibercrimen ALPHV, también conocido como BlackCat, inició el despliegue de esta novedosa herramienta.

- Este desarrollo subraya la evolución continua de las tácticas empleadas por el sindicato BlackCat, lo que marca un paso significativo en su sofisticación operativa.

- Implicaciones de seguridad :

- La evolución de las tácticas de BlackCat, incluido el uso de máquinas virtuales, subraya una necesidad creciente de medidas de seguridad mejoradas para mitigar amenazas tan avanzadas.

- Los investigadores de la Unidad 42 esperan que arrojar luz sobre estas tácticas motive mayores esfuerzos dentro de la industria de la seguridad de la información para defenderse mejor contra esta amenaza en evolución.

- La evolución de BlackCat :

- Con el tiempo, BlackCat ha evolucionado desde el uso de configuraciones no ofuscadas hasta el empleo de mecanismos de ofuscación y parámetros de línea de comandos para mayor seguridad, lo que ilustra su panorama dinámico de amenazas.

La explicación detallada de la utilidad Munchkin y su táctica VM Ransomware proporciona información crucial sobre las metodologías avanzadas de BlackCat y operadores de ransomware similares. Al comprender estas tácticas en evolución, las partes interesadas en el ámbito de la ciberseguridad pueden prepararse y defenderse mejor contra amenazas tan sofisticadas.

El FBI y otras agencias han publicado indicadores de compromiso (IOC) asociados con el ransomware BlackCat/ALPHV, una entidad de ransomware como servicio (RaaS), que supuestamente ha comprometido al menos 60 entidades en todo el mundo. Si bien los IOC específicos fueron mencionados en un informe Flash del FBI.

INDICADORES DE COMPROMISO (IOC):

La Oficina Federal de Investigaciones (FBI) ha descrito indicadores específicos de compromiso (IOC) relacionados con las actividades del ransomware BlackCat/ALPHV. Aunque los detalles exactos estaban contenidos en un informe Flash del FBI, la preocupación general es el compromiso mundial de al menos 60 entidades a través de este modelo de Ransomware-as-a-Service (RaaS). Estos IOC son fundamentales para que las organizaciones identifiquen amenazas potenciales y tomen las medidas de mitigación necesarias para prevenir o responder a los ataques de ransomware orquestados por BlackCat/ALPHV. Al comprender y monitorear estos IOC, las organizaciones pueden mejorar significativamente su postura de ciberseguridad contra este vector de amenazas en evolución.

Es recomendable que las organizaciones y los profesionales de la ciberseguridad revisen los avisos e informes oficiales del FBI y otras agencias de ciberseguridad para mantenerse actualizados sobre los últimos COI y estrategias de mitigación relacionados con BlackCat/ALPHV Ransomware y su nueva táctica VM Ransomware que involucra la utilidad Munchkin.

Los IOC publicados por organismos autorizados como el FBI proporcionan una hoja de ruta crucial para que las organizaciones evalúen sus redes en busca de posibles compromisos y refuercen sus defensas contra las tácticas en evolución de BlackCat/ALPHV Ransomware, particularmente con la introducción de la utilidad Munchkin y el nuevo Ransomware.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad