Microsoft ha observado que el marco de comando y control (C2) de Sliver ahora se está adoptando e integrando en campañas de intrusión por parte de actores de amenazas de estados nacionales , grupos de delitos cibernéticos que apoyan directamente el ransomware y la extorsión , y otros Actores de amenazas para evadir la detección. Han visto a estos actores usar Sliver con Cobalt Strike, o como reemplazo de este. Dada la popularidad de Cobalt Strike como herramienta de ataque, las defensas contra él también han mejorado con el tiempo. Por lo tanto, Sliver presenta una alternativa atractiva para los actores que buscan un conjunto de herramientas menos conocidas con una barrera de entrada baja.

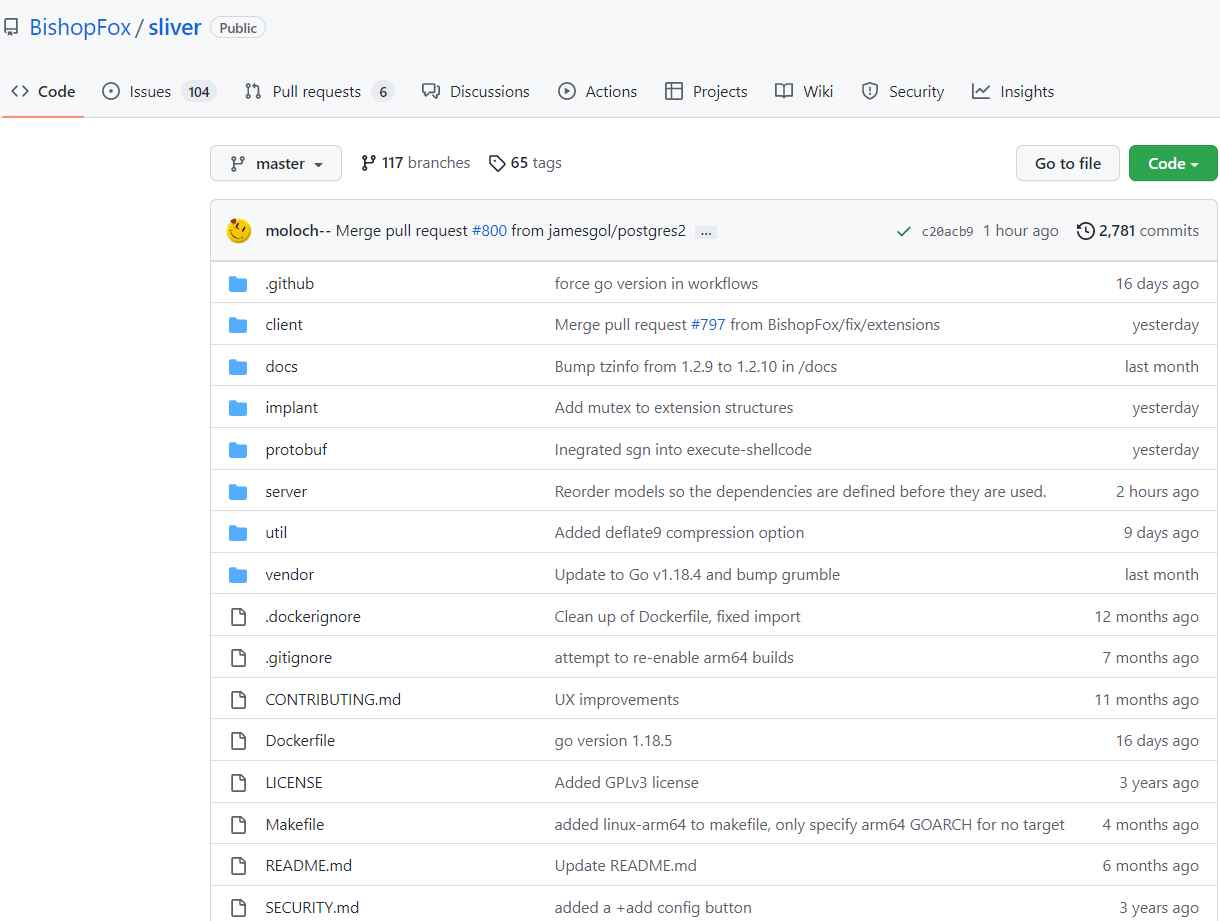

Sliver, que se hizo público por primera vez a fines de 2019 y se anunció a los profesionales de la seguridad, es un marco de código abierto que está disponible en GitHub e incluye muchas características comunes del marco C2, como soporte para múltiples operadores simultáneos, multiples tipos de oyentes, extensiones desarrolladas por el usuario y generacion de carga util. . Desde diciembre de 2020, han observado a los actores de amenazas adoptando Sliver en su arsenal.

Entre sus adoptantes se encuentra el prolífico afiliado de ransomware-as-service (RaaS) DEV-0237 . Más recientemente, han visto a actores de ciberdelincuencia vinculados históricamente al ransomware operado por humanos que ahora entregan Sliver y varias herramientas posteriores al compromiso utilizando el malware Bumblebee (también conocido como COLDTRAIN) como un cargador de acceso inicial.

Compartimos cómo los investigadores detrás de Microsoft Defender Experts for Hunting analizaron Sliver y usaron ataques simulados en laboratorio y actividad de amenazas del mundo real para crear consultas de caza para mostrar Sliver y otros frameworks C2.

Caza de amenazas: parte arte (ifact), toda ciencia

Para los investigadores de seguridad, existe una distinción entre la caza y la detección. Para las amenazas nuevas, los investigadores intentan lograr un equilibrio entre las reglas de detección de alta fidelidad que identifican una familia de malware, un actor de amenazas o una clase de comportamiento específicos y conocidos, y las reglas de búsqueda de baja fidelidad, que generan más falsos positivos pero también capturan una técnica de manera más genérica. y sus derivados.

Los actores de amenazas utilizan frameworks C2 para administrar su acceso a hosts y redes comprometidos durante una intrusión. Un marco C2 generalmente incluye un servidor que acepta conexiones de implantes en un sistema comprometido y una aplicación cliente que permite a los operadores de C2 interactuar con los implantes y ejecutar comandos maliciosos.

Muchos actores de amenazas integran opciones de marco C2 públicas y de código abierto en su arsenal porque tienen una barrera de entrada baja y ofrecen varias ventajas para los atacantes, como bajo costo, facilidad de modificación y atribución difícil. Como se mencionó anteriormente, Sliver es uno de esos frameworks de código abierto. Aunque Sliver es algo nuevo, los TTP que implementa son comunes en muchos frameworks.

Sliver, como muchos frameworks C2, admite varios protocolos de red, como DNS, HTTP/TLS, MTLS y TCP. También puede aceptar conexiones de implantes u operadores y alojar archivos para hacerse pasar por un servidor web benigno.

El primer paso para probar cualquier marco C2 es iniciar oyentes y escanearlos para identificar anomalías. Algunos artefactos comunes son combinaciones únicas de encabezados HTTP y hashes JARM , el último de los cuales son técnicas activas de huellas dactilares para servidores TLS. RiskIQ ha compartido una metodología de este tipo para la detección de Sliver y Bumblebee .

cargas útiles

Dado que Sliver está escrito en el lenguaje de programación Go (GoLang), sus implantes son compatibles entre plataformas. De forma predeterminada, los operadores pueden generar implantes en varios formatos, incluidos:

- Shellcode

- Ejecutable

- Biblioteca compartida/DLL

- Servicio

Sliver también admite etapas : cargas útiles más pequeñas con pocas funciones integradas que están destinadas principalmente a recuperar y lanzar un implante completo. Muchos frameworks C2 utilizan Stagers para minimizar el código malicioso que se incluye en una carga útil inicial (por ejemplo, en un correo electrónico de phishing). Esto puede hacer que la detección basada en archivos sea más desafiante.

Sin embargo, los operadores no necesitan usar la DLL predeterminada de Sliver o las cargas útiles ejecutables. Los actores de amenazas motivados pueden generar un shellcode Sliver e incrustarlo en cargadores personalizados como Bumblebee que luego ejecuta el implante Sliver en un sistema comprometido. Los ingenieros de detección pueden crear detecciones específicas del cargador o, si el código shell no está ofuscado, reglas para la carga útil del código shell que está incrustado en el cargador.

Puede seguir revisando en el apartado de Microsoft security acerca de las estrategias tomadas contra los ataques de ramsonware.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad