Desde su lanzamiento en junio de 2022, el ransomware Play, comúnmente conocido como PlayCrypt, que está siendo desarrollado por un grupo llamado Balloonfly, ha sido responsable de una serie de ataques que han recibido una gran atención de los medios. Play, al igual que la mayoría de las bandas de ransomware actuales, se involucra en ataques de doble extorsión. En estos ataques, los atacantes primero eliminan datos de las redes de destino antes de cifrar los datos. Inicialmente, el grupo de ransomware se centró en empresas ubicadas en América Latina, con especial énfasis en Brasil; sin embargo, rápidamente expandieron su alcance de ataque.

Play es conocido por explotar una variedad de vulnerabilidades, incluidas las que se encuentran en Microsoft Exchange (CVE-2022-41080 y CVE-2022-41082), para lograr la ejecución remota de código (RCE) e ingresar a las redes de las víctimas. La pandilla también fue uno de los primeros grupos de ransomware en utilizar el cifrado intermitente, un método que permite cifrar las computadoras de las víctimas más rápidamente. La estrategia consiste en cifrar solo una parte del contenido de los archivos a los que se dirige, lo que aún evitaría que se recuperen los datos.

La pandilla de ransomware Play está utilizando dos nuevas herramientas personalizadas que le brindan la capacidad de enumerar todos los usuarios y máquinas en una red comprometida y copiar datos del Volume Shadow Copy Service (VSS) que normalmente están bloqueados por el sistema operativo . Estas herramientas fueron creadas por la organización de ransomware Play.

Grixba

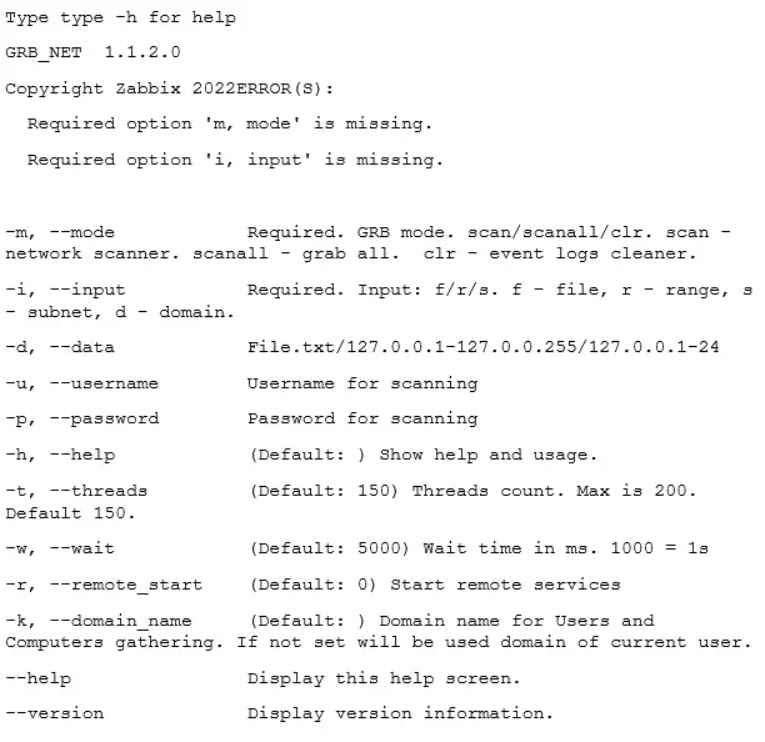

Grixba (Infostealer.Grixba) fue la primera herramienta descubierta por los investigadores de Symantec . Grixba es un programa de exploración de red que se utiliza para enumerar todos los usuarios y máquinas que forman parte del dominio.

Los actores de amenazas enumeran el software y los servicios mediante WMI, WinRM, Registro remoto y Servicios remotos. Esto se logra con la ayuda del ladrón de información .NET. El virus busca la presencia de software de respaldo y seguridad, así como herramientas de administración remota y otras aplicaciones. La información que se adquiere luego se guarda en archivos CSV y se empaqueta en un archivo ZIP antes de enviarse a los actores de amenazas para su posterior exfiltración manual.

El grupo de ransomware Play usó la popular herramienta de programación .NET conocida como Costura para crear el ransomware Grixba. Costura permite a los desarrolladores incorporar todas las dependencias de una aplicación en un solo archivo ejecutable. Debido a esto, ya no es necesario implementar el programa y todas sus dependencias en una operación separada, lo que simplifica mucho la distribución y la implementación de la aplicación. Costura incrusta en los programas el archivo DLL costura.commandline.dll, que utiliza Grixba para analizar la línea de comandos.

VSS Copying Tool

El grupo de ransomware Play se vio utilizando otro ejecutable de .NET no hace mucho tiempo, y este, como los demás, se produjo con la ayuda de la herramienta Costura.

Los ejecutables pueden tener la biblioteca AlphaVSS incorporada gracias a Costura. Una interfaz de alto nivel para interactuar con VSS está disponible a través de la biblioteca AlphaVSS, que se basa en el marco .NET. Al proporcionar una variedad de interfaces de programación de aplicaciones (API) reguladas, la biblioteca simplifica la comunicación de las aplicaciones .NET con VSS. Estas interfaces de programación de aplicaciones (API) brindan a los desarrolladores la capacidad de crear, administrar y eliminar instantáneas, además de acceder a información sobre las instantáneas existentes, como su tamaño y estado.

AlphaVSS es utilizado por el programa desarrollado por los operadores del ransomware Play para copiar archivos de instantáneas de VSS. La utilidad revisará todos los archivos y carpetas que se encuentran dentro de una instantánea de VSS y luego los copiará en un directorio de destino. Antes de que se lleve a cabo el cifrado, el programa brinda a los atacantes la capacidad de copiar datos de volúmenes VSS que se encuentran en estaciones de trabajo comprometidas. Esto les da a los actores de amenazas la capacidad de copiar archivos que el sistema operativo normalmente les impediría copiar.

Las pandillas de ransomware recurren cada vez más al uso de herramientas a medida, ya que estas herramientas se pueden adaptar al entorno de los objetivos individuales, lo que hace que los ataques de ransomware sean más rápidos y efectivos. Los grupos de ransomware conservan una ventaja competitiva y aumentan sus ganancias al proteger la confidencialidad de sus propias herramientas y limitar el acceso a ellas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad