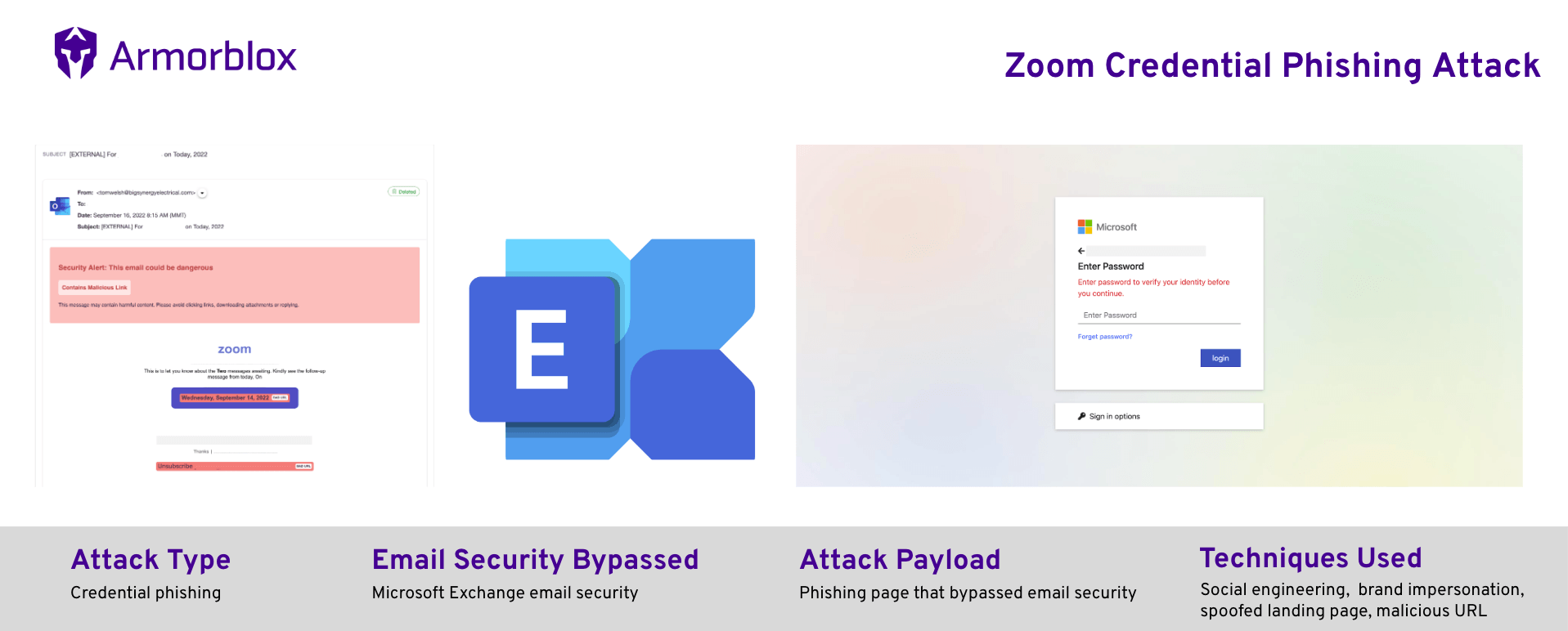

Hoy, veremos un ataque de phishing de credenciales que falsificó la marca Zoom para robar las credenciales de usuario de Microsoft de las víctimas.

El ataque de correo electrónico tenía una carga útil de ingeniería social, pasó por alto la seguridad de correo electrónico de Microsoft Exchange y se habría entregado a miles de usuarios .

Resumen

Buzones: Más de 21.000 buzones

Objetivo: Empresa Nacional de Salud

Seguridad de correo electrónico omitida: Seguridad de correo electrónico de Microsoft Exchange

Técnicas utilizadas: ingeniería social, suplantación de marca, replicación de flujos de trabajo comerciales existentes

El correo electrónico

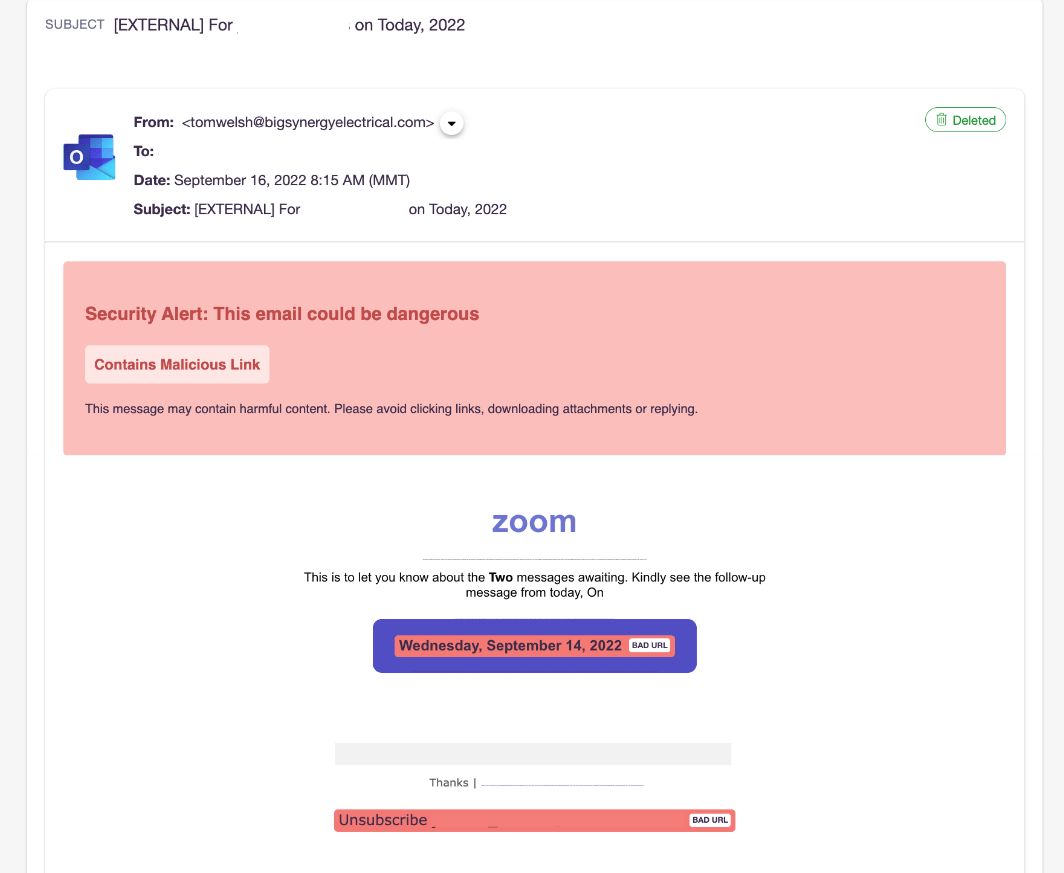

El correo electrónico se tituló “[Externo] Para el nombre del destinatario hoy, 2022″ y el atacante eligió completar el nombre de la víctima dentro del título del correo electrónico para brindar un nivel de personalización al ataque. El cuerpo del correo electrónico afirmaba que el destinatario tenía dos mensajes que esperaban una respuesta. El cuerpo del correo electrónico contenía dos URL incorrectas: una asociada con el botón de llamada a la acción principal y la otra oculta como un enlace para cancelar la suscripción.

El correo electrónico incluía un logotipo de Zoom en la parte superior para infundir confianza en el destinatario de que la comunicación por correo electrónico era una comunicación comercial legítima por correo electrónico de Zoom, en lugar de un ataque de correo electrónico dirigido y socialmente diseñado.

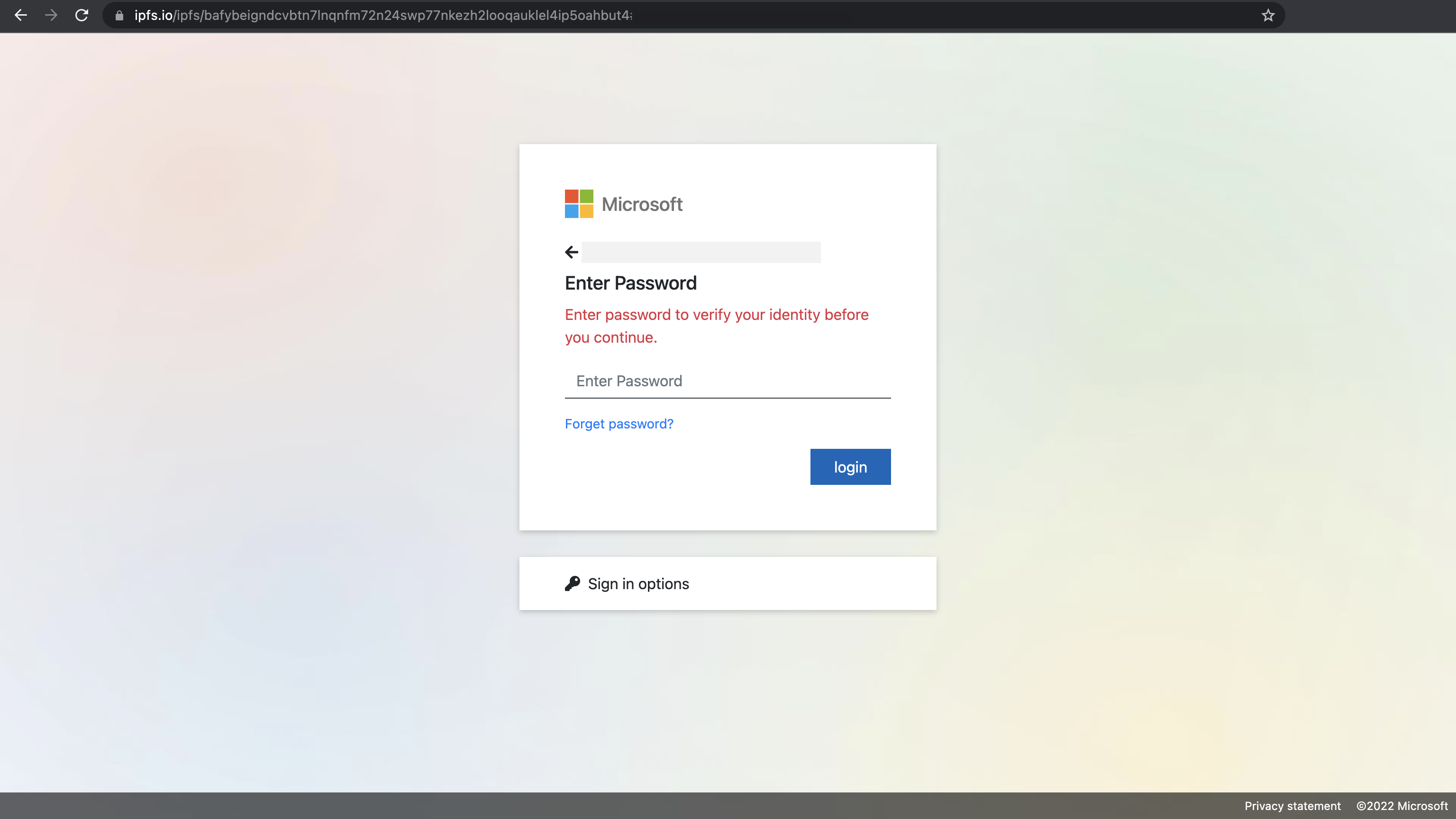

La página de phishing

El botón principal de llamado a la acción dentro del correo electrónico llevó a las víctimas a una página de inicio falsa que parecía una página de inicio de sesión legítima de Microsoft. Una vez dirigidas, se les pedía a las víctimas que ingresaran la contraseña de su cuenta de Microsoft (datos confidenciales de PII) para verificar su identidad, antes de poder ver los mensajes que esperaban una respuesta .

Instantánea de una página de destino falsa creada para filtrar las credenciales de los usuarios

Vemos un estilo similar de esta página de destino falsa en muchas páginas de inicio de sesión de Microsoft falsificadas que se usan en ataques dirigidos, con la página dominada por el indicador de inicio de sesión y la dirección de correo electrónico de la víctima ya está completa (eliminada de la imagen de arriba por confidencialidad). Esto ayuda a los atacantes a fomentar un sentido de confianza en las víctimas, haciéndolas más propensas a caer en este tipo de ataques de correo electrónico sofisticados.

Flujo de ataque

Este ataque de correo electrónico se hizo pasar por una marca conocida, con la intención de crear un sentido de confianza en la víctima. Los atacantes incluyeron logotipos legítimos y la marca de la empresa en el correo electrónico malicioso y en la página de destino falsa, con el fin de filtrar los datos confidenciales de PII de las víctimas. El correo electrónico de ingeniería social se construyó cuidadosamente para aprovechar la curiosidad y la confianza de la víctima, con el objetivo de exfiltrar las credenciales del usuario.

El poder de Armorblox

El ataque de correo electrónico eludió los controles de seguridad de correo electrónico nativos de Microsoft Exchange porque pasó todas las comprobaciones de autenticación de correo electrónico: DKIM, SPF y DMARC.

El correo electrónico incluía un logotipo de Zoom en la parte superior para infundir confianza en el destinatario de que la comunicación por correo electrónico era una comunicación comercial legítima por correo electrónico de Zoom, en lugar de un ataque de correo electrónico dirigido y socialmente diseñado.Afortunadamente, estos usuarios finales están protegidos por Armorblox, que detectó con precisión este ataque de correo electrónico que contenía una URL maliciosa. Armorblox utiliza la comprensión del lenguaje natural (NLU) para comprender el contenido y el contexto de las comunicaciones por correo electrónico para brindar a las organizaciones y a los usuarios finales una mejor protección contra este tipo de ataques de correo electrónico dirigidos y de ingeniería social.

Resumen de las técnicas utilizadas

El botón principal de llamado a la acción dentro del correo electrónico llevó a las víctimas a una página de inicio falsa que parecía una página de inicio de sesión legítima de Microsoft. Una vez dirigidas, se les pedía a las víctimas que ingresaran la contraseña de su cuenta de Microsoft (datos confidenciales de PII) para verificar su identidad, antes de poder ver los mensajes que

Ingeniería social: el título, el diseño y el contenido del correo electrónico tenían como objetivo inducir un sentido de confianza y urgencia en las víctimas. Se indujo confianza al hacerse pasar por una marca conocida (Zoom) y un sentido de urgencia a través del lenguaje utilizado tanto en el correo electrónico como en la página de destino falsa. El contexto de este ataque también aprovecha el efecto curiosidad, que es un sesgo cognitivo que hace referencia a nuestro deseo innato de resolver la incertidumbre y saber más sobre algo.

Suplantación de marca: el correo electrónico y las páginas de destino falsas incluían una marca similar a la marca Zoom legítima que se encuentra en las comunicaciones y el sitio web. La información incluida en el cuerpo del ataque por correo electrónico es similar a las comunicaciones por correo electrónico de notificación legítima, además de que los logotipos utilizados tanto en el correo electrónico como en la página de destino son los mismos para tratar de engañar a la víctima e infundir confianza.

Orientación y recomendaciones

1. Aumente la seguridad del correo electrónico nativo con controles adicionales

El correo electrónico resaltado en este blog superó la seguridad nativa del correo electrónico. Para una mejor protección y cobertura contra los ataques de correo electrónico (ya sea phishing de lanza, compromiso de correo electrónico comercial o ataques de phishing de credenciales como este), las organizaciones deben aumentar la seguridad de correo electrónico integrada con capas que adoptan un enfoque materialmente diferente para la detección de amenazas.

2. Tenga cuidado con las señales de ingeniería social

Dado que recibimos tantos correos electrónicos de proveedores de servicios, nuestros cerebros han sido entrenados para ejecutar rápidamente las acciones solicitadas. Es mucho más fácil decirlo que hacerlo, pero interactúe con estos correos electrónicos de una manera racional y metódica siempre que sea posible. Someta el correo electrónico a una prueba ocular que incluya la inspección del nombre del remitente, la dirección de correo electrónico del remitente, el idioma dentro del correo electrónico y cualquier inconsistencia lógica dentro del correo electrónico.

3. Siga las mejores prácticas de autenticación multifactor y administración de contraseñas

Si aún no lo ha hecho, implemente estas mejores prácticas de higiene para minimizar el impacto de la extracción de credenciales:

- Implemente la autenticación multifactor (MFA) en todas las cuentas comerciales y personales posibles.

- No use la misma contraseña en múltiples sitios/cuentas.

- Utilice un software de administración de contraseñas como LastPass o 1password para almacenar las contraseñas de su cuenta.

Fuente: https://www.armorblox.com/blog/zoom-credential-phishing-email-attack/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad