La campaña de phishing se dirige a los usuarios de GitHub haciéndose pasar por CircleCI

GitHub ha advertido sobre una campaña de phishing dirigida a usuarios de GitHub de varias organizaciones haciéndose pasar por CircleCI para recopilar credenciales de usuario y códigos de dos factores.

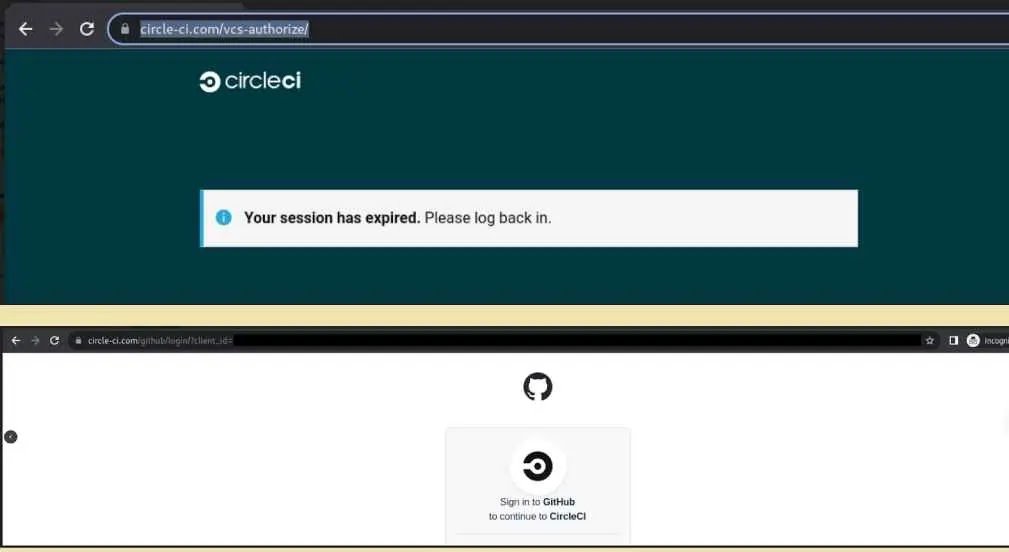

Según GitHub, los actores de amenazas se dirigen a los usuarios de GitHub, incluidas las organizaciones, a través del phishing, que sigue a un mensaje de que la sesión de CircleCI de un usuario expiró y que deben iniciar sesión con las credenciales de GitHub.

Cuando los usuarios hacen clic en el enlace [para iniciar sesión], lleva al usuario a un sitio de phishing que se parece a la página de inicio de sesión de GitHub pero roba las credenciales ingresadas por los usuarios. El phishing estuvo bien diseñado ya que los actores de amenazas también han hecho una opción para los usuarios habilitados para 2FA basados en TOTP. El sitio de phishing transmite cualquier código TOTP al autor de la amenaza y a GitHub en tiempo real, lo que permite al autor de la amenaza entrar en cuentas protegidas por 2FA basado en TOTP.

Tácticas del actor de amenazas

- Al robar con éxito las credenciales de la cuenta de usuario de GitHub, el actor de amenazas puede crear rápidamente tokens de acceso personal (PAT) de GitHub, autorizar aplicaciones OAuth o agregar claves SSH a la cuenta para preservar el acceso en caso de que el usuario cambie su contraseña.

- En muchos casos, el actor de la amenaza descarga de inmediato los contenidos del repositorio privado accesibles para el usuario comprometido, incluidos los que pertenecen a las cuentas de la organización y otros colaboradores.

- El actor de amenazas utiliza VPN o proveedores de proxy para descargar datos de repositorios privados a través de cuentas de usuario comprometidas.

- Si una cuenta comprometida tiene permisos de administración de la organización, el actor de amenazas puede crear nuevas cuentas de usuario de GitHub y agregarlas a una organización en un esfuerzo por establecer la persistencia.

¿Qué hizo GitHub?

Después de analizar la campaña de phishing, GitHub notificó a todos los usuarios y organizaciones afectados conocidos. Por motivos de seguridad, GitHub restableció las contraseñas y eliminó las credenciales agregadas por el actor de amenazas para todos los usuarios afectados. Además, GitHub también ha suspendido todas las cuentas de actores de amenazas identificados.

GitHub mencionó que continuarán monitoreando la actividad maliciosa y notificarán a los nuevos usuarios y organizaciones víctimas según sea necesario. Si no recibió una notificación por correo electrónico de nuestra parte, entonces no tenemos evidencia de que el actor de amenazas haya accedido a su cuenta y/u organización en este momento, agregaron.

¿Qué debe hacer el usuario?

Si es un usuario de GitHub y cree que ha caído en el phishing, puede seguir la siguiente tarea.

- Restablecer su contraseña

- Restablezca sus códigos de recuperación de dos factores (2FA)

- Revise sus tokens de acceso personal en busca de tokens inesperados o sin usar

- Tome medidas adicionales para revisar y proteger su cuenta.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.