El Buró Federal de Investigaciones (FBI, por sus siglas en inglés) anunció el martes que había deshabilitado con éxito una red de computadoras comprometidas que los agentes rusos habían estado usando durante años para robar información confidencial de al menos 50 países, incluidos los gobiernos de los miembros de la OTAN. La medida parece ser un duro golpe para el brazo de inteligencia interna de Rusia, el FSB, que se dice que ha utilizado la sofisticada herramienta de piratería para penetrar en las instituciones diplomáticas y militares estadounidenses y occidentales durante más de dos décadas. La acción fue tomada por el Departamento de Seguridad Nacional de los Estados Unidos. Es el esfuerzo más reciente del Departamento de Justicia para tomar medidas enérgicas contra las organizaciones criminales y las escuchas ilegales extranjeras que utilizan tecnologías del FBI que han sido diseñadas específicamente para ese propósito.

Según las autoridades de Estados Unidos, la Oficina Federal de Investigaciones (FBI, por sus siglas en inglés) utilizó una orden judicial el lunes para evitar que el gobierno ruso acceda a la red de computadoras en Estados Unidos que los piratas informáticos estaban usando para transportar el material robado por todo el mundo y de vuelta a Rusia. Un alto funcionario del FBI dijo en una teleconferencia con reporteros el martes que sería “difícil o insostenible” para el FSB utilizar con éxito la herramienta de piratería nuevamente debido a la operación del FBI y las advertencias públicas emitidas por los Estados Unidos sobre la herramienta de piratería.

Por ejemplo, agentes del FSB utilizaron la herramienta de piratería para “acceder y extraer documentos confidenciales de relaciones internacionales, así como otras comunicaciones diplomáticas” de un miembro de la OTAN que no se mencionó en el aviso publicado el martes por Estados Unidos y Five Eyes.

Los expertos son casi unánimes en su creencia de que la organización de piratería rusa conocida como Turla, a la que se dirigió el FBI, es uno de los equipos de ciberespionaje más elitistas de los servicios de inteligencia rusos. Tanto una brecha de seguridad importante que ocurrió en las redes militares de EE. UU. a mediados de la década de 1990 como un ataque que ocurrió en el Comando Central de EE. UU. en 2008 se han relacionado con herramientas desarrolladas por Turla.

Snake fue apodado “el implante de malware de ciberespionaje a largo plazo más sofisticado del FSB”, lo que permite a sus usuarios instalar malware de forma remota en dispositivos comprometidos, robar documentos e información privados (como credenciales de autenticación), mantener la persistencia y ocultar sus actividades maliciosas al utilizar este “red encubierta de igual a igual”.

Las agencias de ciberseguridad e inteligencia de las naciones Five Eyes han publicado una alerta unificada que incluye información que podría ayudar a los defensores a localizar y eliminar el malware Snake que está presente en sus redes.

Según la evidencia que se muestra en los documentos judiciales, la Oficina Federal de Investigaciones (FBI) adquirió la capacidad de descifrar y decodificar las comunicaciones de Snake al realizar un estudio del malware Snake y de la red Snake. La Oficina Federal de Investigaciones (FBI) desarrolló una herramienta conocida como PERSEUS utilizando el conocimiento que obtuvo al monitorear la red Snake y analizar el malware Snake. Esta herramienta “establece sesiones de comunicación con el implante de malware Snake en una computadora en particular y emite comandos que hacen que el implante Snake se deshabilite sin afectar la computadora host o las aplicaciones legítimas en la computadora”.

Al descifrar el tráfico de red entre los dispositivos de los Estados Unidos y la OTAN infiltrados por el malware Snake, el FBI descubrió que los operadores de Turla explotaron el implante en un esfuerzo por adquirir lo que parecían ser documentos clasificados de las Naciones Unidas y la OTAN. La orden de allanamiento que el FBI pudo obtener permitió a la agencia acceder a los dispositivos infectados, reemplazar el software malicioso sin afectar los programas y datos autorizados, y cerrar el software malicioso que estaba operando en los sistemas pirateados.

La Oficina Federal de Investigaciones (FBI, por sus siglas en inglés) ahora les dice a todos los propietarios u operadores de computadoras a las que se ha accedido de forma remota que eliminen el malware Snake y les advierte que es posible que deban eliminar herramientas o software peligrosos adicionales plantados por los atacantes, como registradores de pulsaciones de teclas que Turla a menudo también se instala en los sistemas afectados. Esta notificación se envía a todos los propietarios u operadores de computadoras a las que se ha accedido de forma remota.

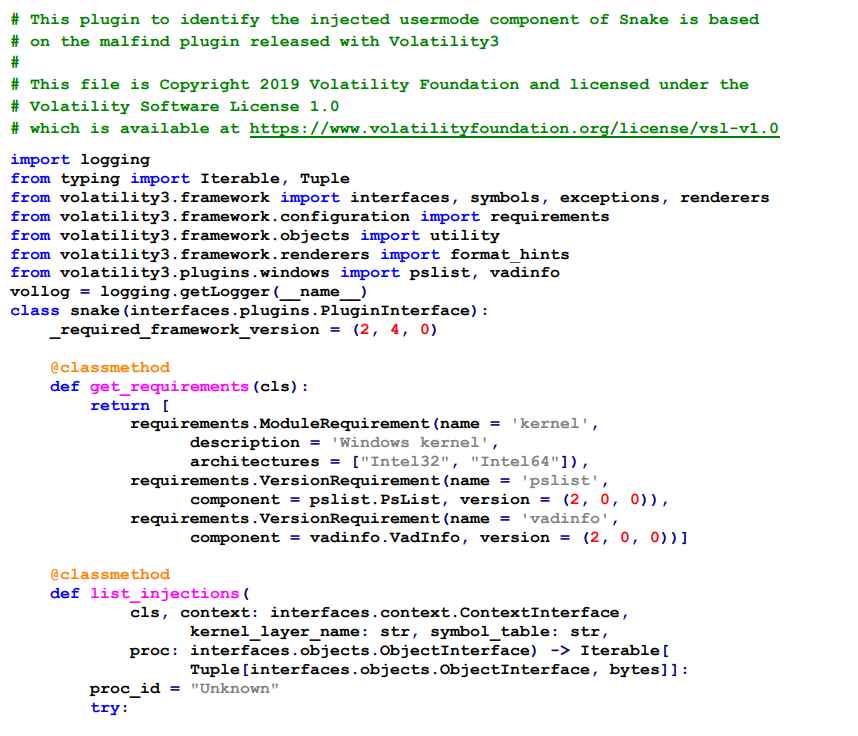

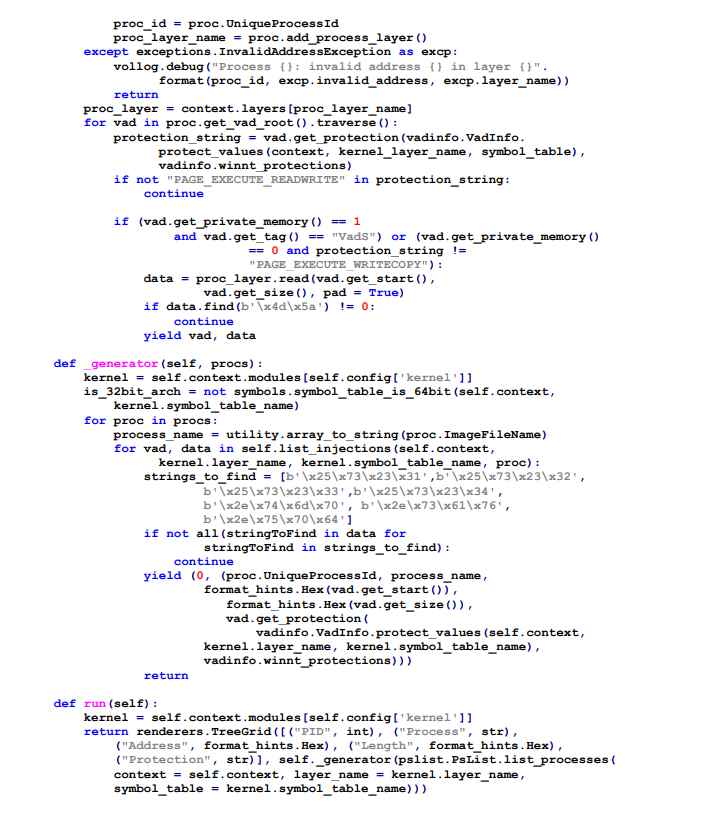

CÓMO DETECTAR MALWARE SNAKE EN SU RED

El siguiente complemento para el marco de análisis de memoria de volatilidad buscará en todos los procesos de la máquina el componente del modo de usuario de Snake que se ha inyectado en un proceso. Si se descubre, el complemento mostrará tanto el proceso inyectado como la ubicación de la memoria virtual en la que se carga el componente del modo de usuario de Snake. Si no se encuentra, el complemento no hará nada.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad