Según un informe publicado por SentinelLabs el jueves, un grupo de hackers brasileño apuntó a usuarios de más de 30 instituciones financieras portuguesas a principios de este año en una campaña que brinda el último ejemplo de hackers poderosos y motivados financieramente en Brasil que apuntan a objetivos fuera de las fronteras del país . La campaña fue parte de una campaña dirigida a usuarios de más de 30 instituciones financieras en Portugal.

Los investigadores Aleksandar Milenkoski y Tom Hegel dijeron en un informe que se publicó el jueves que la campaña en curso, a la que se le ha dado el nombre en clave de “Operación Magalenha”, inicialmente se basó en proveedores de servicios en la nube como DigitalOcean y Dropbox. Sin embargo, como resultado de que estas empresas endurecieron las reglas sobre cómo se pueden usar sus servicios, la operación se ha centrado en el proveedor de alojamiento web TimeWeb con sede en Rusia. La operación comenzó a principios de este año, pero la mayoría de los asaltos se llevaron a cabo en el mes más reciente.

Grupos de hackers con sede en Brasil que se estaban volviendo cada vez más sofisticados llevaron a cabo operaciones junto con desarrolladores de malware con sede en otros países, incluidos Europa del Este y Rusia. Así fue como el ecosistema de malware brasileño llamó por primera vez la atención de la industria de la seguridad de la información hace casi una década. Los investigadores de Kaspersky en el año 2020 etiquetaron un grupo de cuatro troyanos bancarios como “Tetrade”. Esta agrupación se originó en Brasil, que sigue siendo el centro del malware centrado en las finanzas más poderoso.

La Operación Magalenha muestra la existencia continua del clandestino ciberdelincuente brasileño, al igual que el peligro cada vez mayor que presentan los jugadores de amenazas que operan dentro de él. Según lo que escribieron Milenkoski y Hegel en su investigación, estas organizaciones tienen “una capacidad constante para actualizar su arsenal y tácticas de malware, lo que les permite seguir siendo eficaces en sus campañas”.

Los correos electrónicos de phishing que pretenden provenir de Energias de Portugal (EDP) y la Autoridad Tributaria y Aduanera portuguesa (AT), así como la ingeniería social y los sitios web maliciosos que se asemejan a estas instituciones, son algunas de las tácticas que emplean los atacantes para difundir sus malware a sus objetivos. Otros métodos incluyen la ingeniería social.

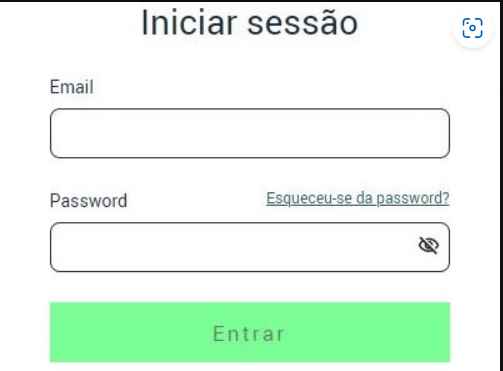

La infección comienza con la ejecución de un script VB ofuscado, que luego recupera y ejecuta un cargador de malware. Después de una espera de cinco segundos, el cargador de malware instala dos versiones diferentes de la puerta trasera ‘PeepingTitle’ en la máquina de la víctima. Así es como comienza la infección en todas las situaciones. Los expertos señalan que el objetivo de dichos scripts es distraer a los usuarios mientras se descarga el malware y robar sus credenciales de EDP y AT llevándolos a los portales falsos relevantes. Esto se logra redirigiendo a los usuarios a sitios web falsos.

PeepingTitle es una pieza de software malicioso que se creó en Delphi y tiene una fecha de compilación de abril de 2023. Sentinel Labs cree que fue creado por una sola persona o un equipo. Los atacantes lanzan dos variaciones porque quieren usar una para grabar la pantalla de la víctima y la otra para monitorear las ventanas y las interacciones del usuario con esas ventanas. Es por eso que los atacantes lanzan dos variantes.

Después de registrar el sistema de destino y entregar información de reconocimiento a los atacantes, la segunda variación también puede recuperar más cargas útiles para robar. El virus busca ventanas que coincidan con una lista predefinida de instituciones financieras y, cuando descubre una, comienza a registrar todas las entradas del usuario (incluidas las credenciales) y las envía al servidor de comando y control del actor malicioso. También se pueden tomar capturas de pantalla usando PeepingTitle, los procesos en el host se pueden terminar, la configuración del intervalo de monitoreo de PeepingTitle se puede cambiar sobre la marcha y puede organizar cargas útiles derivadas de ejecutables o archivos DLL usando Windows rundll32.

Según los investigadores, la Operación Magalenha es la versión más reciente de un grupo más grande de intentos de hacking con fines financieros que comenzó en 2021. Este grupo más grande incluye la Operación Magalenha.

En su encarnación más reciente, otorga poder al atacante sobre las PC infectadas al depender de un par de puertas traseras que deben abrirse al mismo tiempo. Las puertas traseras, a las que se les ha dado el nombre de “PeepingTitle”, brindan al atacante la capacidad de monitorear la actividad de la ventana, capturar capturas de pantalla sin autorización, finalizar procesos e instalar otro malware, como herramientas de exfiltración de datos.

Según los investigadores , “su capacidad para planificar ataques en países de habla portuguesa e hispana en Europa, América Central y América Latina sugiere una comprensión del panorama financiero local y la voluntad de invertir tiempo y recursos en el desarrollo de campañas dirigidas”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad