Un grupo de ciberdelincuencia de habla francesa llevó a cabo una serie de atracos en los últimos cuatro años, obteniendo quizás hasta $ 30 millones de empresas en África, Asia y América Latina.

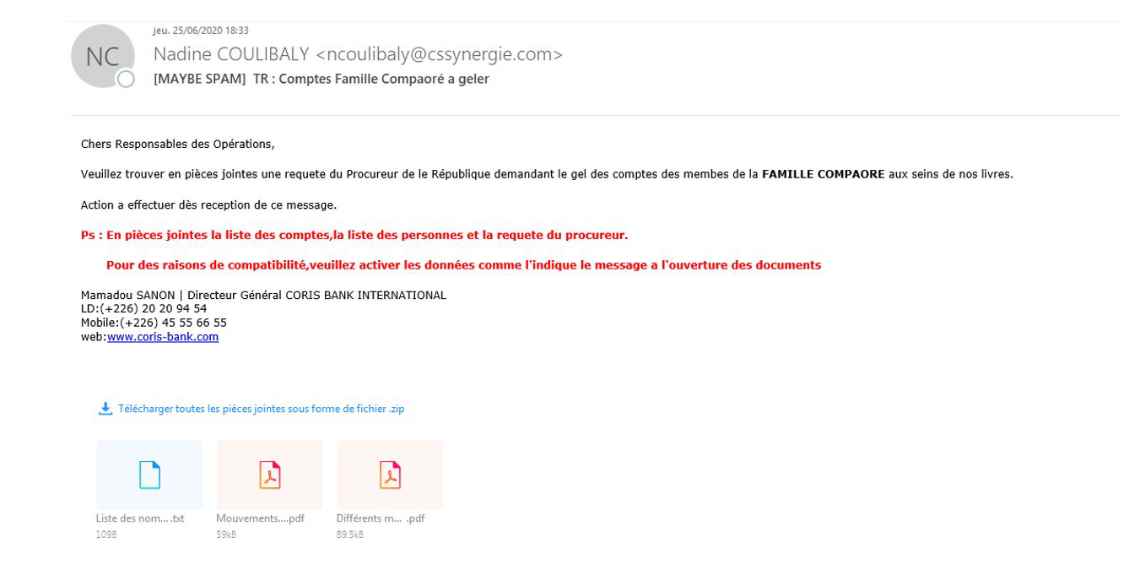

Usando una combinación de spear phishing de alta calidad y herramientas listas para usar, el grupo ha llevado a cabo más de 30 ataques dirigidos a bancos, servicios financieros y empresas de telecomunicaciones, según una investigación sobre las actividades del grupo publicada el jueves.

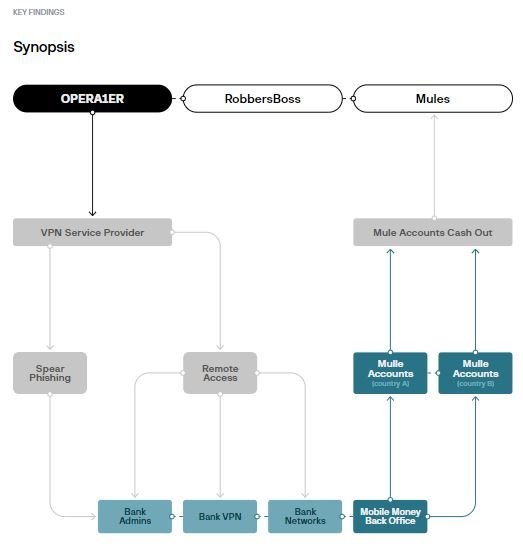

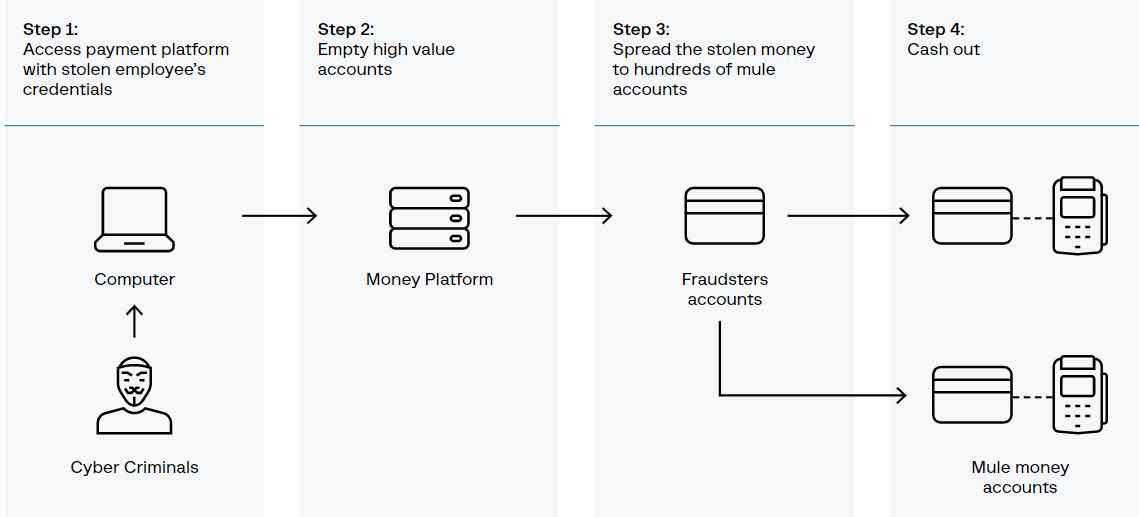

Apodado “OPERA1ER”, el grupo se abre camino en varias cuentas, obtiene el control de ellas y luego transfiere dinero a las cuentas que controla, antes de cobrar principalmente a través de retiros de cajeros automáticos, concluyeron los investigadores de la firma de seguridad cibernética Group-IB en un informe compartido.

Como ejemplo de las operaciones en expansión del grupo, uno de los ataques utilizó lo que el informe describió como una “vasta red de 400 cuentas de mulas”, cuentas controladas por mulas de dinero contratadas para cobrar los fondos robados.

Los hallazgos del informe ofrecen una mirada detallada a las herramientas utilizadas por un grupo criminal para robar con éxito millones de dólares de los bancos durante un lapso de varios años, destacando las preocupaciones de los principales líderes financieros de que el cibercrimen es una de las mayores amenazas de la industria. Según Rustam Mirkasymov, jefe de investigación de amenazas cibernéticas en Group-IB Europe, OPERA1ER permanece activo.

Desde 2007, se han producido aproximadamente 200 incidentes cibernéticos conocidos dirigidos a bancos e instituciones financieras, y algunos de los ataques más recientes se dirigieron a intercambios de criptomonedas, según datos recopilados por Carnegie Endowment for International Peace . El año pasado, el presidente de la Reserva Federal, Jerome Powell, advirtió que el “riesgo cibernético” representa una gran amenaza para las instituciones financieras.

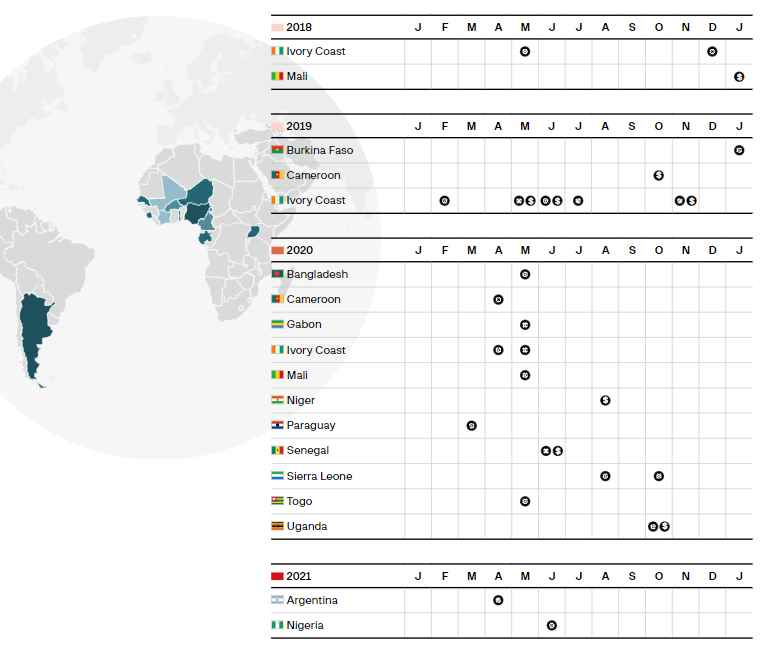

Las actividades de OPERA1ER demuestran el carácter global de este riesgo. El grupo se ha dirigido con éxito a bancos y otras instituciones en al menos 15 países: Costa de Marfil, Malí, Burkina Faso, Benin, Camerún, Bangladesh, Gabón, Níger, Nigeria, Paraguay, Senegal, Sierra Leona, Uganda, Togo y Argentina, según Hallazgos del Grupo-IB.

Los investigadores comenzaron a rastrear al grupo de delitos cibernéticos en 2019 después de una serie de ataques dirigidos a organizaciones financieras en África, dijeron los investigadores. Al año siguiente, los investigadores pudieron atribuir los ataques a un solo grupo. Para 2021, los investigadores estaban preparados para publicar sus hallazgos sobre el grupo, pero se contuvieron, creyendo que el grupo notó que estaba siendo observado y comenzó a tratar de borrar sus huellas.

“En ese momento realmente nos arriesgamos a perderlos de vista”, escribió Group-IB en su informe. “Para evitar ser engañados de esta manera, el equipo del Grupo-IB decidió suspender la publicación de nuestro informe y esperar hasta que su codicia profundamente arraigada los impulse a salir”.

En los últimos años, los investigadores de seguridad han rastreado varios aspectos de la actividad del grupo. A partir de 2019, Tom Ueltschi , un investigador de seguridad suizo, comenzó a identificar públicamente información relacionada con un grupo al que llamó “Grupo DE ESCRITORIO”, incluidos encabezados de correo electrónico, hashes de malware y detalles de comando y control. En 2020, la empresa de ciberseguridad Rewterz, con sede en Dubái, compartió hashes de un archivo utilizado por un grupo al que rastreó como “Common Raven”. En 2021, SWIFT , el sistema de mensajería utilizado por los bancos para transacciones internacionales, publicó un boletín sobre la actividad relacionada con el grupo.

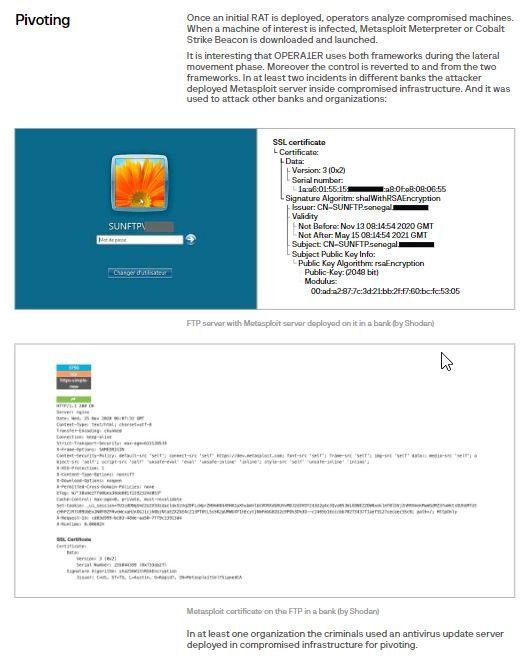

En agosto de 2022, un investigador de Group-IB identificó un nuevo servidor Cobalt Strike, una herramienta de emulación adversaria que es una de las muchas herramientas estándar utilizadas por OPERA1ER, que estaba vinculada al grupo, lo que llevó a los investigadores a descubrir un cinco ataques adicionales en cuatro países que ocurrieron después de que se completó la investigación inicial. El descubrimiento de agosto condujo a información actualizada sobre dominios y varias direcciones IP nuevas vinculadas al grupo, junto con huellas dactilares que apuntan a herramientas OPERA1ER anteriores.

El informe del jueves, realizado junto con investigadores del gigante francés de telecomunicaciones Orange , une estos diversos hilos y proporciona un retrato de un grupo que ha estado atacando a sus víctimas desde 2016, a menudo atacando a las mismas víctimas dos veces y utilizando su infraestructura para atacar a otras organizaciones.

Los atacantes encontrarían su camino hacia las redes y esperarían entre tres y 12 meses antes de robar dinero, usando ese tiempo para identificar a las personas clave dentro de las organizaciones financieras, estudiar las protecciones existentes para prevenir el fraude y comprender la plataforma de back-end. operaciones y retiros de efectivo. Los atacantes obtuvieron al menos $ 11 millones de sus ataques, pero es posible que se las hayan arreglado con casi tres veces esa cantidad.

En al menos dos de los bancos víctimas, los atacantes lograron acceder a la interfaz de mensajería SWIFT de los bancos, que comunica los detalles de las transacciones financieras. Los investigadores enfatizan que SWIFT en sí no se vio comprometido en los ataques. Un portavoz de SWIFT no respondió de inmediato a una solicitud de comentarios.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad