Especialistas en ciberseguridad desarrollaron una nueva técnica que simula el apagado o reinicio de dispositivos iPhone con el fin de evitar que se elimine el malware del sistema con este proceso, lo que permitiría a los actores de amenazas obtener persistencia definitiva en un sistema afectado.

Regularmente, cuando un dispositivo iOS es infectado con malware, es posible eliminar la actividad maliciosa reiniciando el dispositivo, lo que la mayoría de las veces elimina el riesgo de seguridad. No obstante, esta técnica conecta las rutinas de apagado y reinicio para evitar que se apliquen correctamente; en otras palabras, el malware no se puede eliminar porque no es posible apagar el dispositivo.

Dadas sus características, los investigadores bautizaron el ataque como “NoReboot”, señalando que los actores de amenazas no requieren explotar vulnerabilidades en el sistema iOS, sino engañar al usuario objetivo, por lo que Apple no puede aplicar una corrección.

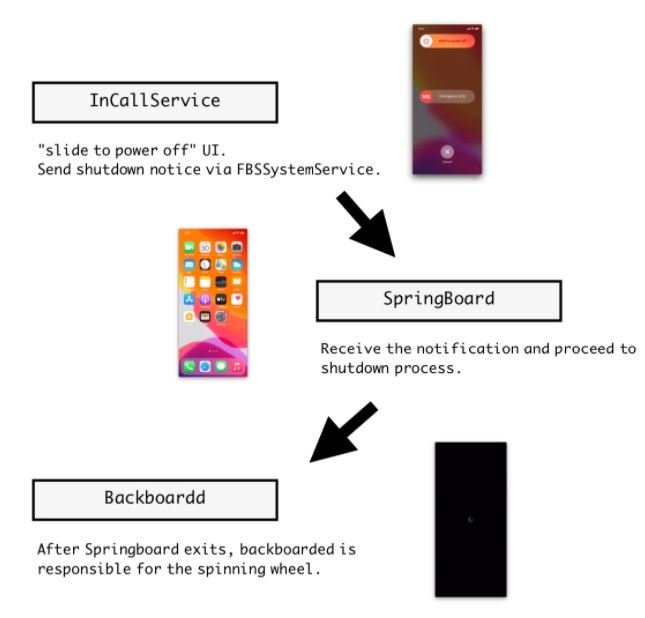

El proceso de reinicio de un iPhone es bastante simple: cuando se mantiene presionado el botón de encendido, todas las funciones se desactivan, incluyendo la retroalimentación táctil, las vibraciones, sonidos cámaras y micrófonos. Los expertos de la firma de seguridad ZecOps desarrollaron un troyano de prueba de concepto (PoC) capaz de inyectar código en tres daemons de iOS para simular que el dispositivo se apaga, cuando en realidad sigue activo.

El malware secuestra el evento de apagado conectando la señal enviada al daemon “SpringBoard”; en lugar de la señal esperada, el troyano enviará un código que obligará a “SpingBoard” a salir, haciendo que el dispositivo no responda a la solicitud del usuario.

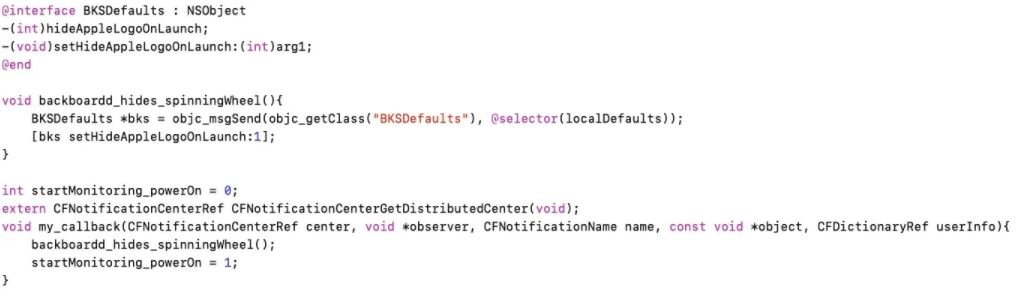

Posteriormente se ordena al daemon “BackBoardd” que muestre la rueda giratoria que indica que el proceso de apagado está en marcha. Este daemo se encarga de registrar eventos físicos de clic en botones y pantallas táctiles con marcas de tiempo, por lo que abusar de él le da al troyano el poder de saber cuando el usuario está tratando de encender el teléfono nuevamente, ignorando que el iPhone nunca dejó de funcionar.

Al monitorear estas acciones, es posible engañar al usuario para que suelte el botón antes de lo previsto, evitando un reinicio forzado real. Puede parecer una táctica bastante simple, pero su alcance en escenarios reales aún está por verse.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad