Un reciente reporte de seguridad presentado por los investigadores de Cisco Talos señala la detección de una campaña de hacking basada en el uso de una nueva versión del troyano Neurevt con el fin de comprometer los sistemas de atacar a los clientes de instituciones financieras en México.

Esta nueva versión del malware fue detectada recientemente e incluye nuevas capacidades, incluyendo características de spyware y backdoor. Usando la nueva iteración de Neurevt, los actores de amenazas pueden acceder a los sistemas afectados y alterar las configuraciones para evitar la detección y comenzar a recopilar la información confidencial del usuario objetivo.

Acorde a los investigadores, una vez instalado en el sistema vulnerable el troyano bancario tratará de recolectar los tokens almacenados en el dispositivo, enfocándose especialmente en el robo de credenciales de acceso a plataformas de banca en línea. Además, el troyano puede tomar capturas de pantalla y conectarse con los servidores C&C de los atacantes para enviar la información comprometida.

Según reportes extraoficiales, el malware está comprometiendo las cuentas de clientes en instituciones financieras como Bancomer, Santander, Inbursa y Banorte, llegando a las potenciales víctimas a través de complejas campañas de phishing e ingeniería social. Se espera que las compañías afectadas notifiquen a sus clientes en los próximos días.

Método de ataque

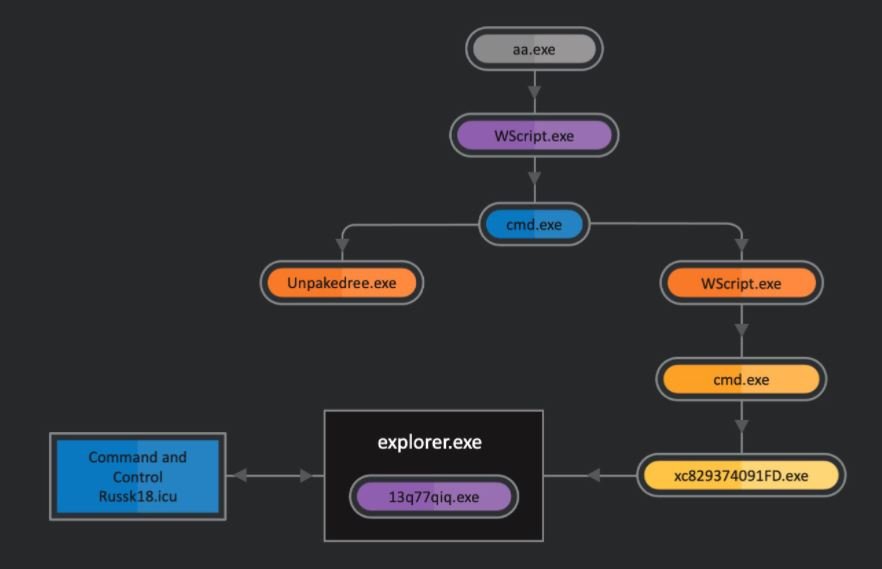

Al parecer, tono inicia mediante el envío de un comando de PowerShell oculto en algún archivo engañoso. Este comando tiene como fin colocar los scripts y archivos ejecutables en una carpeta específica del sistema objetivo.

Los investigadores señalan que no pudieron localizar la fuente del comando de PowerShell, aunque teorizan que este recurso está adjunto a un documento de Microsoft Office o código JavaScript. De cualquier forma, los actores de amenazas deberán evadir la política de ejecución de PowerShell del endpoint comprometido y crea un nuevo objeto de cliente web de Google Chrome para conectarse a un dominio malicioso (saltoune.xyz) y descargar un ejecutable adicional.

El dominio malicioso identificado por los hackers fue creado a finales de junio y registrado en NameCheap, una empresa de hosting web con sede en Islandia. La dirección IP asociada a este dominio (162.213.251.176) ha sido identificada como maliciosa por cinco proveedores de seguridad diferentes, según muestran los registros de VirusTotal.

La investigación señala que la carga útil eliminada termina en una ubicación legítima del sistema de archivos, elevando los privilegios de los atacantes al robar información del token de servicio. La carga útil ejecuta las siguientes etapas de ataque, instalando los procedimientos de enlace para registrar el teclado del usuario objetivo y la interacción del mouse en la pantalla. Además, Neurevt detecta el entorno virtualizado y depurador, deshabilita el firewall y modifica la configuración del proxy de Internet En el sistema afectado para evadir las detecciones y cualquier otro mecanismo de seguridad.

Este troyano usa Namespace para habilitar la comunicación con el C&C a través del navegador web empleando un servidor Nginx para la exfiltración de los datos comprometidos: “El método de backdoor HTTP es usado colocando la información de la máquina comprometida en la sección de datos HTTP POST a los dominios eussk18.icu y moscow13.at“, señalan los expertos.

Otras funciones de este malware incluyen enumeración de los controladores del sistema, recopilación de datos sobre el sistema, detalles de ubicación y del disco duro.

Medidas de seguridad

Los expertos recomiendan a las instituciones comprometidas y a sus respectivos clientes mantener sus sistemas y soluciones de seguridad actualizadas a las más recientes versiones disponibles, además de implementar mecanismos de seguridad adicionales como la autenticación multifactor. Además, se recomienda a los administradores de sistemas fomentar la implementación de controles de acceso basados en roles en la red para el uso de herramientas con privilegios de administrador, el bloqueo de direcciones IP maliciosas y dominios sospechosos de actividad ilegal.

Por su parte, los usuarios pueden comenzar a adoptar mecanismos de seguridad como motores de análisis antivirus y restricciones básicas en el sistema, como el bloqueo de la ejecución automática de scripts en el navegador web, ya que esta es una de las principales variantes de ataque en la actualidad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad