Especialistas en hacking ético de la firma de seguridad ESET reportan la aparición de un nuevo troyano bancario en múltiples lugares de América Latina. Identificado como Mispadu, este programa malicioso emplea anuncios falsos de McDonald’s para engañar a las víctimas a través de páginas web y plataformas de redes sociales, principalmente Facebook.

Además de publicidad maliciosa, también es posible encontrar este malware en una extensión maliciosa de Google Chrome empleada por los operadores de la campaña para el robo de credenciales e información bancaria.

En su informe, los especialistas afirman que la mayor actividad de Mispadu ha sido registrada en Brasil y México; escrito en Delphi, este troyano infecta a las víctimas de un modo similar a otras variantes de malware, desplegando ventanas emergentes de contenido malicioso para tratar de obtener información confidencial, principalmente detalles financieros.

Además, Mispadu cuenta con una función de backdoor que le permite tomar capturas de pantalla, simular clics e incluso tomar registros de las pulsaciones del teclado. El troyano también cuenta con un módulo de actualización mediante un archivo Visual Basic Script (VBS) descargable y ejecutable de forma automática.

Empleando Mispadu, los actores de amenaza recopilan múltiples detalles sobre las víctimas, incluyendo:

- Versión del sistema operativo

- Nombre del dispositivo

- Lista de herramientas de seguridad instaladas en el sistema objetivo

- En el caso de Brasil, el troyano verifica si el dispositivo tiene instalada Diebold Varsovia GAS Tech, una popular app usada para controlar el acceso a servicios de banca en línea

En cuanto a la distribución de Mispadu, los expertos en hacking ético mencionan que existen dos principales métodos: el spam y la publicidad maliciosa (también conocida como malvertising). Los especialistas afirman que el malvertising no suele ser un método de distribución de troyanos bancarios muy común.

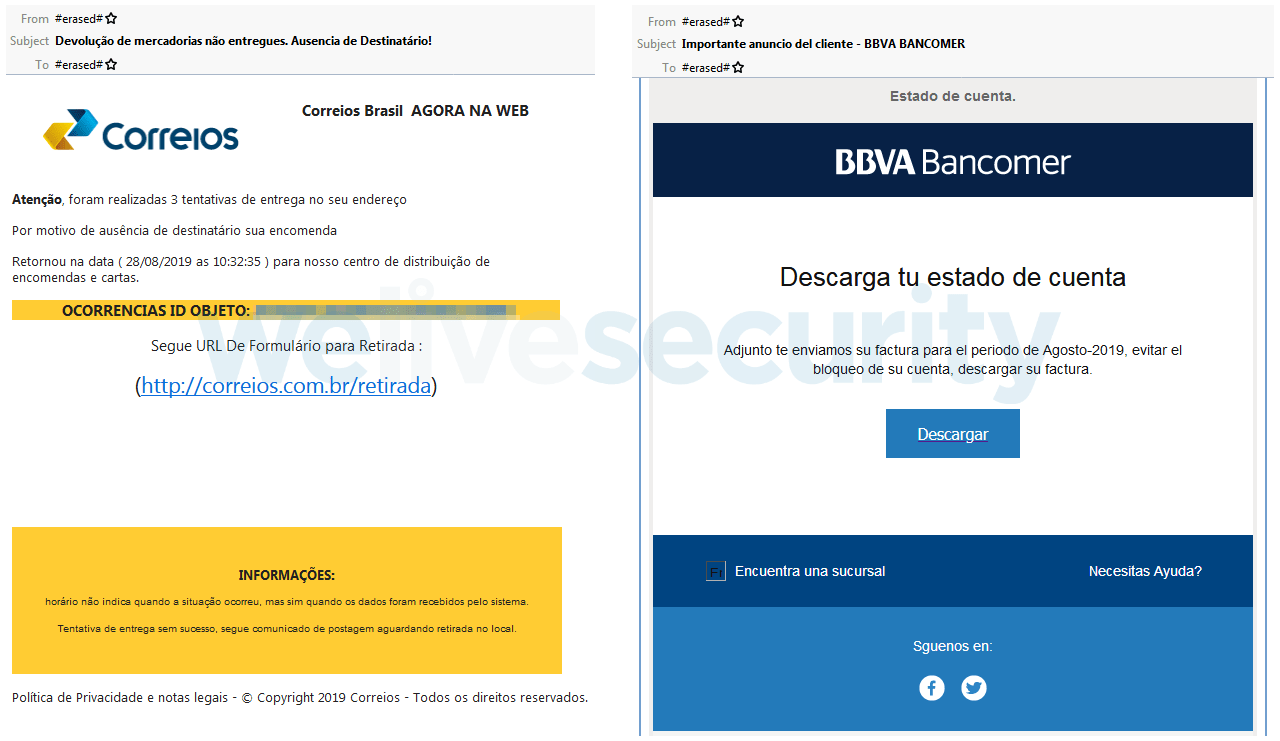

En el ejemplo siguiente, se muestran dos diferentes emails de phishing utilizados por los operadores de Mispadu, dirigidos a habitantes de Brasil y México.

FUENTE: ESET

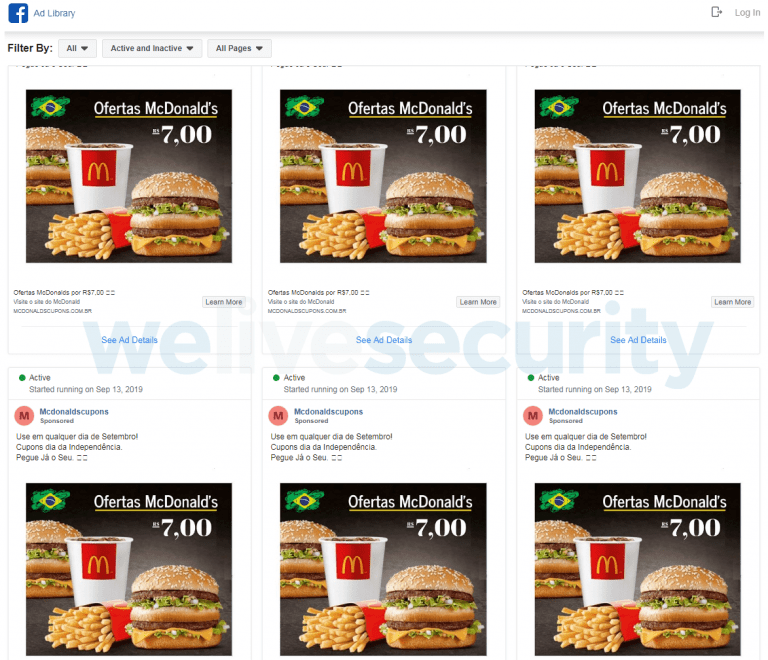

Otro de los vectores de ataque es la colocación de publicidad pagada en Facebook; en este caso, los atacantes decidieron usar anuncios falsos de cupones de descuento para McDonald’s. Al interactuar con esta falsa publicidad, la víctima es redirigida a una página web desde donde se le sugiere hacer clic en el botón “Generar cupón”, lo que iniciará la descarga de un archivo ZIP que incluye el instalador MSI.

FUENTE: ESET

Acorde a los expertos en hacking ético, cuando la víctima ejecuta el instalador, inicia una cadena de tres secuencias de comandos:

- El primer script descifra y ejecuta el siguiente script

- El segundo script recupera el tercer script para su ejecución

- El tercer script verifica algunos datos del dispositivo infectado para identificar el país donde reside la víctima para después configurar la persistencia, creando un enlace en la carpeta de inicio y ejecutando un inyector que localizará el troyano para su descifrado y ejecución

Acorde a los especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), Mispadu extrae información escaneando el contenido del portapapeles del dispositivo infectado, incluso se ha detectado que el troyano es capaz de identificar carteras de criptomoneda usadas por la víctima para después reemplazarlas con una dirección controlada por los hackers, aunque este no es el principal medio de ganancias para los criminales.

Por seguridad se recomienda a los usuarios identificar cualquier posible mensaje malicioso recibido por email, además de nunca hacer clic en un enlace adjunto, así como ignorar cualquier anuncio en línea que prometa cosas gratis o que simplemente parezca demasiado bueno para ser verdad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad