Especialistas en ciberseguridad de AT&T Alien Labs reportan la detección de una variante de malware de Internet de las Cosas (IoT) dirigido a sistemas de gestión de contenido (CMS), servidores web y dispositivos Android. Este malware habría sido desarrollado por el grupo de hacking Keksec, formado en 2016 y que integra diversas botnets.

El malware, identificado como EnemyBot, apunta contra servicios como VMware Workspace ONE, Adobe ColdFusion y WordPress, así como algunos dispositivos IoT y Android. EnemyBot se ha desplegado a una velocidad asombrosa gracias a la explotación de algunas vulnerabilidades.

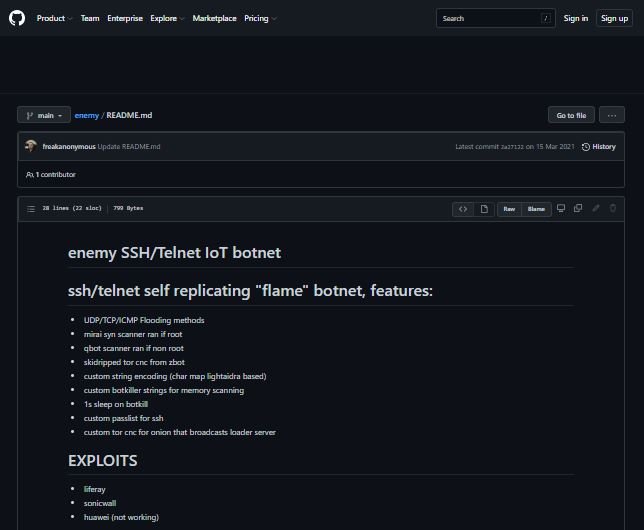

Este nuevo software malicioso fue desarrollado a partir del código fuente utilizado por otras botnets, incluyendo a Mirai, Qbot y Zbot. Los hackers usan EnemyBot para apuntar contra sistemas Linux y dispositivos IoT.

Una mirada más cercana

Según el reporte, el malware se divide en cuatro secciones principales:

- Un script de Python ‘cc7.py’, usado para descargar todas las dependencias y compilar el malware en diferentes arquitecturas de sistema operativo (x86, ARM, macOS, OpenBSD, PowerPC, MIPS). Después de la compilación, se crea un archivo por lotes “update.sh” para la propagación del malware

- El código fuente principal, que incluye todas las funciones de EnemyBot, e incorpora el código fuente de las otras botnets

- Un segmento de ofuscación “hide.c” que se compila y ejecuta manualmente para codificar/decodificar las cadenas de malware

- Un componente de comando y control (C&C) para recibir acciones vitales y cargas útiles de los hackers

El malware también cuenta con una función para el escaneo de direcciones IP vulnerables y una función “adb_infect”, que abusa de la función Android Debug Bridge para el compromiso de dispositivos móviles.

Entre las fallas explotadas en esta campaña destacan:

- CVE-2021-44228 y CVE-2021-45046, también conocidas como Log4Shell

- CVE-2022-1388, vulnerabilidad en dispositivos F5 BIG IP

- CVE-2022-25075, falla en los routers TOTOLink A3000RU

- CVE-2021-35064, falla en Kramer VIAWare

Si bien los investigadores creen que esta campaña está en fases iniciales, la constante actualización que recibe el malware y la posibilidad de explotar múltiples vulnerabilidades permitiría a los hackers desplegar campañas masivas en el futuro cercano.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad