A lo largo del curso de la investigación de los investigadores, se descubrió que un total de veinte campañas distintas de spam se habían dirigido contra los países de Chile, México, Perú y Portugal. El robo de credenciales fue el objetivo principal de estos esfuerzos, que se dirigieron especialmente a la banca en línea, las escuelas, las agencias gubernamentales, las redes sociales, los juegos, el comercio electrónico, los repositorios públicos y las cuentas de correo electrónico de Outlook. En algunos de los incidentes, los ciberdelincuentes crearon sitios web falsos para la víctima, como ventanas para la banca en línea. Los perpetradores del ataque primero intentaron infectar a sus víctimas engañándolas para que abrieran una variedad de facturas falsas usando páginas HTML o archivos PDF protegidos con contraseña.

El número total de sitios web gubernamentales a los que accedían las víctimas cuando sus credenciales se vieron comprometidas es el siguiente:

Chile: 105

México: 431

Perú: 265

La siguiente es una lista de sitios web de banca en línea en América Latina que las víctimas estaban usando cuando sus credenciales fueron comprometidas y posteriormente robadas:

En estas campañas se utilizaron estrategias, tácticas y procesos conocidos como TTP que son similares al troyano bancario conocido como Mispadu.

ESET descubrió el malware conocido como Mispadu alrededor de 2019; se sabe que se dirige a naciones de América del Sur a través de spam y actividades publicitarias maliciosas. Debido al modo de operación de malware como servicio del grupo, así como al alto nivel de actividad que muestra en el área, es vital vigilar esta organización. Como consecuencia de esto, la pandilla ha estado lanzando continuamente nuevos tipos de operaciones. Estas campañas presentan muchos niveles de ofuscación, así como nuevas metodologías, lo que dificulta la protección adecuada de los sistemas contra la amenaza.

Comprometer sitios web genuinos y usarlos como servidores de comando y control con el fin de promover la propagación de malware es una de sus técnicas principales. Lo logran buscando sitios web que utilicen versiones desactualizadas de sistemas de administración de contenido, como WordPress, y comprometiendo esos sitios web. A partir de ese momento, aprovechan estos sitios web para propagar malware de forma personalizada. Por ejemplo, pueden filtrar los países que no desean infectar, colocar diferentes tipos de malware según el país que se está infectando e incluso implementar una RAT maliciosa (herramienta de administración remota) única en su tipo cuando detectar un dispositivo interesante, como una computadora perteneciente a un empleado de un banco.

A lo largo de estas campañas, la pandilla no considerará una víctima si el idioma del sistema de esa persona es alguno de los siguientes:

Español España

Inglés Estados Unidos de América

Portugués – Brasil

Dado que los ciberdelincuentes han automatizado un método para producir cargas útiles, pueden distribuir rápidamente nuevos tipos de malware. Como resultado, pueden ampliar sus operaciones y ejecutar muchas campañas simultáneamente.

Según los hallazgos de la investigación del malware, es evidente que la pandilla tiene un conocimiento profundo de las principales instituciones financieras y bancos ubicados dentro de las naciones latinoamericanas bajo ataque. El uso de varios términos en español en su malware proporciona evidencia de que algunos de los programadores pueden ser de ascendencia latina; más precisamente, la jerga que se usó en los comentarios evidencia que algunos de los programadores pueden ser de Chile.

Los investigadores encontraron numerosas estrategias adicionales que se incorporaron en este enorme brote, lo que permitió a los ciberdelincuentes acceder a cientos de credenciales diferentes. .

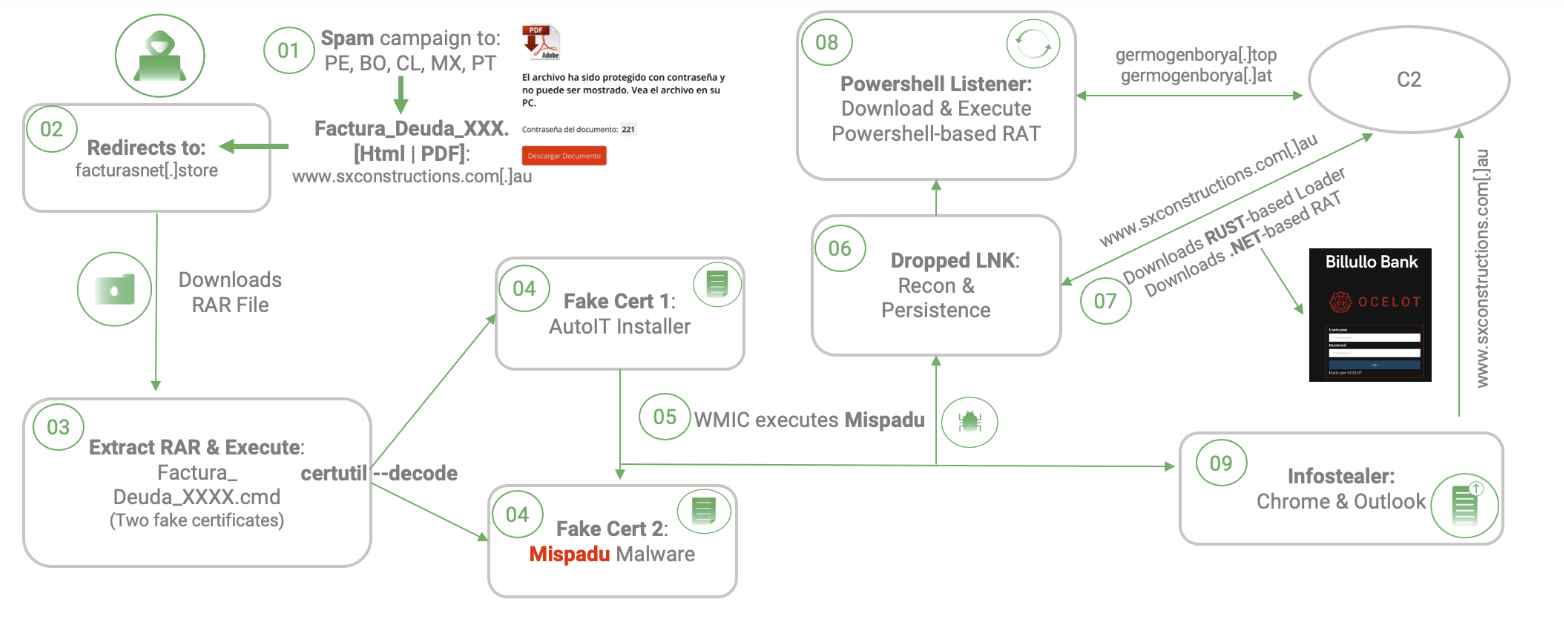

Su método de infección de múltiples etapas divide las tácticas peligrosas en sus partes constituyentes, lo que hace que sea más difícil de detectar. La siguiente figura proporciona una representación visual de esta táctica:

Para que sea más difícil de detectar, los ciberdelincuentes incrustan malware dentro de certificados falsos. Luego utilizan una herramienta de Windows autorizada llamada “certutil” de manera inapropiada para decodificar y ejecutar el malware bancario.

Aunque las campañas de Mispadu lograron comprometer a miles de usuarios, la tasa de infección de los usuarios corporativos (que normalmente tienen un antivirus y un EDR/XDR) sigue siendo relativamente baja. Esto se debe a que los usuarios corporativos generalmente cuentan con estas dos medidas de seguridad.

Sin embargo, las empresas deben operar bajo el supuesto de que en algún momento en un futuro no muy lejano, uno de sus empleados se verá comprometido. Como resultado, deben diseñar un plan que ayude a reducir la cantidad de tiempo que lleva detectar y responder a las amenazas de seguridad, al tiempo que mejora las capacidades de monitoreo, detección y respuesta del SOC.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad