Los expertos de Google Threat Analysis Group, especializados en la investigación de campañas de hacking estatal, fraude electrónico y desinformación, reportan la detección de una nueva técnica de evasión empleada por actores de amenazas con el fin de evadir la detección en campañas de fraude financiero.

Acorde a los expertos, este grupo de hacking logró crear firmas de código maliciosas que Windows identifica como válidas pero que no pueden ser decodificadas o verificadas por OpenSSL, lo que permitiría a los atacantes evadir las reglas de detección.

Un actor de amenazas podría ocultar su identidad en firmas sin afectar su integridad, logrando evadir la detección por periodos prolongados, extendiendo al máximo posible la existencia de la vida útil de sus certificados maliciosos y brindando la oportunidad de expandir la amenaza a más sistemas.

Esta técnica parece depender de OpenSUpdater, una variante de software no deseado que viola las políticas de Google y puede resultar perjudicial para los usuarios debido a que puede ser usado para instalar software potencialmente malicioso. Los actores detrás de OpenSUpdater tratan de infectar a tantos usuarios como sea posible, apuntando principalmente contra usuarios en E.U. que recurren a sitios web para la descarga de videojuegos crackeados y otras muestras de software pirateado.

Por lo general, las muestras de OpenSUpdater están firmadas con el mismo certificado de firma de código proveniente de una autoridad de certificación legítima. En cuanto a esta campaña, las muestras de OpenSUpdater detectadas llevan una firma no válida como un método de evadir la detección.

La firma en estas muestras fue editada de manera que un marcador End of Content (EOC) reemplaza una etiqueta NULL para el elemento ‘parameters’ del SignatureAlgorithm que firma el certificado leaf X.509. Los marcadores EOC terminan codificaciones de longitud indefinida, pero en este caso se utiliza una EOC dentro de una codificación de longitud definida (l = 13).

Los productos de seguridad que utilizan OpenSSL para extraer la información de la firma rechazan la codificación por no ser válida. Para un analizador que permita estas codificaciones, la firma digital del binario parecerá legítima y válida; al parecer esta es la primera vez que los investigadores detectan un grupo de hacking utilizando esta técnica para evadir la detección y al mismo tiempo preservar una firma digital válida en archivos PE.

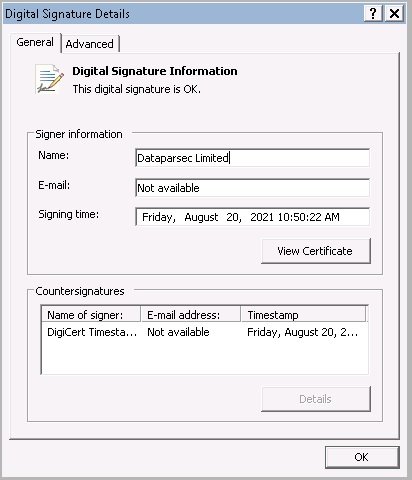

En la siguiente imagen, puede verse que el sistema operativo Windows identifica esta firma como válida, completando así el ataque. Este problema de seguridad ya ha sido reportado a Microsoft.

Después de la detección de esta actividad, los autores de OpenSUpdater han probado otras variaciones de codificaciones no válidas con el fin de evadir las posibles medidas de seguridad y poder evadir la detección.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad