Especialistas en ciberseguridad reportan la detección de una nueva botnet capaz de utilizar hasta 30 exploits diferentes y que al parecer solo ataca enrutadores y otros dispositivos de Internet de las Cosas (IoT). Identificada como BotenaGo, esta implementación maliciosa fue escrita en Golang, una tendencia en aumento aparentemente gracias a la dificultad que implica identificar código malicioso en este lenguaje de programación.

Como mencionan los investigadores, esta botnet cuenta con un total de 33 exploits, esto con el fin de abarcar todas las posibles implementaciones IoT, incluyendo módems, unidades de almacenamiento anclado a la red (NAS), enrutadores y otros dispositivos.

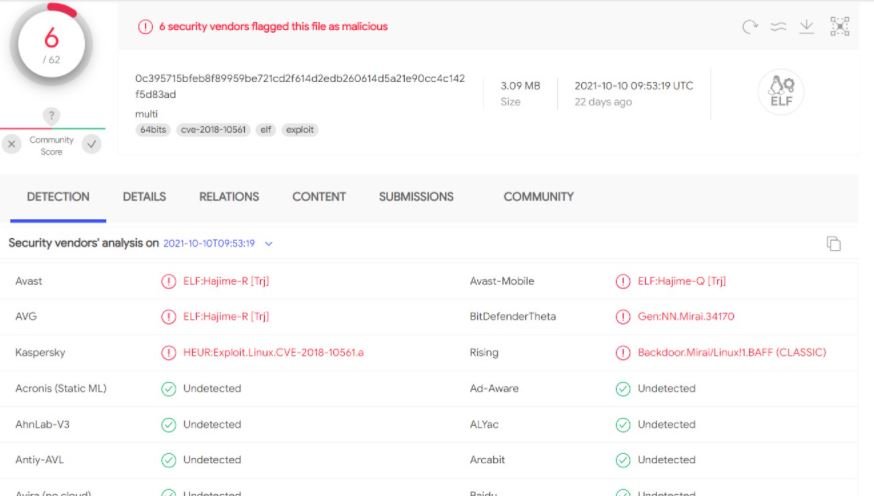

Un análisis del malware en VirusTotal señala que solo 6 motores antivirus pudieron identificar la carga maliciosa, mientras que otros pocos confunden este malware con el utilizado por los hackers de la botnet Mirai.

BotenaGo es capaz de explotar decenas de vulnerabilidades, incluyendo:

- CVE-2015-2051, CVE-2020-9377 y CVE-2016-11021, que residen en enrutadores D-Link

- CVE-2016-1555, CVE-2017-6077, CVE-2016-6277 y CVE-2017-6334, encontradas en dispositivos Netgear

- CVE-2017-18368 y CVE-2020-9054, encontradas en enrutadores y equipos NAS de Zyxel

- CVE-2019-19824, en enrutadores basados en el SDK de Realtek

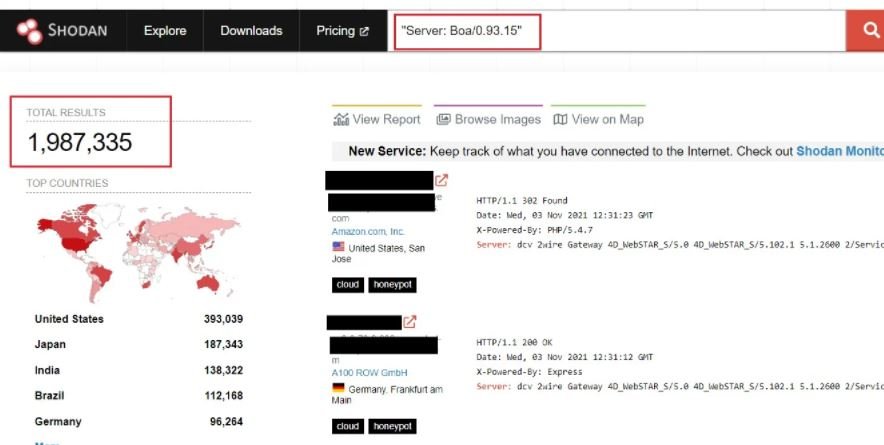

Un equipo proveniente de AT&T pudo analizar una muestra del malware de esta botnet, descubriendo que se dirige a millones de dispositivos con funciones vulnerables a estas fallas. Un ejemplo dado es la cadena de búsqueda de Boa, que es un servidor web de código abierto descontinuado que se usa en aplicaciones integradas y que todavía devuelve casi dos millones de dispositivos conectados a Internet al buscar en Shodan.

Una vez que el malware logra acceder al dispositivo objetivo, comenzará la ejecución de comandos de shell remotos para su agregación a BotenaGo. Según el dispositivo al que se dirija, el malware utiliza diferentes enlaces para obtener la carga útil requerida.

Los investigadores no pudieron encontrar una carga útil para su análisis, además de que fue imposible encontrar una comunicación C&C activa entre BotenaGo y un servidor malicioso. Ante esto, los expertos encontraron tres posibles explicaciones:

- BotenaGo es solo un módulo de una campaña infecciosa de múltiples etapas, por lo que este malware no administra sus comunicaciones

- BotenaGo es una nueva herramienta utilizada por los operadores de la botnet masiva Mirai en ciertas máquinas

- El malware aún no está listo para operar, y solo se han detectado muestras de una variante no finalizada

Las capacidades de esta botnet podrían poner a temblar a cualquier administrador de sistemas, la buena noticia es que al haber sido detectada una versión aparentemente incompleta, la comunidad de la ciberseguridad podrá permanecer alerta ante cualquier intento de infección, limitando su alcance.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad