La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), en colaboración con la Agencia de Seguridad Nacional (NSA), la Oficina Federal de Investigaciones (FBI) y socios internacionales, ha emitido una advertencia crítica sobre las actividades de la República Popular China (RPC). ciberactores patrocinados por el estado. Estos actores, identificados bajo el apodo de Volt Typhoon, entre otros, han estado implicados en sofisticadas operaciones cibernéticas destinadas a preposicionarse dentro de las redes de TI de la infraestructura crítica de Estados Unidos. Este posicionamiento estratégico se evalúa como preparación para posibles ciberataques disruptivos o destructivos en el contexto de una escalada de tensiones geopolíticas o conflictos con Estados Unidos.

LOS ACTORES DE LA AMENAZA: VOLT TYPHOON

Volt Typhoon se ha infiltrado con éxito en las redes de sectores de infraestructura críticos, incluidos los de comunicaciones, energía, sistemas de transporte y sistemas de agua y aguas residuales, en todo el territorio continental de Estados Unidos y sus territorios. La elección de objetivos y patrones operativos por parte de los actores difiere del ciberespionaje convencional, lo que indica una clara intención de permitir la interrupción de las funciones de la tecnología operativa (OT).

TÁCTICAS, TÉCNICAS Y PROCEDIMIENTOS (TTP)

Las operaciones de Volt Typhoon se caracterizan por el uso de técnicas de “Living of the land” ( LOTL ), aprovechar cuentas válidas y mantener una seguridad operativa sólida para garantizar una persistencia no detectada a largo plazo dentro de entornos comprometidos. Los actores realizan un reconocimiento exhaustivo para adaptar sus TTP al entorno de la víctima y se ha observado que mantienen el acceso a algunos entornos de TI durante al menos cinco años.

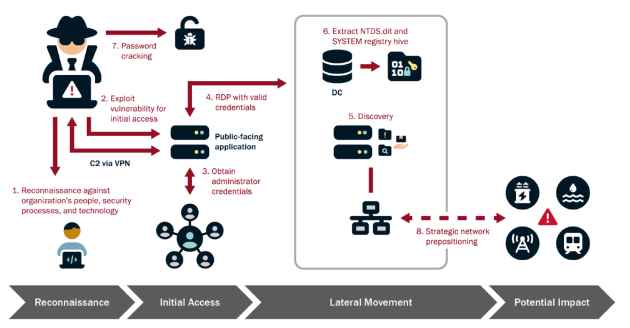

Las etapas clave de la actividad de Volt Typhoon incluyen:

- Reconocimiento : Las operaciones de Volt Typhoon comienzan con un reconocimiento meticuloso, recopilando inteligencia detallada sobre las organizaciones objetivo. Esta fase es fundamental para comprender la arquitectura de la red, las medidas de seguridad, los comportamientos típicos de los usuarios e identificar al personal clave de TI y de la red. Los actores utilizan varios métodos de reconocimiento, incluidas búsquedas web en sitios propiedad de las víctimas y aprovechando motores de búsqueda como FOFA, Shodan y Censys para encontrar infraestructura expuesta. Esta extensa recopilación de inteligencia previa al compromiso está diseñada para mejorar su seguridad operativa y garantizar una penetración y persistencia exitosas dentro del entorno objetivo.

- Acceso inicial : Obtener acceso inicial a la red de TI es un paso fundamental en las operaciones de Volt Typhoon. Los actores suelen explotar vulnerabilidades conocidas o de día cero en dispositivos de red públicos, como enrutadores, VPN y firewalls. El uso de código de explotación disponible públicamente para vulnerabilidades conocidas es frecuente, pero los actores también son expertos en descubrir y explotar vulnerabilidades de día cero. Este enfoque les permite establecer un punto de apoyo dentro de la red, desde el cual pueden lanzar nuevas actividades de intrusión.

- Acceso a credenciales y escalada de privilegios : una vez dentro de la red, Volt Typhoon pretende obtener credenciales de administrador, a menudo explotando vulnerabilidades de escalada de privilegios en el sistema operativo o los servicios de red. En algunos casos, las credenciales se obtienen a partir de información almacenada de forma insegura en un dispositivo de red público. Con estas credenciales, los actores pueden moverse lateralmente dentro de la red, accediendo a sistemas y datos críticos.

- Movimiento lateral : utilizando credenciales de administrador válidas, Volt Typhoon se mueve lateralmente al controlador de dominio y otros dispositivos críticos a través de servicios de acceso remoto como el Protocolo de escritorio remoto (RDP). Este paso es crucial para ampliar su acceso dentro de la red y posicionarse para una mayor explotación e interrupción.

- Descubrimiento : Después del compromiso, Volt Typhoon lleva a cabo actividades de descubrimiento dentro de la red de la víctima, aprovechando los binarios de Living Off the Land (LOTL) para sigilo. Esto incluye el uso de PowerShell para realizar consultas específicas en los registros de eventos de Windows, centrándose en usuarios y períodos específicos. Estas consultas facilitan la extracción discreta de registros de eventos de seguridad, lo que permite a los actores recopilar información crítica y minimizar la detección.

- Compromiso de dominio : Lograr un compromiso de dominio completo es un objetivo clave para Volt Typhoon. Los actores emplean con frecuencia el Servicio de instantáneas de volumen (VSS) para acceder al

NTDS.ditarchivo desde el controlador de dominio. Este archivo contiene datos críticos de Active Directory, incluidas cuentas de usuario y contraseñas (en formato hash), que pueden aprovecharse para una mayor explotación. - Persistencia : Volt Typhoon depende de credenciales válidas para la persistencia dentro del entorno comprometido. Este enfoque les permite mantener un acceso no descubierto a largo plazo a la red, lo que les permite volver a dirigirse a las mismas organizaciones durante períodos prolongados.

- Evasión de defensa : la sólida seguridad operativa de los actores es evidente en su uso principal de técnicas LOTL para la evasión de defensa. Al camuflar su actividad maliciosa con el comportamiento típico del sistema y de la red, pueden eludir capacidades simplistas de seguridad de endpoints. Además, los actores de Volt Typhoon ocultan su malware y eliminan registros específicos para ocultar sus acciones dentro del entorno comprometido.

MITIGACIÓN Y RECOMENDACIONES

El aviso insta a las organizaciones de infraestructura crítica a aplicar las mitigaciones recomendadas y buscar activamente actividades maliciosas similares. Estas medidas están destinadas principalmente a administradores de TI y OT e incluyen la actualización a los últimos parches de seguridad, la mejora de las capacidades de monitoreo y detección y la aplicación de mejores prácticas para la gestión de identidades y accesos.

IMPLICACIONES INTERNACIONALES

Si bien la amenaza directa a la infraestructura crítica de Canadá por parte de actores patrocinados por el Estado de la RPC se considera menor que la de los EE. UU., la naturaleza interconectada de la infraestructura crítica significa que las interrupciones en los EE. UU. podrían tener efectos en cascada en Canadá y potencialmente en otras naciones aliadas. La infraestructura crítica de Australia y Nueva Zelanda también se considera vulnerable a actividades similares por parte de actores patrocinados por el estado de la República Popular China.

El aviso de CISA, NSA y FBI, con el apoyo de agencias internacionales de ciberseguridad, destaca la amenaza sofisticada y persistente que representan los ciberactores patrocinados por el estado de la República Popular China para la infraestructura crítica de Estados Unidos. El análisis detallado de las actividades de Volt Typhoon subraya la necesidad de vigilancia, medidas de seguridad proactivas y cooperación internacional para mitigar los riesgos de ataques cibernéticos disruptivos o destructivos contra sectores de infraestructura críticos.

Para las organizaciones dentro de los sectores objetivo, el cumplimiento de las mitigaciones recomendadas y el compromiso con las autoridades de ciberseguridad para la respuesta y notificación de incidentes es crucial. A medida que las tensiones geopolíticas continúan influyendo en el panorama de las ciberamenazas, la resiliencia de la infraestructura crítica contra las ciberamenazas patrocinadas por el Estado sigue siendo una máxima prioridad para la seguridad nacional.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad