Las técnicas de Living-off-the-land (LotL) en los ciberataques se refieren al uso de herramientas nativas legítimas ya presentes en el sistema objetivo para llevar a cabo actividades maliciosas. Este enfoque es particularmente sigiloso porque aprovecha herramientas y procesos que normalmente son confiables y, por lo tanto, es menos probable que generen alarmas. En el contexto de la tecnología operativa (OT) o los sistemas de control industrial (ICS), estos ataques pueden ser especialmente peligrosos debido a la naturaleza crítica de los sistemas involucrados. Así es como podría funcionar un ataque de este tipo, con ejemplos:

1. ACCESO INICIAL

- Ejemplo : se envía un correo electrónico de phishing a un empleado en el entorno OT/ICS. El correo electrónico contiene un documento aparentemente inofensivo que, cuando se abre, ejecuta un script de PowerShell (una herramienta nativa de Windows) para crear una puerta trasera.

2. MOVIMIENTO LATERAL

- Ejemplo : una vez dentro de la red, los atacantes pueden utilizar herramientas legítimas de administración del sistema, como el Instrumental de administración de Windows (WMI) o el Protocolo de escritorio remoto (RDP) para moverse lateralmente a través de la red, en busca de componentes críticos de OT/ICS.

3. ELEVACIÓN DE PRIVILEGIOS

- Ejemplo : los atacantes pueden usar herramientas integradas como Netstat para identificar el software de seguridad o la configuración del firewall y luego usar otros scripts o comandos nativos para desactivar estas defensas o elevar sus privilegios de acceso dentro del sistema.

4. DESCUBRIMIENTO Y RECOPILACIÓN DE INFORMACIÓN

- Ejemplo : herramientas como Tasklist o Systeminfo (nativas de Windows) se utilizan para recopilar información sobre el sistema, como procesos en ejecución, software instalado o configuraciones de red relevantes para el entorno OT/ICS.

5. EXPLOTACIÓN Y MANIPULACIÓN

- Ejemplo : en un entorno ICS, los atacantes pueden utilizar protocolos de comunicación industriales estándar como Modbus o DNP3 (que son legítimos y esenciales para las operaciones normales) para enviar comandos maliciosos a los sistemas de control, lo que podría alterar procesos físicos como la generación de energía o el tratamiento del agua.

6. PERSISTENCIA Y EXFILTRACIÓN

- Ejemplo : los atacantes podrían utilizar herramientas de transferencia de datos estándar como FTP o incluso BITS (Servicio de transferencia inteligente en segundo plano) de Windows para filtrar datos robados o mantener la persistencia actualizando periódicamente el malware o descargando herramientas adicionales.

7. LIMPIEZA

- Ejemplo : para borrar sus huellas, los atacantes pueden utilizar herramientas de limpieza nativas o scripts para eliminar registros o cualquier evidencia de sus actividades, lo que dificulta mucho la detección y el análisis forense.

A finales de 2022, se produjo un importante incidente ciberfísico en Ucrania, atribuido al actor de amenazas Sandworm vinculado a Rusia. Este evento tuvo como objetivo la infraestructura crítica de Ucrania y utilizó una estrategia de ciberataque de múltiples eventos, incorporando técnicas innovadoras para impactar los sistemas de control industrial (ICS) y la tecnología operativa (OT). El actor de Sandworm empleó técnicas de vida de la tierra (LotL) de nivel OT, lo que probablemente provocó que se dispararan los disyuntores de una subestación y provocara un corte de energía no planificado . Esta interrupción coincidió con ataques masivos con misiles en la infraestructura crítica de Ucrania. Además, Sandworm ejecutó un segundo evento disruptivo al implementar una nueva variante del malware CADDYWIPER en el entorno de TI de la víctima.

Este ataque ejemplifica los últimos avances en las capacidades de ataque ciberfísico de Rusia, particularmente visibles desde la invasión rusa de Ucrania. Las técnicas utilizadas indican un arsenal ofensivo de OT maduro, capaz de identificar nuevos vectores de amenazas de OT, desarrollar nuevas capacidades y aprovechar varios tipos de infraestructura de OT para ataques. La utilización de técnicas LotL probablemente redujo el tiempo y los recursos necesarios para el ataque ciberfísico. Aunque el punto de intrusión inicial sigue sin determinarse, el rápido desarrollo del componente OT de este ataque sugiere la capacidad del actor para crear rápidamente capacidades similares contra otros sistemas OT a nivel mundial.

Sandworm, activo desde al menos 2009, es un actor de amenazas versátil que lleva a cabo operaciones de espionaje, influencia y ataque, principalmente apoyando a la Dirección Principal de Inteligencia de Rusia (GRU). El enfoque principal del grupo ha sido Ucrania, donde ha orquestado ataques disruptivos y destructivos utilizando malware de limpieza, especialmente durante la nueva invasión de Rusia en 2022. Sin embargo, las actividades de Sandworm se extienden a nivel mundial, lo que subraya las amplias ambiciones e intereses del ejército ruso en varias regiones. La actividad de amenazas global del grupo y las novedosas capacidades de OT requieren medidas proactivas por parte de los propietarios de activos de OT para mitigar los riesgos potenciales.

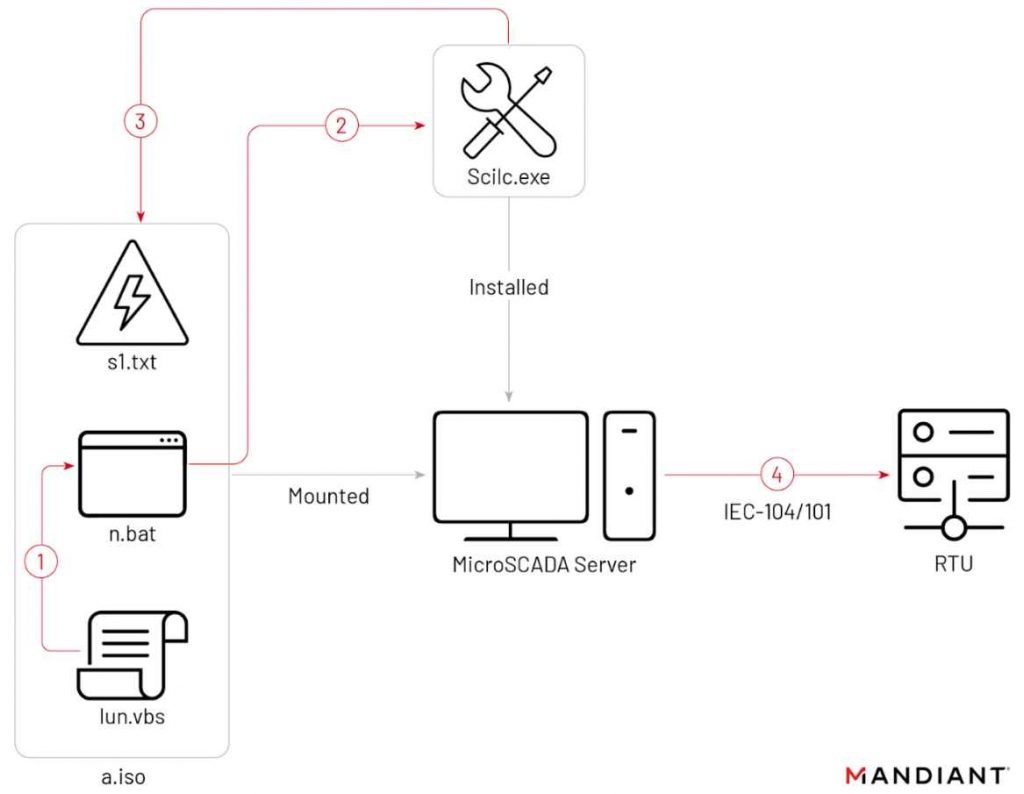

Según la investigación de Mandiant, la intrusión de 2022 comenzó o antes de junio de 2022 y culminó con dos eventos disruptivos el 10 y 12 de octubre. Sandworm accedió al entorno OT a través de un hipervisor que albergaba una instancia de gestión SCADA para una subestación, lo que podría tener acceso al sistema SCADA durante hasta a tres meses. El 10 de octubre, Sandworm utilizó una imagen de disco óptico (ISO), “a.iso”, para ejecutar un binario MicroSCADA nativo, probablemente para comandos de control maliciosos para apagar subestaciones. Los atacantes ingresaron al sistema de tecnología operativa (OT) a través de una pieza clave de software (un hipervisor) que administraba el sistema de control (SCADA) de una subestación eléctrica. Esto significa que tenían acceso al sistema que controla el funcionamiento de la subestación eléctrica. Hasta tres meses podrían haber estado dentro de este sistema sin ser detectados. El 10 de octubre, utilizaron un archivo especial (una imagen ISO llamada “a.iso”) para ejecutar un comando en el sistema de control que probablemente tenía como objetivo apagar las subestaciones eléctricas.

Este caso subraya la naturaleza cambiante de las amenazas cibernéticas, particularmente en sectores de infraestructura crítica. La creciente sofisticación y el rápido desarrollo de este tipo de ataques resaltan la necesidad de mejorar las medidas de ciberseguridad, el monitoreo continuo y la preparación contra amenazas cibernéticas novedosas y complejas en entornos OT e ICS.

En entornos OT/ICS, estos ataques LotL son particularmente preocupantes porque:

- Son más difíciles de detectar debido al uso de herramientas legítimas.

- Puede causar daños físicos y operativos importantes.

- Puede eludir las medidas de seguridad tradicionales que no tienen en cuenta el uso malicioso de herramientas nativas.

Defenderse contra tales ataques requiere una combinación de prácticas sólidas de ciberseguridad, incluida la capacitación de los empleados, la segmentación de la red, el monitoreo constante de comportamientos anómalos y la actualización y parcheo periódicos de todos los sistemas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad