Especialistas en ciberseguridad reportan que un hacker o grupo de hackers ha estado agregando servidores maliciosos a la red Tor con el fin de interceptar tráfico y realizar una variante de ataque SSL apuntando contra usuarios que visitan frecuentemente sitios web relacionados con criptomonedas. Estos ataques comenzaron a inicios de 2020 y consisten en agregar servidores a la red Tor para marcarlos como “relays de salida”, que son los servidores a través de los cuales el tráfico sale de la red confidencial para reingresar al Internet convencional después de su anonimización.

Los atacantes han identificado el tráfico dirigido a sitios web de criptomoneda para realizar un ataque de eliminación de certificados SSL, que ocurre cuando el tráfico en conexiones HTTPS se degrada a HTTP en texto sin formato. Los investigadores creen que los actores de amenazas han estado degradando el tráfico a HTTP con el fin de reemplazar direcciones de criptomoneda legítimas con otras controladas por los hackers.

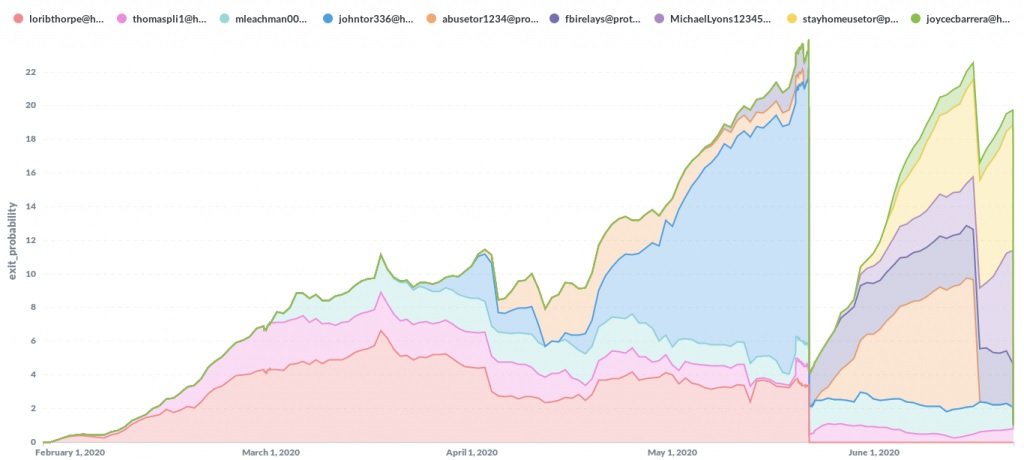

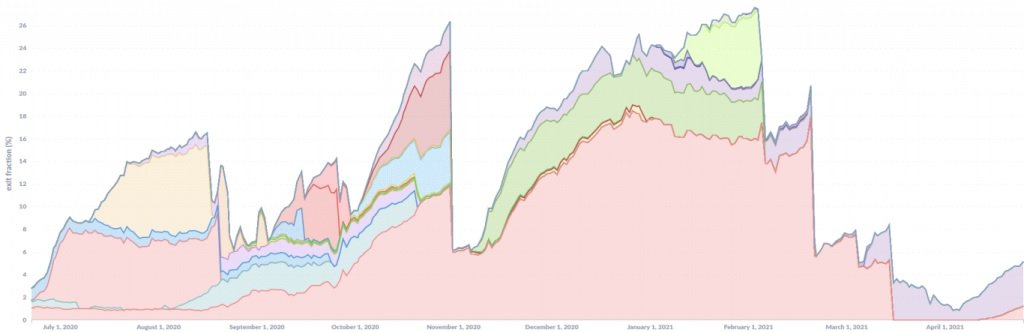

Los ataques fueron inicialmente detectados por primera vez por el investigador de seguridad y operador de Tor conocido como Nusenu en enero de 2020 y desde entonces han sido ampliamente documentados. El investigador menciona que los atacantes lograron infestar la red Tor con relays de salida maliciosos en al menos tres ocasiones, alcanzando casi el 23% de la capacidad de salida de toda la red Tor en cada intento de ataque.

A pesar de que las actividades de estos atacantes son bien conocidas, los expertos señalan que los ataques no se han detenido, ya que incluso se ha detectado un incidente que sigue activo y que ya ha alcanzado casi el 25% de la capacidad de salida de la red Tor.

Esta nueva ola de ataques fue detectada recientemente, con los relays de salida de Tor maliciosos siendo eliminados de la red de Tor hasta después de que la infraestructura de ataque se mantuviera activa por al menos un mes.

Según los expertos, la razón principal por la que los ataques funcionaron durante más de un año fue porque los hackers agregaron relays de salida de forma sigilosa y constante, por lo que la actividad maliciosa fue detectada hasta que los atacantes ya habían conseguido su objetivo. Después de que se interrumpió el ataque, los hackers modificaron su modo de operación e intentaron sin éxito poner todos los servidores en línea al mismo tiempo.

Nusenu concluyó mencionando que desde el año pasado, los atacantes también parecen estar realizando modificaciones de descarga después de realizar los ataques de SSL strip, aunque no está claro qué es exactamente lo que está manipulando o si es solo un cambio de técnica. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad