Algunos servidores vulnerables de Microsoft SQL (MS SQL) orientados a Internet están siendo atacados por actores de amenazas como parte de una nueva campaña para la implementación de cargas Cobalt Strike en hosts comprometidos. Esta campaña incluye ataques de fuerza bruta y ataques de diccionario contra servidores mal administrados, según reporta la firma de ciberseguridad con sede en Corea del Sur AhnLab Security Emergency Response Center.

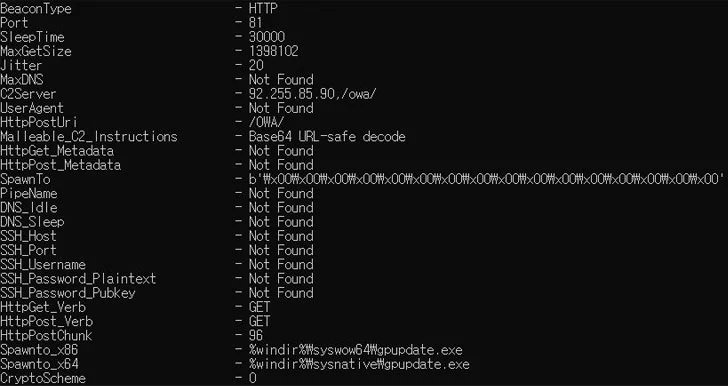

Como recordará, Cobalt Strike es un marco comercial de pruebas de penetración con todas las funciones que permite a un atacante implementar un agente llamado “Beacon” en la máquina de la víctima, otorgando al operador acceso remoto al sistema. Si bien esta es una herramienta legítima, múltiples grupos de hacking la ha utilizado activamente con fines maliciosos.

Según menciona el reporte, el malware escanea el puerto 1433 para verificar si hay servidores MS SQL expuestos para realizar ataques de fuerza bruta o de diccionario contra la cuenta del administrador del sistema en un intento por iniciar sesión.

Eso no quiere decir que los servidores a los que no se puede acceder a través de Internet no sean vulnerables, pues los hackers usan el malware LemonDuck para escanear el puerto y moverse lateralmente a través de la red. Los investigadores mencionan que el uso de contraseñas inseguras o predeterminadas puede resultar más peligroso para los administradores afectados.

Al obtener acceso a los sistemas vulnerables, los hackers generarán un shell de comandos de Windows a través del proceso MS SQL “sqlservr.exe” para descargar la carga útil de la siguiente etapa que alberga el binario Cobalt Strike codificado en el sistema.

Finalmente, los atacantes decodifican el ejecutable Cobalt Strike y realizan una inyección en el proceso legítimo Microsoft Build Engine, abusado en otras campañas para la entrega de troyanos de acceso remoto (RAT) y malware para el robo de contraseñas de los sistemas afectados. La carga Cobalt Strike que se ejecuta en MSBuild.exe viene con configuraciones adicionales para evadir la detección del software de seguridad. Esto es posible cargando “wwanmm.dll”, una biblioteca de Windows para WWan Media Manager, luego escribiendo y ejecutando Beacon en el área de memoria de la DLL.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad