Un grupo de actores de amenazas operó una campaña fraudulenta a nivel mundial con la que lograron robar millones de dólares de bancos en Estados Unidos y algunos países de Europa. Al parecer los actores de amenazas emplearon enormes granjas de emuladores para acceder a miles de cuentas comprometidas empleando dispositivos móviles falsificados.

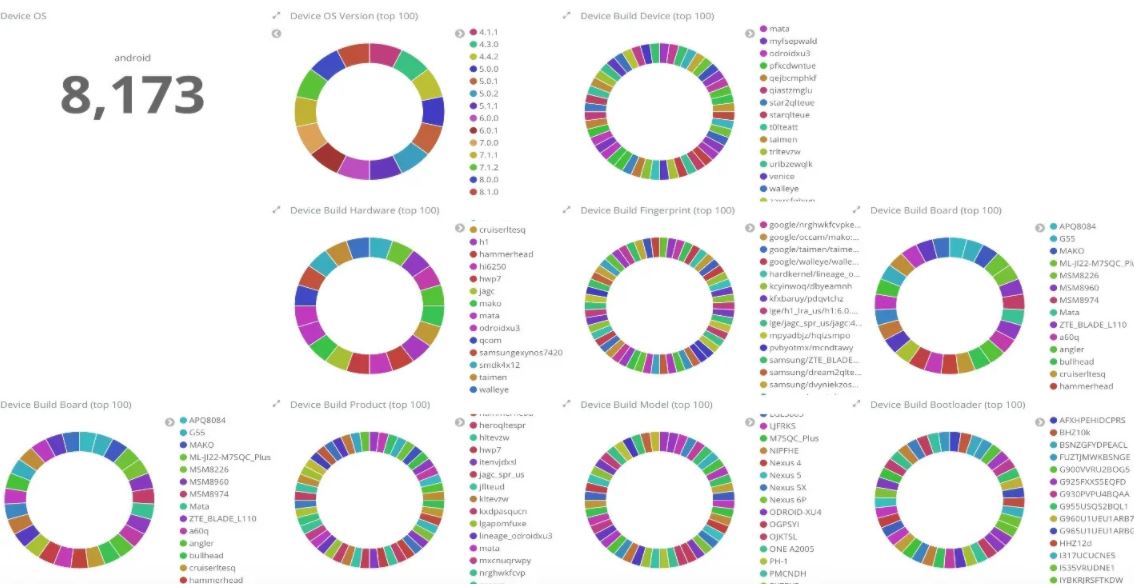

Aunque los expertos no consideran que los emuladores sean herramientas maliciosas, los actores de amenazas detrás de este ataque encontraron una forma de usarlos con fines maliciosos, emulando dispositivos comprometidos para extender su alcance. Los hackers usaron una herramienta capaz de alimentar especificaciones a una base de datos comprometidos en incidentes anteriores, lo que les permitió emparejar cada uno de los dispositivos emulados con las cuentas bancarias de los usuarios afectados.

En su reporte, los expertos mencionan que la granja de emuladores pudo falsificar la ubicación GPS de los dispositivos comprometidos utilizando múltiples servicios de red privada virtual (VPN) con el fin de evitar que los equipos de seguridad de los bancos detectaran la actividad maliciosa.

Shachar Gritzman y Limor Kessem, expertos a cargo de la investigación, mencionan que los cibercriminales usaron más de 20 emuladores para falsificar cerca de 16 mil dispositivo: “Estos emuladores fueron empelados para acceder repetidamente a miles de cuentas bancarias, lo que permitió el robo de millones de dólares en cuestión de días; los hackers realizan esta operación, eliminan los rastros de actividad maliciosa y preparan su siguiente ataque”, mencionan los expertos.

Los operadores de esta campaña han mostrado recursos y modos de operación similares a los de otros grupos sofisticados, como TrickBot o Evil Corp. Entre sus métodos para el secuestro de cuentas se encuentran:

- Acceso a los nombres de usuario y contraseñas de los titulares de cuentas

- Acceso a identificadores de dispositivos recopilados a través del compromiso de la seguridad móvil

- Capacidad de acceso al contenido de mensajes SMS

- Uso de un entorno de automatización personalizado diseñado para aplicaciones específicas

Los hackers también lograron monitorear la actividad de algunas cuentas bancarias para comprobar que nadie en los bancos atacados supiera lo que estaba pasando; en caso de que su operación fuera detectada, los cibercriminales podían interrumpir cualquier trabajo en tiempo real sin dejar un solo rastro.

Los expertos no descartan que la operación siga activa, aunque es realmente complicado poder determinar si los hackers están operando en estos momentos.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad