Los expertos en seguridad inalámbrica de AirEye, en colaboración con una agencia de investigación israelí, descubrieron un nuevo método de ataque en el que los actores de amenazas podrían engañar a los usuarios para que se conecten a puntos de acceso maliciosos con el fin de comprometer sus dispositivos y ganar acceso a información confidencial. Este ataque, bautizado como SSID Stripping, podría ser altamente perjudicial para usuarios de smartphones, laptops y otros dispositivos.

El reporte señala que esta variante de ataque podría afectar a cualquier dispositivo que ejecute sistemas Android, iOS, macOS, Windows y UBUNTU, además de que demostraron cómo un ataque exitoso permitiría manipular una red el Service Set Identifier (SSID), con lo que las potenciales víctimas creerían que se están conectando a una red legítima.

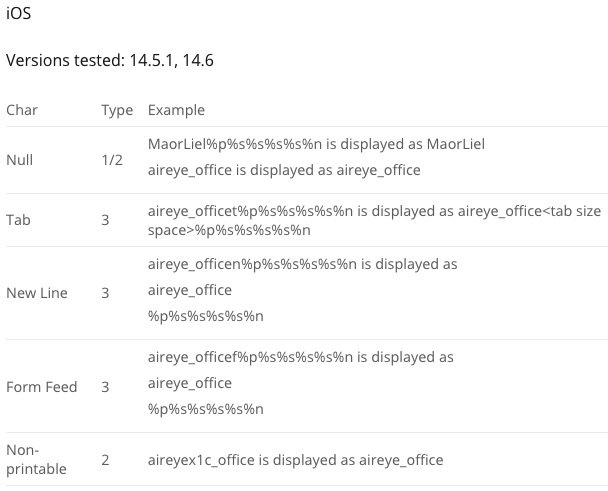

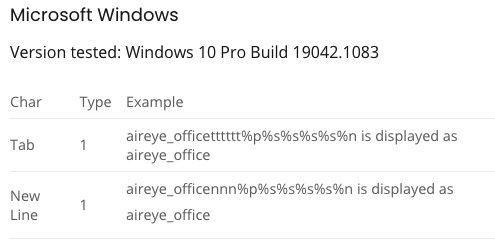

En total, los investigadores identificaron tres “errores de visualización”. El primer escenario, que afecta principalmente a dispositivos Apple y Windows, requiere de insertar un byte NULL en el SSID, haciendo que el sistema afectado muestre solo la parte del nombre SSID que está antes del byte.

El segundo error podría ser el más común y se activa a través de caracteres no imprimibles; el actor de amenazas puede agregar caracteres especiales al nombre SSID que resultarán invisibles al usuario: “Por ejemplo, el nombre de red ‘aireye_x1cnetwork’ (con x1c representando un byte con el valor 0x1C hex), se muestra exactamente igual que ‘aireye_network’, sin importar que los usuarios puedan notar la diferencia”, mencionan los expertos.

Por su parte, el tercer error implica eliminar parte del nombre de la red de las partes visibles en la pantalla del dispositivo afectado: “Un SSID como ‘aireye_networknnnnnnnnnnnrogue’ (donde ‘n’ denota el carácter de Nueva Línea) puede ser mostrado por un iPhone como ‘aireye_network’ ya que la palabra escrita de esta forma se elimina de la pantalla.” Estos dos últimos errores pueden ser abusados para ocultar de manera eficiente el sufijo de un nombre de red no autorizado.

Del mismo modo que otras variantes de ataque SSID conocidas anteriormente, la explotación exitosa de estos escenarios permitiría a los atacantes atraer a usuarios a sus propios puntos de acceso maliciosos, provocando la exposición de información confidencial.

Un ataque requeriría la habilitación de un punto de acceso malicioso con el mismo nombre que uno legítimo, aunque la mayoría de los fabricantes y desarrolladores de sistemas operativos ya cuentan con protección contra esta clase de ataques, haciendo que además del nombre del punto de acceso, el sistema realice otras comprobaciones.

El ataque SSID Stripping permite que el usuario vea una conexión cuyo nombre coincide con una conexión en la que confía, pero también requiere una conexión manual para su correcto funcionamiento. Por otra parte, esto ayuda a evadir algunos controles de seguridad, pues el dispositivo procesa el nombre real del SSID y no evita que el usuario objetivo llegue a conectarse al punto de acceso malicioso.

A pesar de que los investigadores insisten en que el problema sea considerado como una vulnerabilidad, los proveedores afectados recibieron el reporte pero no emitieron la respuesta esperada: Compañías como Apple, Microsoft, Google y Canonical fueron notificadas desde julio pasado y, aunque reconocieron el problema, consideran que esta es una falla de menor importancia y que su explotación es poco probable”, menciona AirEye.

Los investigadores también insisten en las avanzadas capacidades con las que están equipados los dispositivos con conexiones inalámbricas, lo que puede resultar una ventaja para los usuarios y un área de oportunidad para los actores de amenazas: “Un hacker podría explotar toda clase de fallas WiFi para evadir los mecanismos de seguridad existentes y obtener acceso a recursos restringidos; debemos encontrar las mejores formas de prevenir que esto suceda en escenarios reales”, concluye el reporte.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad