Es un hecho conocido que toda clase de equipamientos médicos críticos como marcapasos, suministradores de insulina y monitores se ven afectados por severas fallas de seguridad. Uno de los últimos reportes al respecto señala la detección de una severa falla que permite alterar el suministro de medicamentos a los pacientes que dependen de las bombas de infusión B. Braun Infusomat Space Large Volume Pump y B. Braun SpaceStation.

Este no es un problema nuevo. Basta con recordar que, entre 2005 y 2009, la Administración de Medicamentos y Alimentos de E.U. (FDA) recibió casi 60 mil reportes relacionados con fallas en bombas de infusión de diversos fabricantes. La explotación de estas vulnerabilidades es un riesgo severo, ya que un ataque exitoso representaría alteraciones en la salud de los pacientes afectados.

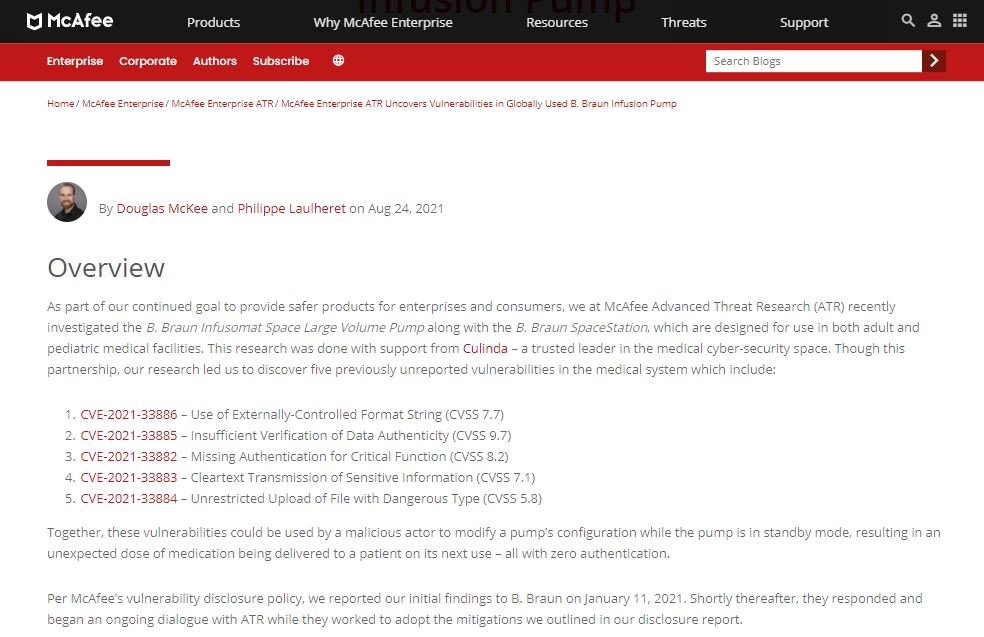

A pesar de que compañías como B. Braun implementan estrictas configuraciones de seguridad en su software, en más de una ocasión se ha demostrado que es posible comprometer estas implementaciones. Esta vez, los investigadores de la firma McAfee demostraron lo que parece ser una variante funcional del ataque.

Steve Povolny, director de investigaciones en McAfee, menciona: “Romper el límite de seguridad entre el sistema operativo y el dispositivo real y obtener acceso para poder interactuar entre estos dos elementos es la clave del ataque”.

Un actor de amenazas con acceso a la red de un centro de salud podría tomar control de estos dispositivos a través de la explotación de una vulnerabilidad conocida. En este punto, los hackers podrían explotar cuatro fallas adicionales para alterar el suministro de medicamentos; si bien el ataque es altamente complejo y requiere forzosamente de un primer punto de apoyo en la instalación comprometida, el riesgo de explotación es real.

B. Braun señala que las fallas están vinculadas a una cantidad reducida de dispositivos ejecutando versiones anteriores del software, señalando que no existe evidencia de explotación en escenarios reales.

Sobre este reporte, la compañía fabricante menciona que el uso de las últimas versiones del software, lanzadas en octubre mitiga por completo el riesgo de explotación. B. Braun también recomienda la implementación de otros mecanismos de seguridad, como la segmentación de redes y autenticación multifactor.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad