En su más reciente alerta de seguridad, Microsoft alertó sobre un par de vulnerabilidades en Active Directory, corregidas durante su más reciente actualización y cuya explotación exitosa permitiría a los actores de amenazas tomar control de dominios Windows. Identificadas como CVE-2021-42287 y CVE-2021-42278, las vulnerabilidades pueden ser explotadas de forma encadenada para que los hackers puedan hacerse pasar por controladores de dominio y obtener privilegios administrativos.

En su reporte, la compañía advierte a los clientes que estas vulnerabilidades deben ser abordadas de inmediato para prevenir la explotación activa, especialmente considerando que existen algunas variantes de código de explotación disponibles públicamente. Microsoft también publicó una guía para que los usuarios puedan verificar si sus sistemas son vulnerables.

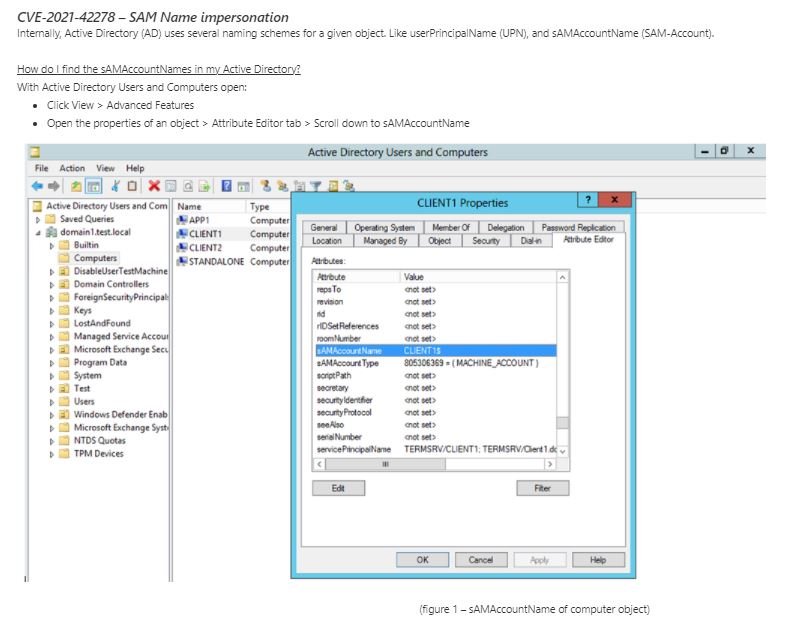

Sobre CVE-2021-42278, el reporte describe esta falla como un error de evasión de seguridad que permite a los hackers maliciosos hacerse pasar por un controlador de dominio mediante la suplantación de cuentas de computadora sAMAccountName.

Los atributos de sAMAccountName generalmente terminan con “$” en su nombre, pues permite distinguir entre objetos de usuario y objetos de computadora; con la configuración predeterminada, un usuario normal tiene permiso para modificar la cuenta de una máquina (hasta 10 máquinas) y, como propietario, también tiene los permisos para editar su atributo sAMAccountName.

Por otra parte, CVE-2021-42287 es una vulnerabilidad de omisión de seguridad que reside en Kerberos Privilege Attribute Certificate (PAC) y permite a los actores de amenazas hacerse pasar por controladores de dominio. La vulnerabilidad provoca que el Centro de Distribución de Claves (KDC) cree tickets de servicio con niveles de privilegios más altos que los de la cuenta de dominio.

Microsoft concluye explicando que un atacante con credenciales de usuario de dominio puede encadenar las fallas anteriores para obtener privilegios de administrador de dominio, así que es fundamental implementar las correcciones oficiales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad