Especialistas en ciberseguridad reportan el hallazgo de una vulnerabilidad de ejecución remota de código (RCE) en el Steel-Belted Radius (SBR) Carrier Edition, un dispositivo desarrollado por Juniper Networks y empleado por operadores de telecomunicaciones para la administración de políticas de acceso a redes y seguridad.

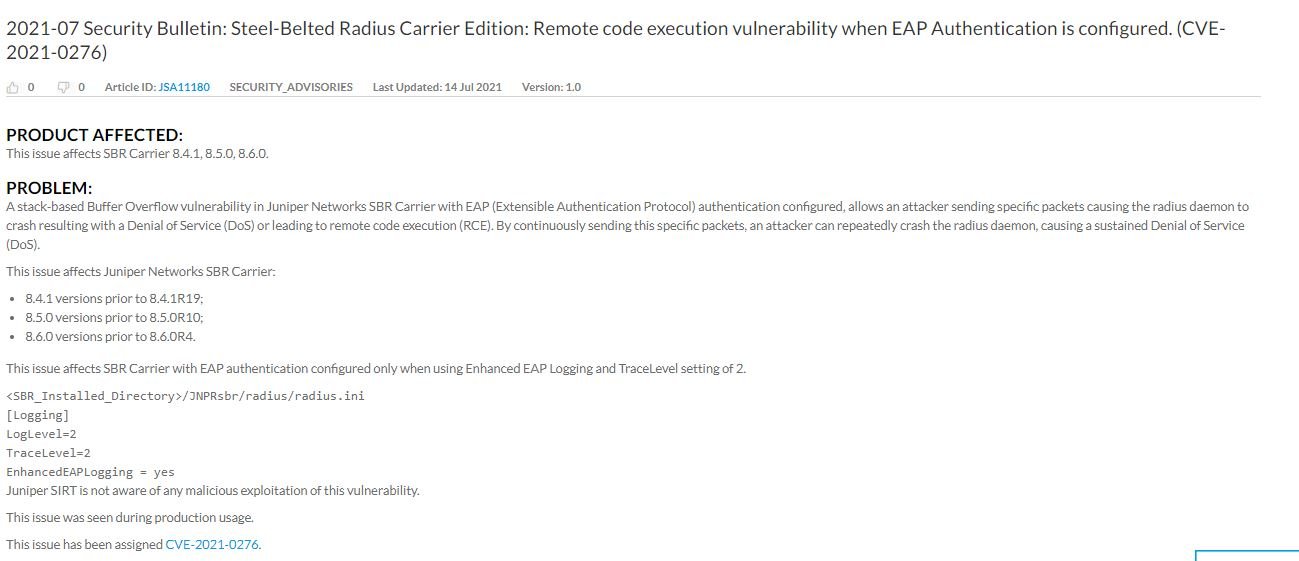

Identificada como CVE-2021-0276, la vulnerabilidad reside en las versiones 8.4.1, 8.5.0 y 8.6.0 de SBR Carrier que usan el protocolo de autenticación extensible. La compañía emitió un parche de seguridad este miércoles, señalando que la falla recibió un puntaje de 9.8/10 acorde al Common Vulnerability Scoring System (CVSS).

La falla fue descrita como un error de desbordamiento de búfer basado en pila que los actores de amenazas pueden explotar enviando paquetes especialmente diseñados a la plataforma afectada, forzando el bloqueo del daemon RADIUS. Un ataque exitoso permitiría desencadenar la condición RCE e incluso en un escenario de denegación de servicio (DoS).

Además de esta falla, los equipos de seguridad de Juniper Networks corrigieron un gran número de errores, lanzando actualizaciones para sus líneas de productos, incluyendo algunos errores que permitirían desencadenar condiciones DoS. Otra falla destacada es CVE-2021-0277, que fue descrita como una vulnerabilidad de lectura fuera de límites y que recibió un puntaje CVSS de 8.8/10. La falla reside en múltiples versiones del sistema operativo Junos OS y Junos OS Evolved.

Esta falla reside en el procesamiento de tramas LLDP especialmente diseñadas por el daemon de protocolo de control de capa 2 (l2cpd). LLDP es el protocolo que utilizan los dispositivos de red para transmitir su identidad, capacidades y vecinos en una red de área local.

En caso de no poder actualizar a una versión segura, Juniper Networks destaca que existen algunas medidas de mitigación. Por ejemplo, los usuarios pueden configurar un dispositivo para que no cargue el demonio l2cpd. Sin embargo, si está deshabilitado, ciertos protocolos no funcionarán. Una segunda opción es configurar interfaces de destino en el dispositivo para deshabilitar el procesamiento de paquetes LLDP.O.

Una opción adicional es configurar interfaces en el dispositivo para deshabilitar el procesamiento de paquetes LLDP.O, para la mayoría de las plataformas de conmutación, es posible implementar filtros de paquetes a través de un firewall para descartar paquetes LLDP con un EtherType de 0x88cc.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad