A medida que crece el uso de dispositivos de Internet de las Cosas (IoT) en entornos domésticos también incrementan los reportes sobre riesgos de seguridad y privacidad. Blake Janes, un estudiante de informática de Florida Tech, reveló el hallazgo de lo que llamó “fallas sistemáticas de diseño” en las cámaras y timbres inteligentes de Nest, Ring, SimpliSafe y otras ocho compañías; estas fallas permitirían que una cuenta compartida supuestamente eliminada permanezca activa y con total acceso a las transmisiones de video.

Este hallazgo fue publicado por Janes y dos de sus colegas en el documento “Historia interminable: Fallas de diseño de autenticación y control de acceso en dispositivos IoT compartidos”.

El joven investigador descubrió que el mecanismo para remover las cuentas de usuario no funciona como debería en muchos de estos dispositivos, pues no se eliminan las cuentas de usuario activas. Esta condición permitiría que actores de amenazas exploten la falla y obtengan acceso al sistema con la posibilidad de grabar audio y video sin que los administradores de los dispositivos afectados puedan detectar esta actividad.

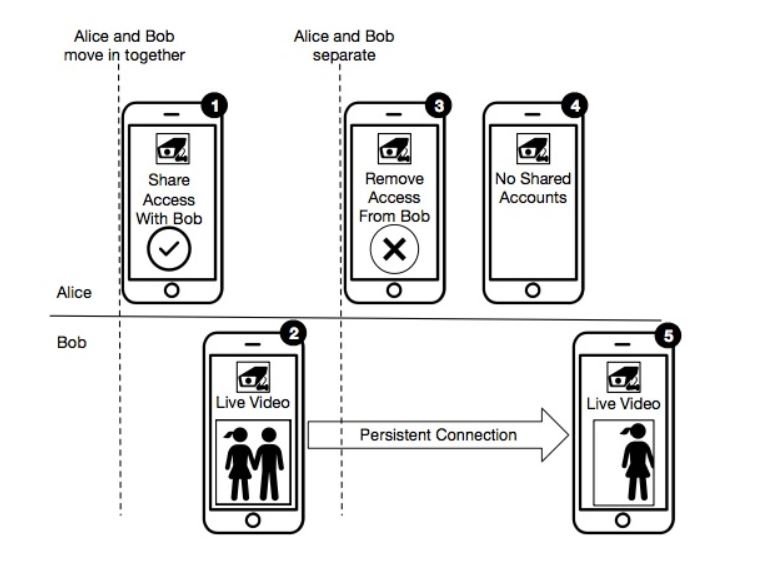

“Piense en esto: una pareja que compartía el mismo hogar se divorcia; ambos cuentan con acceso a su sistema de vigilancia. El sujeto A elimina el acceso del sujeto B, aunque esta acción no se replica en el smartphone del sujeto B. Esto quiere decir que, a pesar de que el sujeto A revoque otros accesos y restablezca la contraseña para acceder al dispositivo, el sujeto B aún contará con acceso a los datos de la cámara, incluyendo la transmisión de audio y video”, menciona Janes.

Los investigadores atribuyen este comportamiento al hecho de que el otorgamiento de acceso se realiza en la nube y no de forma local (usando las apps móviles de los sistemas de vigilancia o interfaces de administración web). Acorde al Instituto Internacional de Seguridad Cibernética (IICS), las compañías decidieron adoptar este enfoque debido a que permite que las cámaras transmitan datos sin necesidad de emplear forzosamente un smartphone. Además, estos dispositivos fueron diseñados para que los usuarios no tuvieran que responder a solicitudes de acceso de forma frecuente, pues esto incrementa el tiempo requerido para acceder a los datos transmitidos por la cámara, algo contraproducente al tratarse de un sistema de esta naturaleza.

Uno de los factores más inquietantes sobre este hallazgo es el hecho de que los actores de amenazas no requerirían emplear herramientas de hacking sofisticadas para acceder a las transmisiones de estas cámaras, pues sólo se necesita cualquier aplicación o interfaz de usuario.

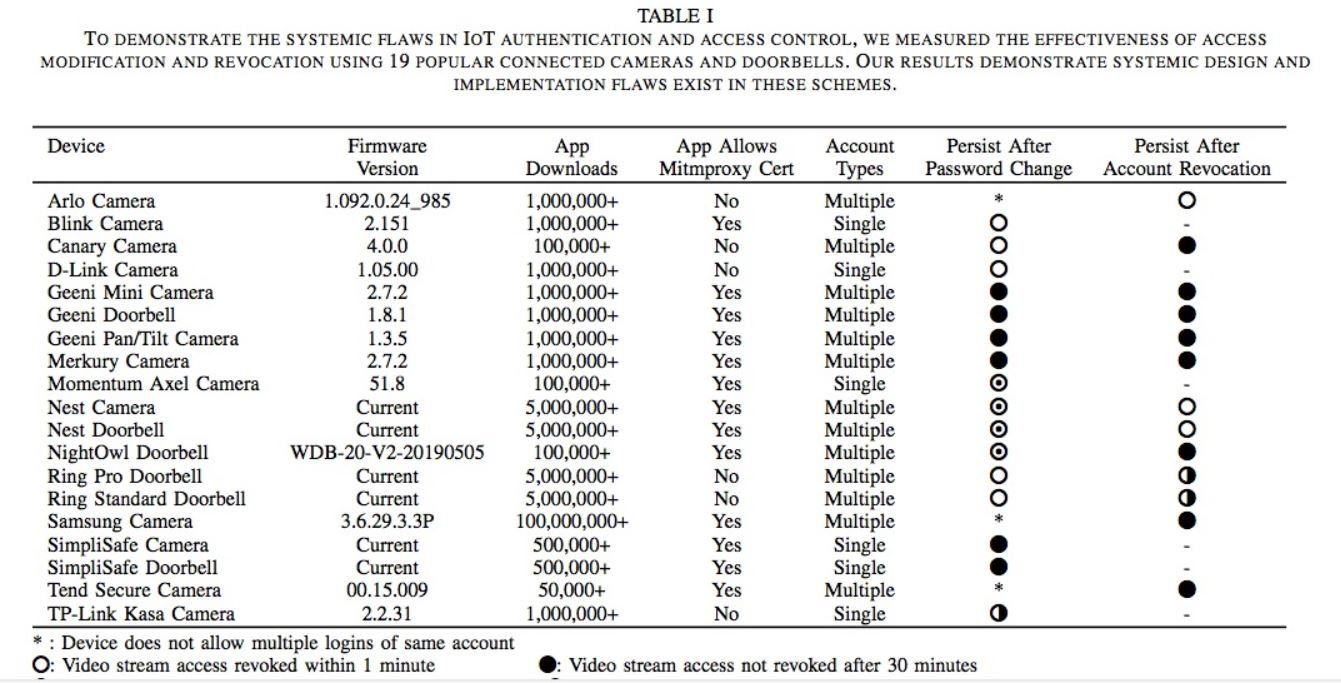

Entre las compañías cuyos productos contienen este error se encuentran Blink, Canary, D-Link, Merkury, Momentum Axel, Nest, NightOwl, Samsung, SimpliSafe, TP-Link. Los usuarios de dispositivos comprometidos deben permanecer alertas para instalar las actualizaciones de firmware que lancen los fabricantes. Verificar las configuraciones de sus dispositivos también es una buena medida preliminar.

Los fabricantes cuyos productos se ven afectados por estas fallas ya han sido notificados y están trabajando en la implementación de las estrategias adecuadas para corregirlas. Además, Google entregó una recompensa de más de 3 mil dólares a los investigadores por la identificación de una falla adicional en Nest; por su parte, firmas como Samsung y Ring corregirán la falla en colaboración con los investigadores.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad