Uno de los servidores web más populares y ampliamente utilizados para Java es Apache Tomcat . Es pequeño, simple de instalar y muy agradable para construir aplicaciones web Java. También se puede usar para crear aplicaciones un poco más sofisticadas que la aplicación JSP convencional en línea, ya que puede incluir implementaciones JSF como MyFaces, Primefaces, RichFaces y otras (biblioteca estándar, definida en J2EE para el desarrollo de aplicaciones web dinámicas usando Java).

Todo esto es muy beneficioso y, de hecho, muchos desarrolladores de aplicaciones web lo utilizan en sus equipos para poder desarrollar rápidamente y poder centrarse en lo que realmente les interesa: asegurarse de que la lógica de sus páginas y clases Java funciona como debería. Todo esto es muy beneficioso. Realmente es así de sencillo… un desarrollador de software normalmente no se preocupa por la seguridad del servidor Tomcat que ha instalado en la computadora que su empleador le ha proporcionado. De hecho, el concepto de seguridad le resulta tan extraño que ni siquiera se le pasa por la cabeza muy a menudo. Los entornos de servidor web HTTP “Java puro” están disponibles mediante el servidor Apache Tomcat, que incorpora las tecnologías de Jakarta Servlet, Jakarta Expression Language y WebSocket. Estas tecnologías permiten ejecutar código Java en estos entornos. Debido a esto, es una opción elegida con frecuencia entre los desarrolladores que desean usar Java para crear aplicaciones en línea.

Se ha determinado que hasta las versiones 8.5.85/9.0.71/10.1.5/11.0.0-M2 inclusive de Apache Tomcat tienen una vulnerabilidad que se ha calificado como problemática (software de servidor de aplicaciones). Una característica no identificada del componente conocido como RemoteIpFilter Handler está rota como resultado de este error. La manipulación con una entrada desconocida da como resultado una vulnerabilidad que implica la transmisión no segura de credenciales. El nombre de usuario y la contraseña no están adecuadamente protegidos cuando se envían desde el cliente al servidor a través de las páginas de inicio de sesión, que no utilizan las medidas de seguridad adecuadas.

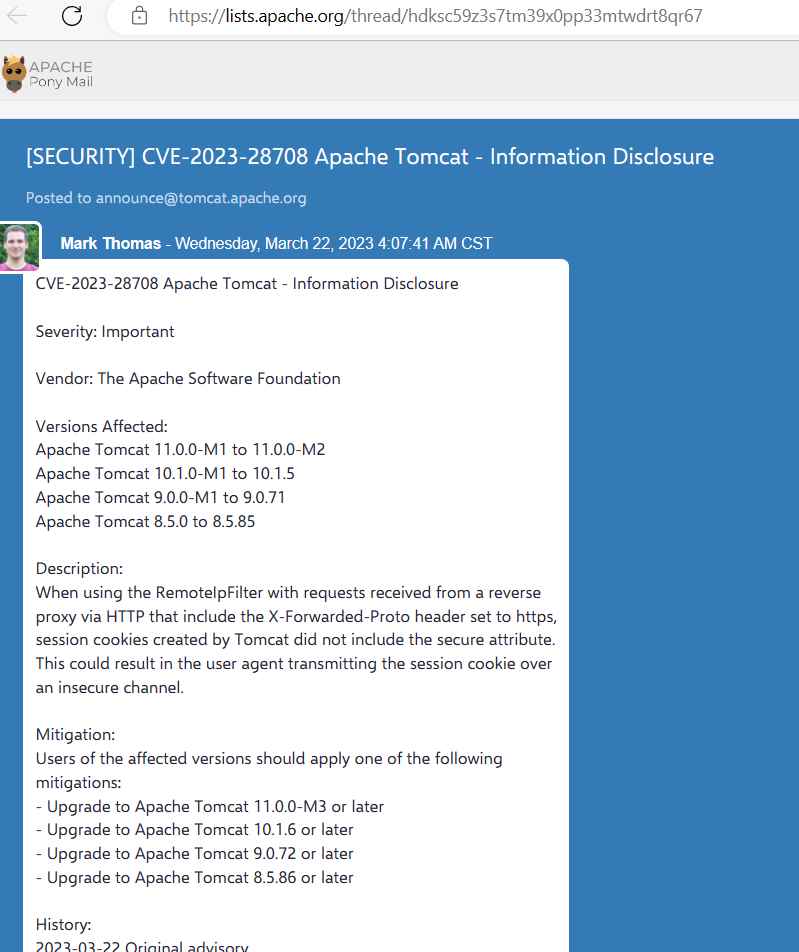

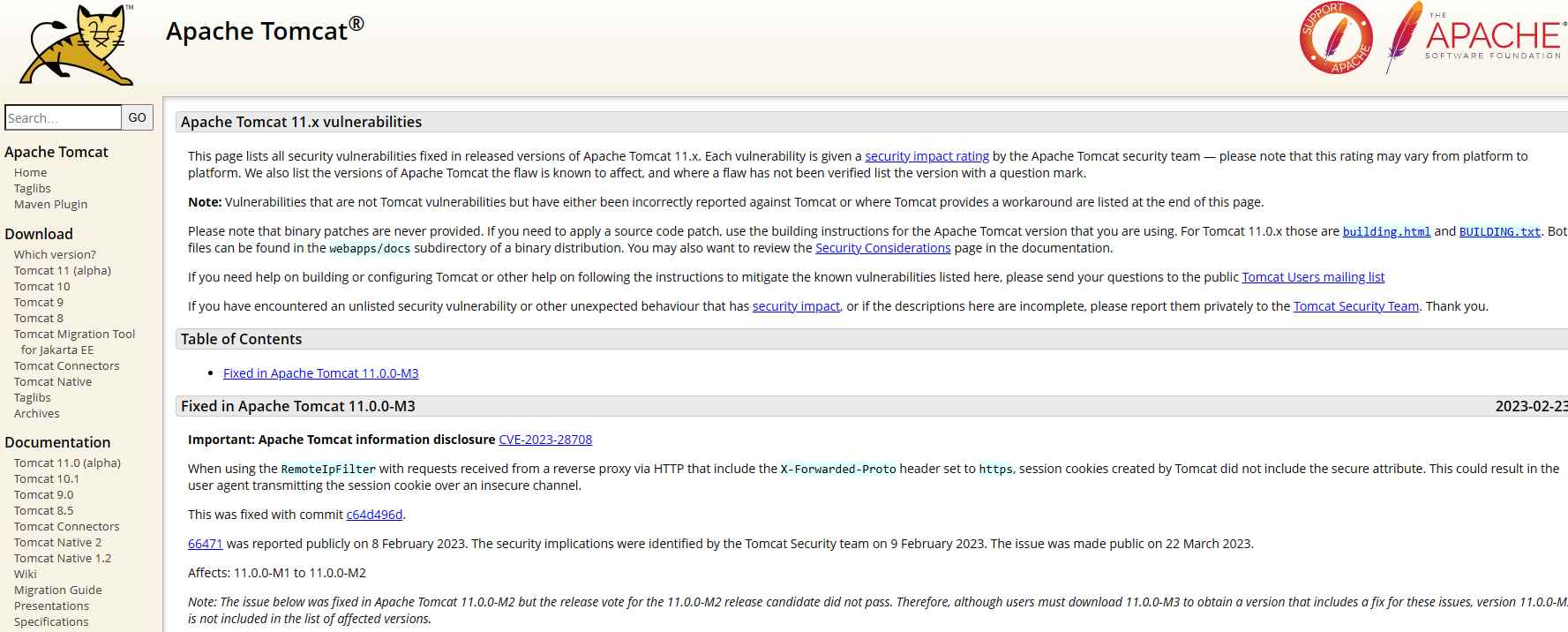

Las cookies de sesión generadas por Apache Tomcat versiones 11.0.0-M1 a 11.0.0.-M2, 10.1.0-M1 a 10.1.5, 9.0.0-M1 a 9.0.71 y 8.5.0 a 8.5.85 no se incluyen el atributo seguro cuando se usa junto con las solicitudes recibidas de un proxy inverso a través de HTTP y que tenían el encabezado X-Forwarded-Proto establecido en https. Debido a esto, el agente de usuario podría enviar la cookie de sesión a través de una conexión no segura. Por lo tanto, esto podría ser peligroso.

La vulnerabilidad se reveló el 22 de marzo de 2023. El aviso ahora está disponible para descargar enlists.apache.org, donde también se comparte. Desde el 21 de marzo de 2023, esta vulnerabilidad tiene asignado el identificador CVE-2023-28708. No hay una descripción técnica ni un exploit que sea de fácil acceso para el público. El método de ataque recibió la designación de T1557 por el proyecto MITRE ATT&CK.

Esta vulnerabilidad puede solucionarse actualizando a la versión 8.5.86, 9.0.72, 10.1.6 o 11.0.0-M3, respectivamente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad