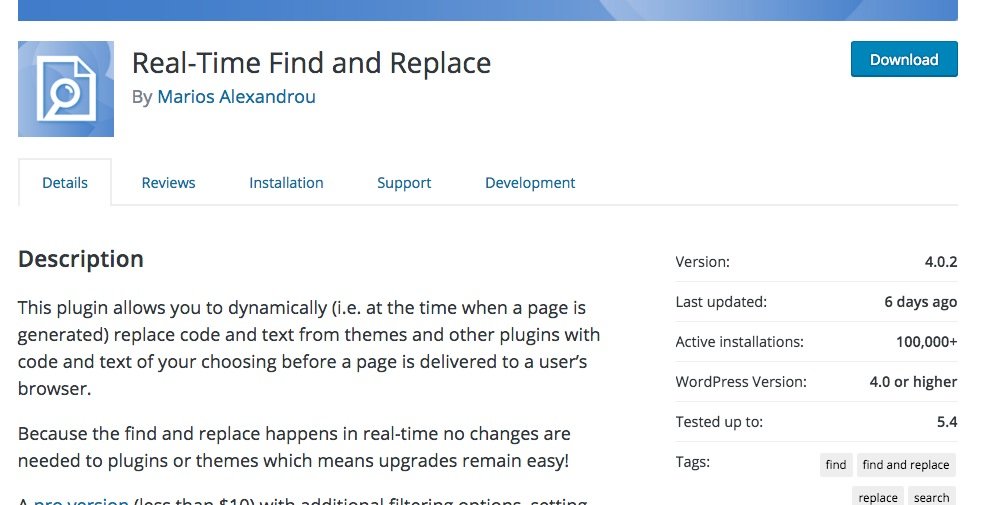

Hace un par de semanas, los especialistas en concientización de ciberseguridad de Wordfence detectaron una vulnerabilidad en Real-Time Find and Replace, un popular plugin de WordPress activo en más de 100 mil sitios operados por este sistema de gestión de contenido (CMS).

De ser explotada, esta falla podría permitir a los actores de amenazas inyectar código JavaScript malicioso en cualquier sector del sitio afectado; para ello, todo lo que requieren los atacantes es engañar al administrador para que descargue un documento, haga clic en un enlace o abra un correo electrónico.

Los desarrolladores fueron notificados sobre el hallazgo el 22 de abril; horas más tarde ya había sido lanzado un parche de actualización. Esta era considerada una seria amenaza de ciberseguridad, por lo que los expertos en concientización de ciberseguridad recomiendan a los usuarios del plugin afectado actualizar a la más reciente versión (v4.0.2). A continuación, se presentan algunos detalles técnicos sobre la vulnerabilidad.

Real-Time Find and Replace proporciona una función para reemplazar dinámicamente cualquier contenido HTML en sitios de WordPress, colocando contenido nuevo sin cambiar permanentemente el contenido original. Los datos nuevos son cargados de forma inmediata, antes de que se entreguen al navegador del visitante del sitio de WordPress.

Para proporcionar esta funcionalidad, el complemento registra una página de submenú vinculada a la función far_options_page con un requisito de capacidad para activar plugins.

La función far_options_page contiene el núcleo de la funcionalidad del complemento para agregar nuevas reglas de búsqueda y reemplazo. Por desgracia, esa función no pudo utilizar la verificación nonce, por lo que la integridad de la fuente de una solicitud no es verificada durante la actualización de la regla, desencadenando una vulnerabilidad de falsificación de solicitudes entre sitios (XSRF), mencionan los expertos en concientización de ciberseguridad.

Si los actores de amenazas logran engañar al administrador del sitio objetivo para que realice alguna acción, podrían reemplazar el contenido o HTML, mostrando a los visitantes un sitio vulnerable plagado de contenido malicioso. El contenido de los atacantes se mostrará cuando el usuario entre a la página web comprometida.

Un atacante podría usar esta vulnerabilidad para reemplazar una etiqueta HTML como <head> con Javascript malicioso. Esto haría que el código malicioso se ejecute en casi todas las páginas del sitio afectado, ya que casi todas las páginas comienzan con una etiqueta HTML <head> para el encabezado de la página, lo que crea un impacto significativo si se explota con éxito.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática puede ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad